Hallo zusammen,

ich richte aktuell für mein berufliches Umfeld ein separates VLAN ein und stoße dabei auf ein paar Herausforderungen.

Meine Konfiguration:

-

Hardware:

- UniFi Switch USW-24-POE

- Sophos XG Firewall

-

Netzwerk:

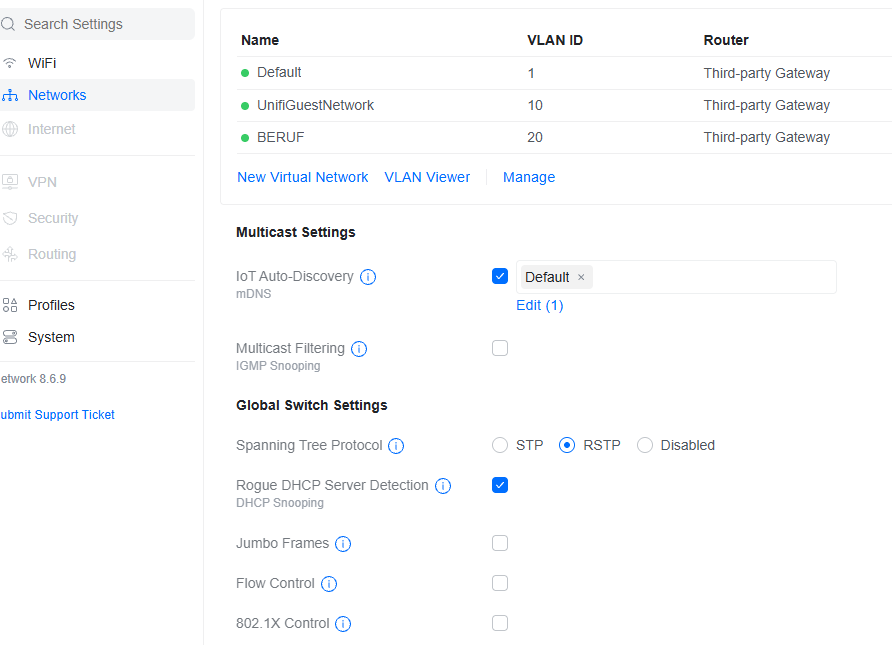

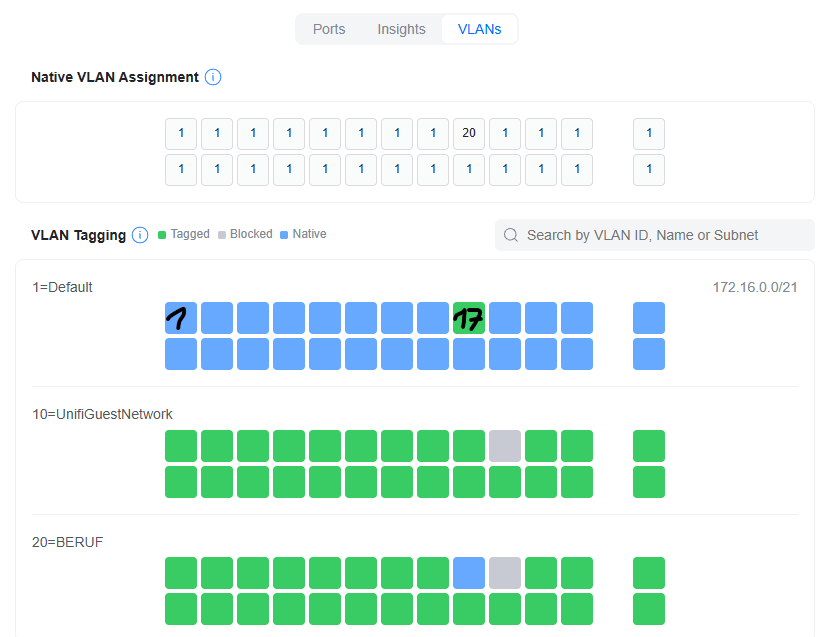

- LAN (Default VLAN 1):

- IP-Bereich:

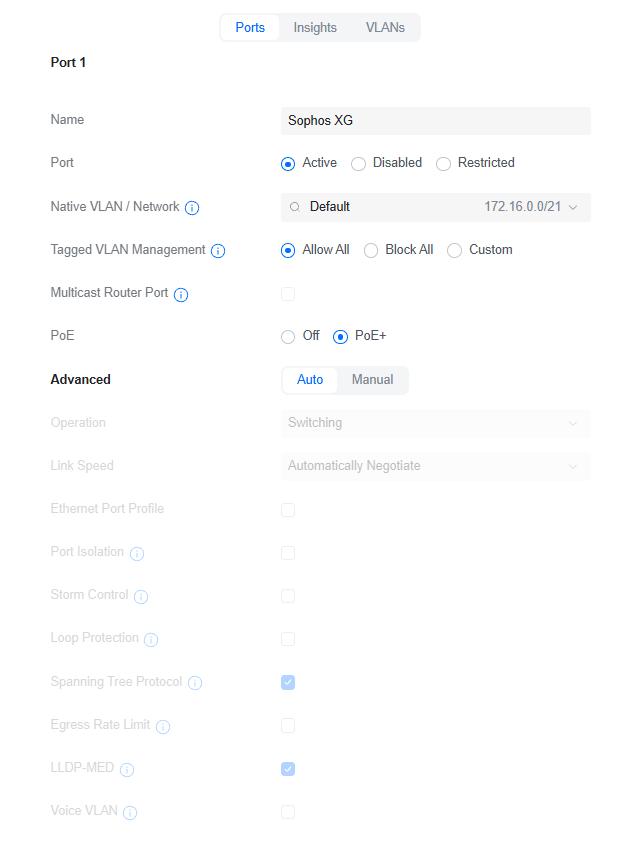

172.16.0.0/21 - Sophos XG auf Port 1 angebunden

- IP-Bereich:

- VLAN BERUF (VLAN 20):

- IP-Bereich:

192.168.200.0/24 - VLAN-ID: 20

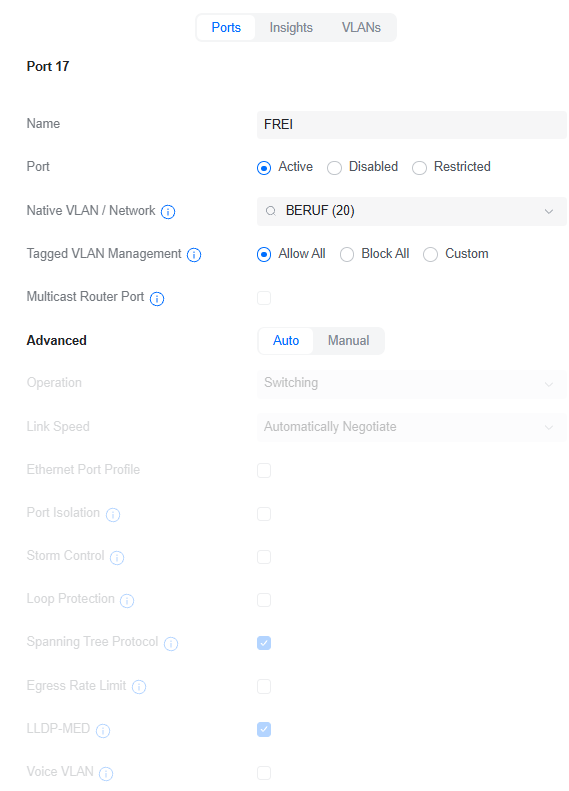

- Port 17 des Switches ist VLAN 20 zugewiesen

- IP-Bereich:

- LAN (Default VLAN 1):

-

DHCP:

- Für das VLAN BERUF ist auf der Sophos XG ein eigener DHCP-Server eingerichtet.

-

Testgerät:

- Ein berufliches Laptop ist an Port 17 des UniFi Switches angeschlossen.

Aktueller Stand:

- Das Laptop erhält erfolgreich eine IP-Adresse aus dem neuen VLAN (z. B.

192.168.200.100) und kann mit dem Internet kommunizieren. - Ein Ping von diesem Laptop auf die IP der Sophos XG (

172.16.0.1) ist jedoch sporadisch erfolgreich (ca. 50% der Pakete). Ich hätte erwartet, dass 0% der Pakete durchkommen, da keine entsprechende Regel eingerichtet wurde.

Ziel:

Ich möchte von meinem LAN (172.16.0.0/21) aus per RDP auf das Laptop im VLAN (192.168.200.0/24) zugreifen können.

Mein Setup für die Firewall:

Ich habe in der Sophos XG folgende Regel erstellt:

- Source Zone: LAN

- Source Network/Devices: LAN-Netzwerk

- Destination Zone: VLAN BERUF

- Destination Network/Devices: VLAN_NETWORK_BERUF

- Action: Allow

Zusätzlich habe ich die Zone des VLANs auch testweise auf "LAN" und "DMZ" gesetzt, jedoch ohne Erfolg.

Problem:

- Ein Ping von meinem LAN-Gerät auf das Laptop im VLAN schlägt immer fehl (0% der Pakete erfolgreich).

- Auch im Log der Sophos XG sehe ich keine geblockten Verbindungen.

- Ein Ping von der Sophos XG selbst auf die Laptop-IP (

192.168.200.100) schlägt ebenfalls fehl. Nur ein Ping auf die Gateway-Adresse des VLANs (192.168.200.1) funktioniert.

Hat jemand eine Idee, wo das Problem liegen könnte? Ist vielleicht eine zusätzliche Einstellung im UniFi Switch oder in der Sophos XG erforderlich?

Vielen Dank für eure Unterstützung!

Viele Grüße

Marc

Added TAGs

[edited by: Raphael Alganes at 11:21 AM (GMT -8) on 19 Dec 2024]