Hallo zusammen,

Irgendwie komme ich nicht weiter, vielleicht kann mir ja jemand helfen.

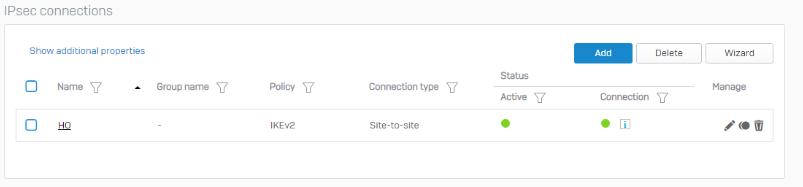

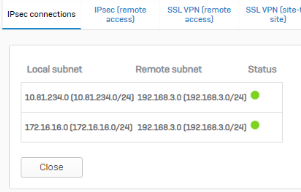

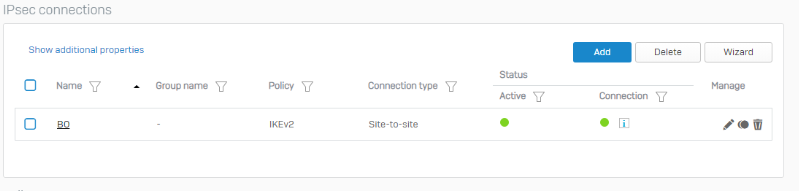

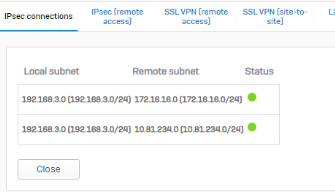

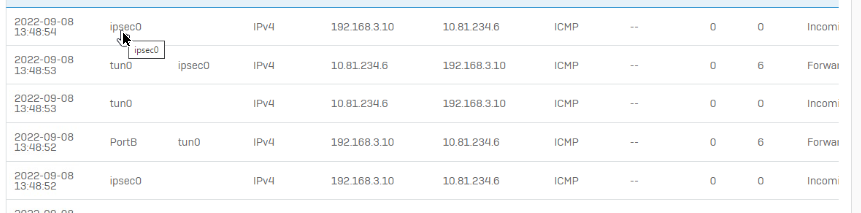

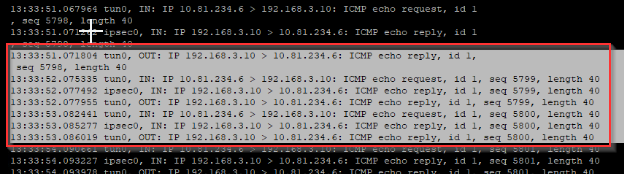

Wir haben mehrere Geräte (Router) beim Kunden wo per IPsec Tunnel mit unsere XG verbunden sind soweit so gut.

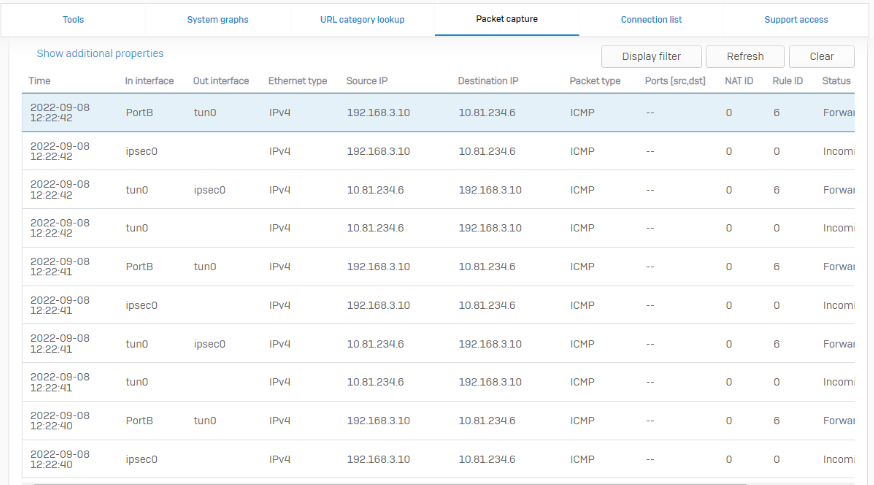

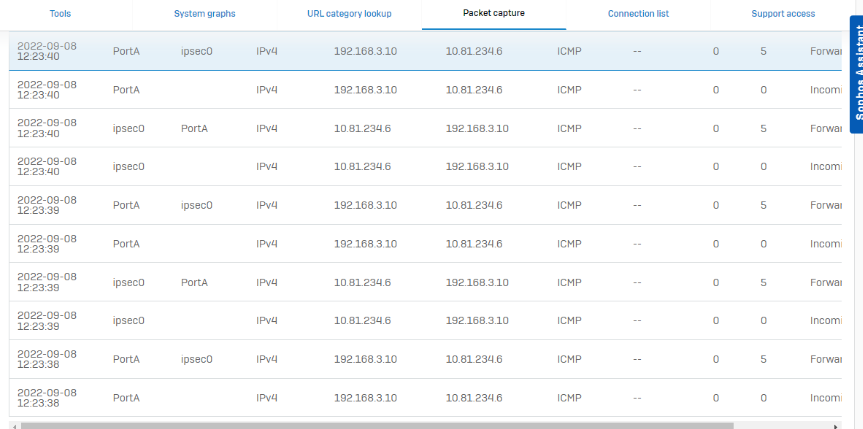

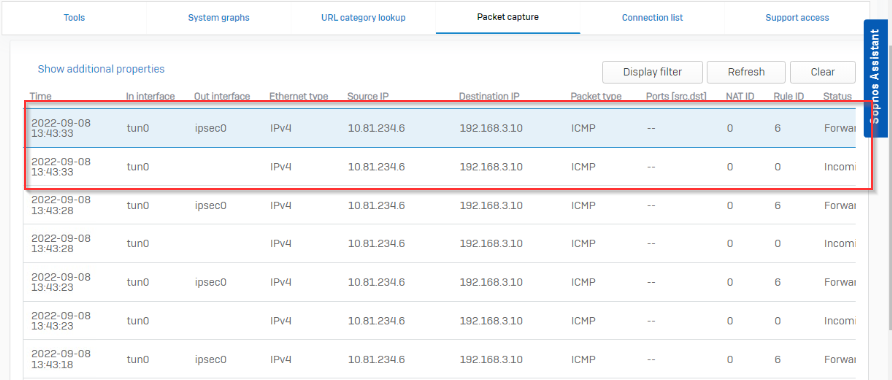

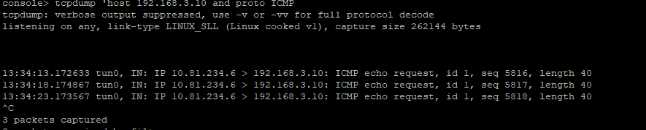

Jetzt ist es so das einige Mitarbeiter aus dem Homeoffice aus das Geräte zugreifen müssen um evt. was zu Prüfen, die Mitarbeiter im Homeoffice

wählen sich bei uns über SSL VPN ein und sind somit mit dem Hausnetz verbunden.

Jetzt zur Fragen:

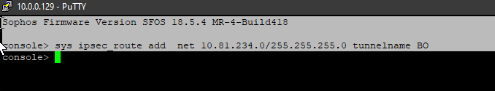

Wie bekommen ich es hin das der Mitarbeiter aus dem Homeoffice auf das Geräte zugreifen kann? Ich Hab auch schon einiges Probiert aber leider bekomme ich es nicht hin.

Folgendes besteht schon:

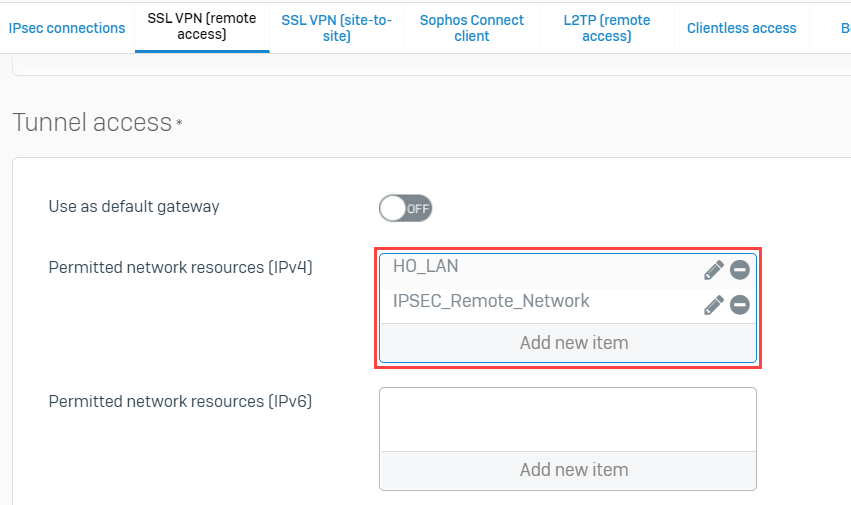

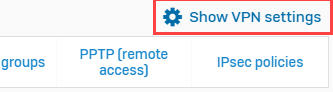

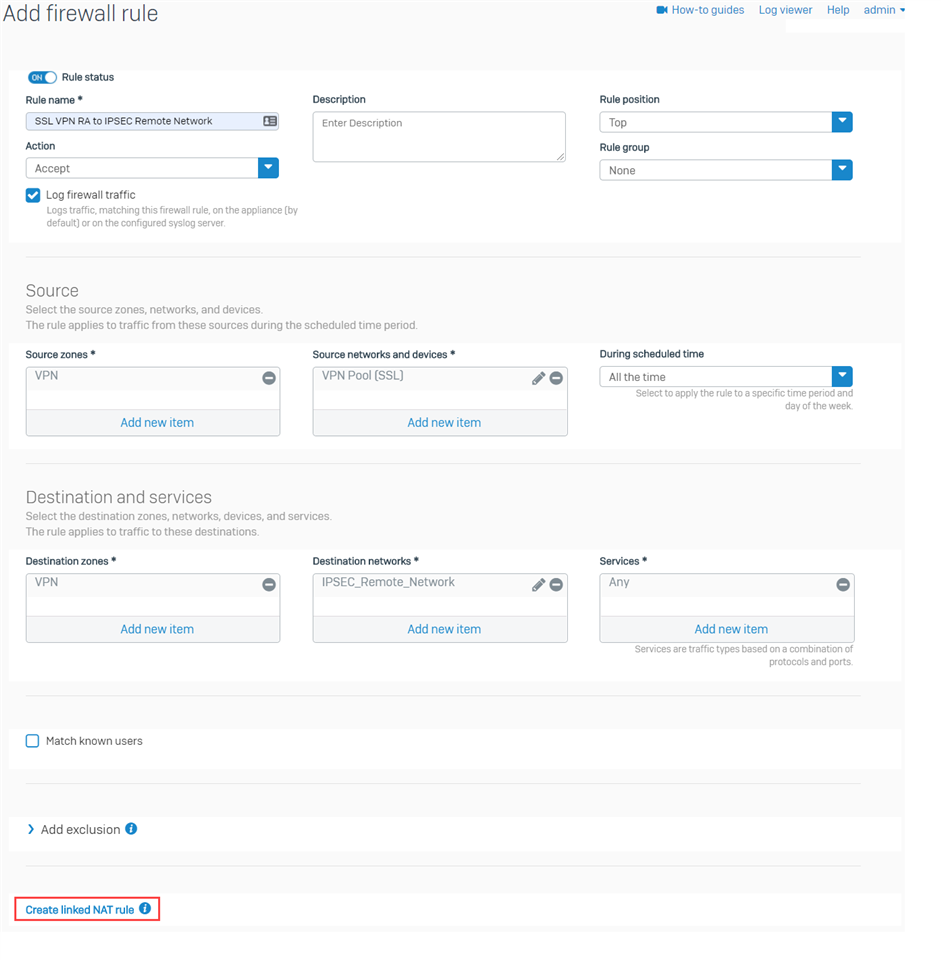

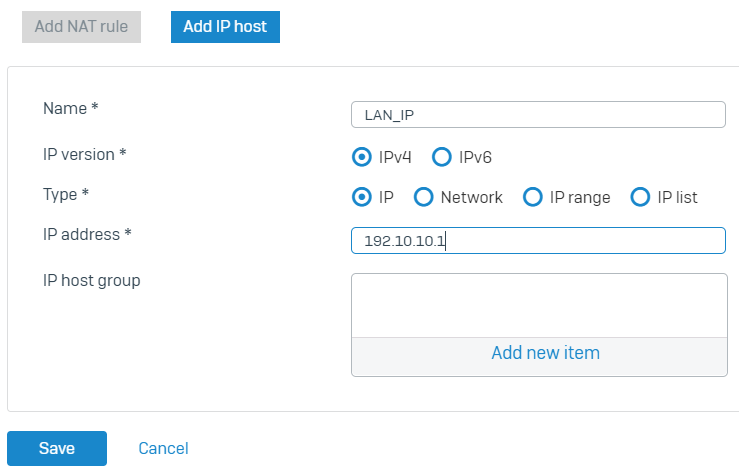

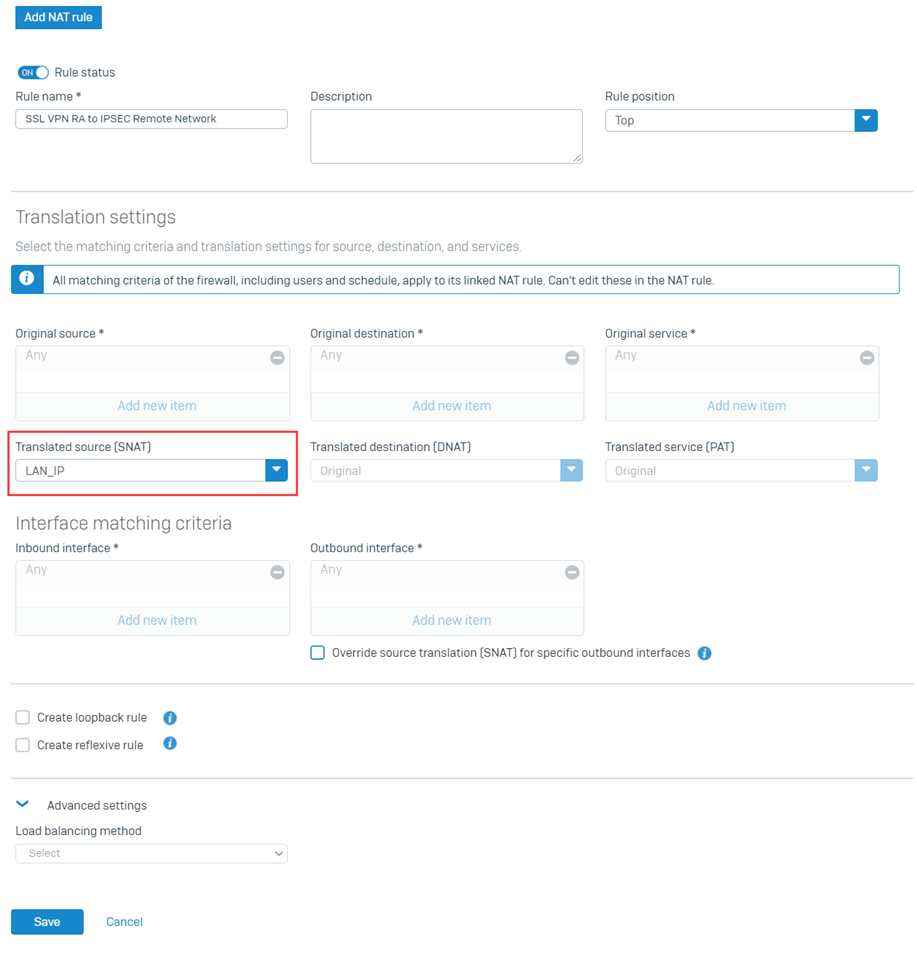

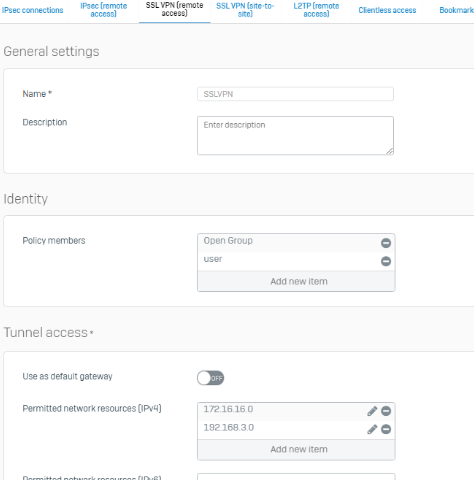

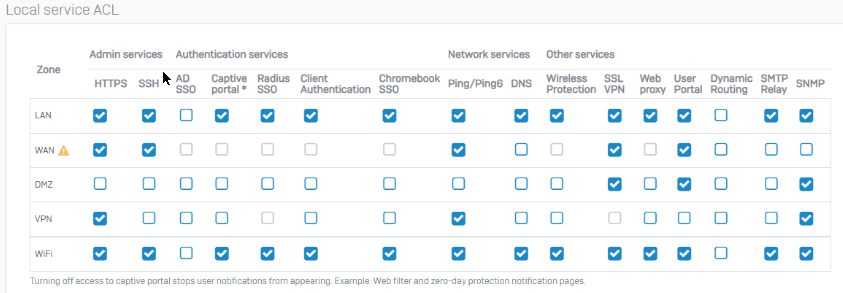

SSL VPN Access

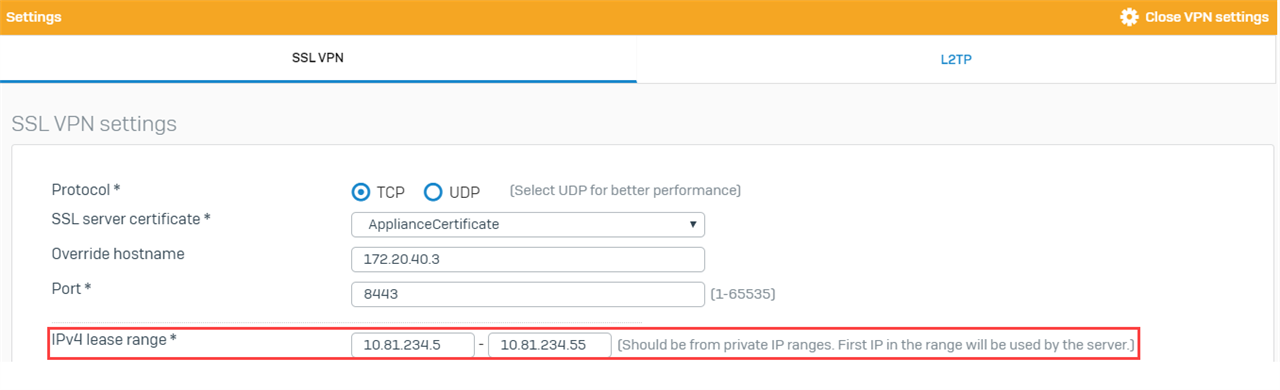

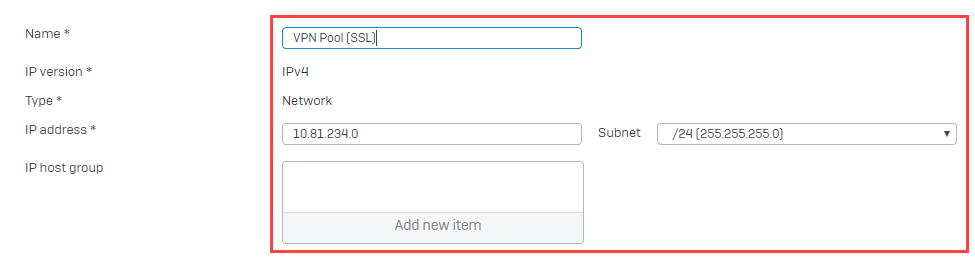

SSL VPN Pool = 10.81. xxx.x

SSL VPN Zugriffsregel / mit Übereinstimmung mit bekannten Benutzern und Gruppen

IPSec Tunnel zum externe Gerat = 172.xx.xxx.x

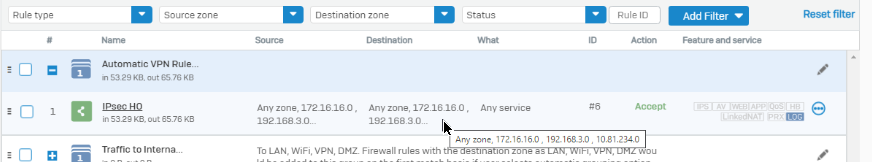

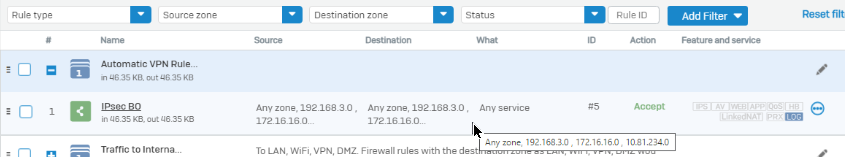

LAN -> IPsec / Regel

IPsec-->LAN / Regel

Vielen Dank im voraus für die Unterstützung

This thread was automatically locked due to age.