Hallo,

ich habe Webcam in der internen DMZ mit der IP: 192.168.1.8

Meine öffentliche IPv4 Adresse lautet: 212.xxx.xxx.xxx

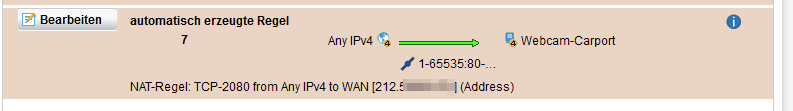

Extern habe ich den Port: TCP2080 (Quelle: 1:65535 & Ziel: 2080) eröffnet

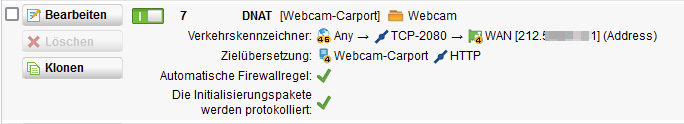

Die DNAT Regel anbei:

Any -> TCP2080 -> WAN IP 212.xxx

Webcam mit HTTP 80

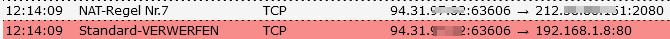

Im Log taucht meine Anfrage (NAT Regel 7) auch auf mit dem Port 2080.

Aber die Übersetzung auf Port 80 auf die DMZ IP der Webcam funktioniert nicht.

Ich habe auch eine manuelle FW Regel (oben platziert) zum Testen mit Logging erstellt: Any -> HTTP 80 -> 192.168.1.8

Die taucht im Log nicht auf und es bleibt bei "Standard verwerfen".

Hat jemand eine Idee?

Viele Grüße

Matthias

This thread was automatically locked due to age.