Hallo,

ich habe eine XGS107 21.0.0 Build 169 am laufen.

Hier sind div. VPN LAN2LAN zu unseren Kunden für Fernwartung eingerichtet.

Es kommt nun vor, dass die Tunnel Offline gehen (erhalten auch eine E-Mail) und nicht wieder starten.

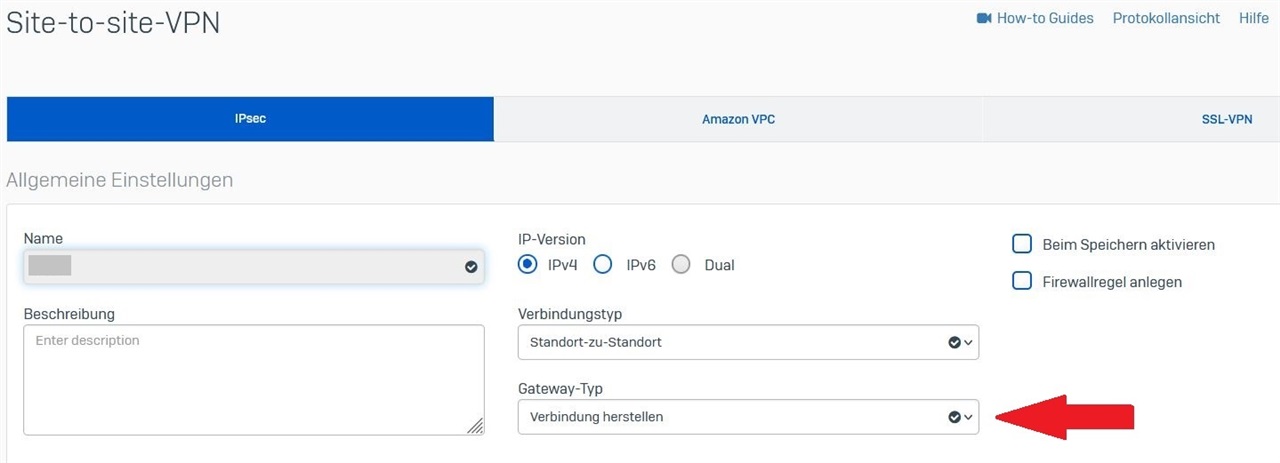

Ich muss mich dann in die FW einlogen und bei Site-to-Site VPN --> IPsec unter connection auf den roten Punkt klicken. Nach einigen Sekunden ist der Tunnel dann wieder grün und alles funktioniert wieder.

Gibt es hier eine Möglichkeit, dass der Reconnect automatisch ausgeführt wird?

Habe in der Weboberfläche hier nichts dazu gefinden.

Gruß

Added TAGs

[edited by: Erick Jan at 2:08 AM (GMT -8) on 10 Jan 2025]