Hi Zusammen,

ich hadere gerade damit, das IPS einer Sophos so einzurichten, dass sie einen Portscan blockiert, oder zumindest überhaupt mal erkennt.

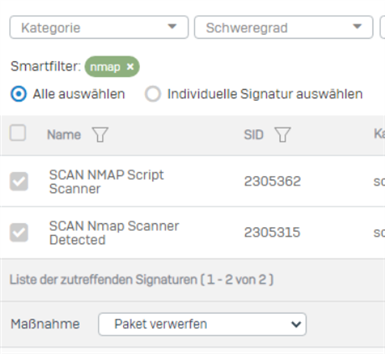

Meine Richtline hat einen Smartfilter "nmap" (hab aber auch schon alle 7k Richtlinien aktiviert gehabt) mit Action Drop:

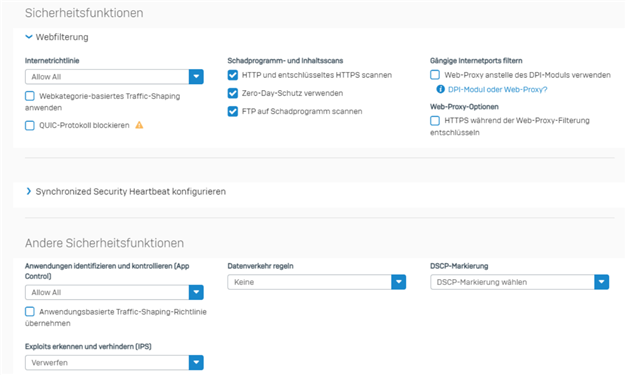

In der entsprechenden Regel habe ich diese Richtlinie ausgewählt:

Das sollte eigentlich Intuitiv ausreichen meine ich, im Log allerdings gähnende Leere und der Scan (ohne weitere parameter, nur "nmap 192.168.0.1") geht ohne weiteres durch.

Dann hab ich vergeblich versucht, eine eigene IPS-Policy zu schreiben, mit den Rule-Options (msg:"Portscan detected!"; flags:S; threshold:type threshold, track by_src, count 5, seconds 3; sid:100002; rev:1;) bekomme ich mit Snort wunderbar einen Alarm hin, jedesmal und sehr zuverlässig. Die Sophos Dokumentation dazu ist praktisch unbrauchbar so ganz ohne funktionierende Beispiele (https://docs.sophos.com/.../CustomIPSSignatures/index.html), außerdem wird threshold auch nicht unterstützt.

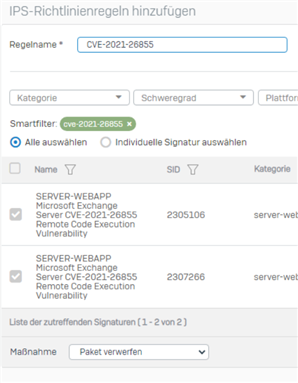

Auch außerhalb vom Portscan komme ich in meinem Lab mit CVE-2021-26855 (Link zum Github-Repo per PN wer will, nicht dass ich hier wegen Hackingtools gesperrt werde...) perfekt durch, ohne dass die Firewall irgendwas merkt.

Vielleicht hat jemand hier eine Idee?

Edited TAGs

[edited by: emmosophos at 4:58 PM (GMT -7) on 21 Oct 2024]