Hallo Zusammen,

ich benötige einmal eure Hilfe. Ich habe einen Kunden der per VPN im Außenstandort drucken möchte, also in dem LAN eine bestimmte IP erreichen muss. Ich beschreibe hier den aktuellen Zustand:

Firewall A (Hauptstandort) >> 192.168.29.0

xfrm: 3.3.3.3

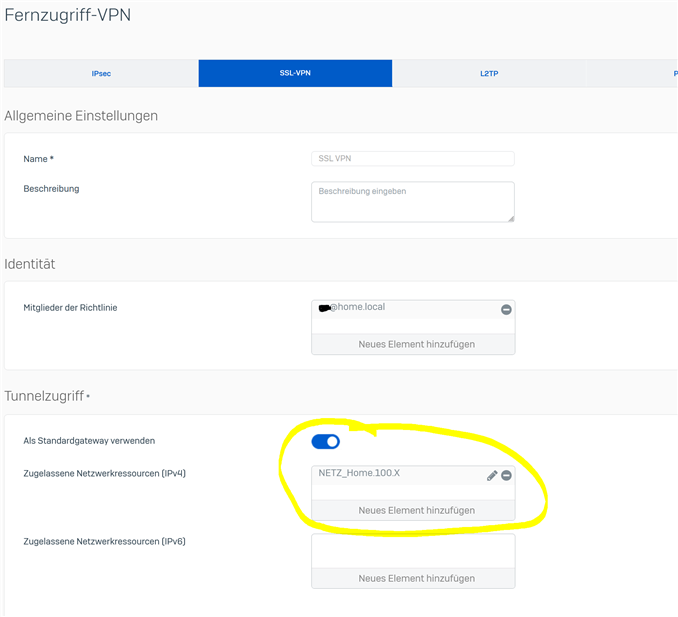

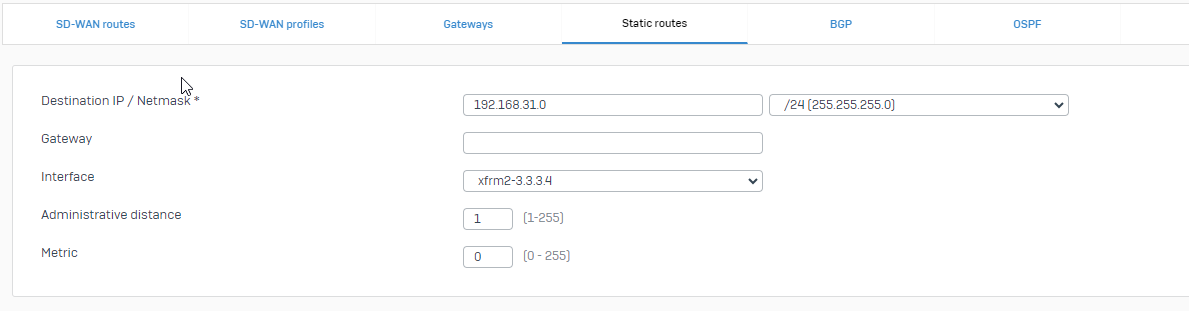

SSL Remote Access VPN: 192.168.31.0

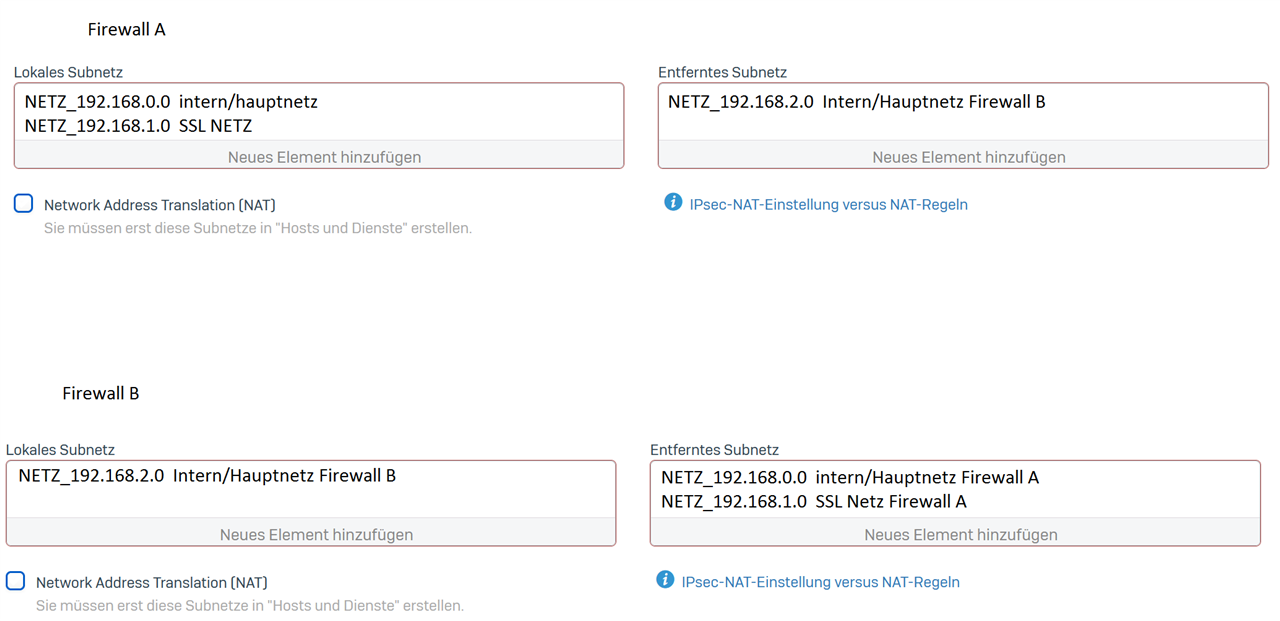

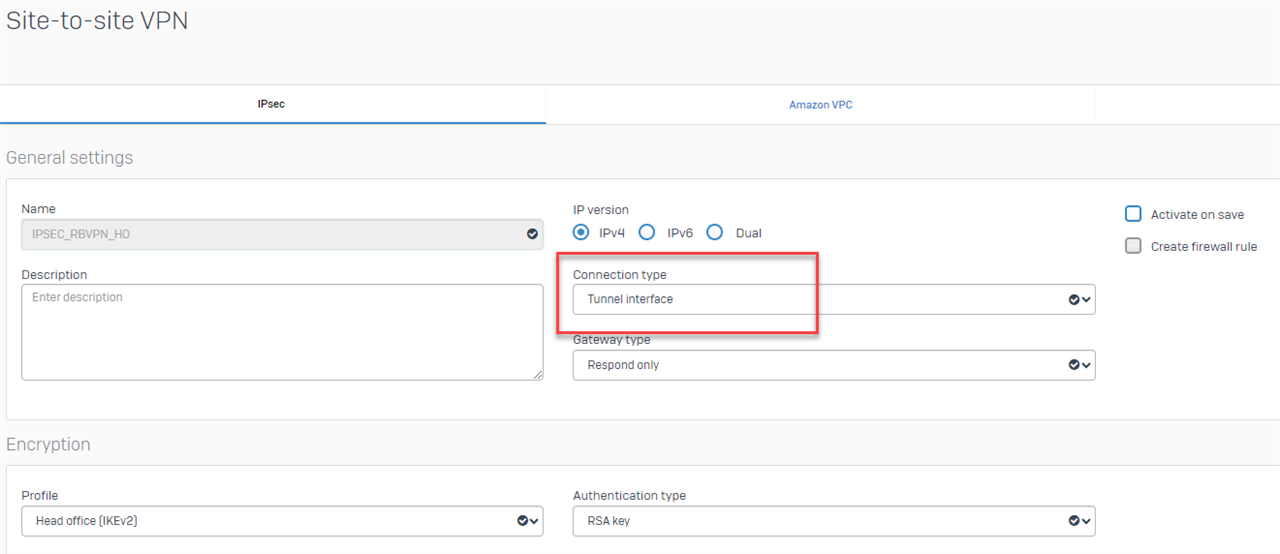

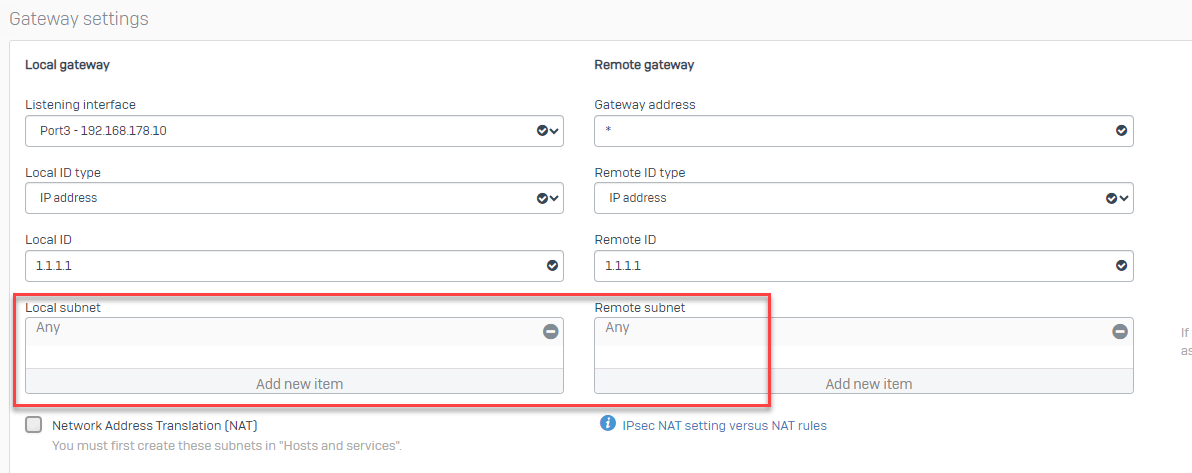

ipsec route based VPN site to site Verbindung A <> B

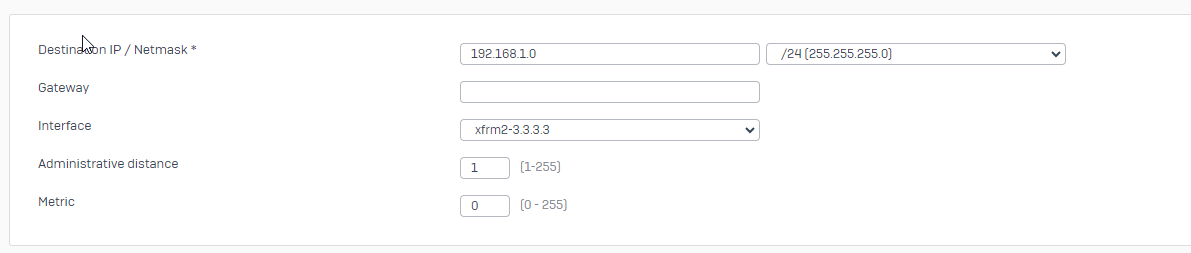

Firewall B (Außenstandort) >> 192.168.1.0

xfrm: 3.3.3.4

eine statische Route ist gesetzt bei Firewall A, sodass das 1er Netz über die route based VPN erreicht wird.

Firewallregeln sind gesetzt auf A und B, dass das 31er (SSL Netz) ebenfalls das 1er Netz erreichen darf.

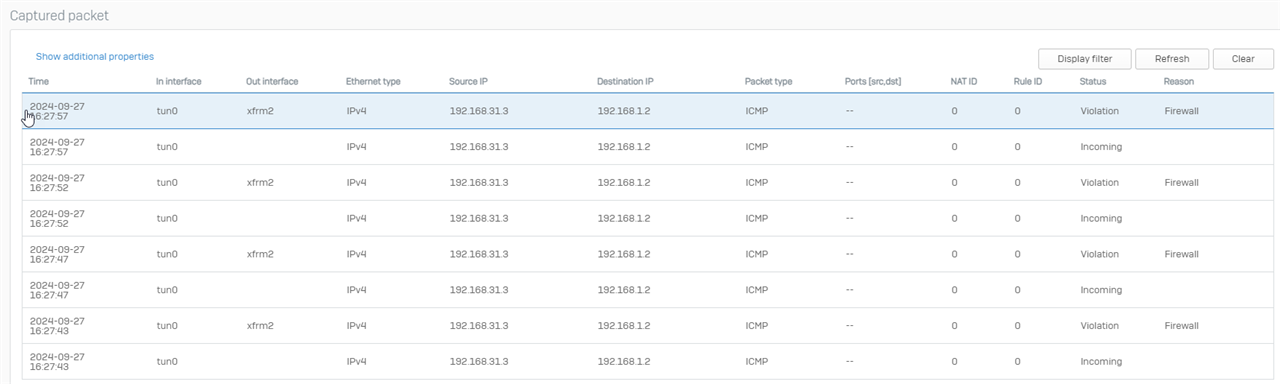

Leider komme ich per SSL VPN nur bis zu der Schnittstelle auf der Firewall A und das Erreichen des Netzes über die vorhandene ipsec ist nicht möglich.

generell funktioniert aber die ipsec Verbindung, also aus dem LAN der Firewall A erreiche ich die Firewall B

Ich denke ich hab noch ein routing Problem, jedoch komme ich gerade nicht drauf was gesetzt werden muss. Könnte mir jemand dazu einmal Hilfestellung geben?

This thread was automatically locked due to age.