Hallo zusammen,

ich teste gerade den Webfilter der XG, aber habe ich ein komisches Verhalten festgestellt.

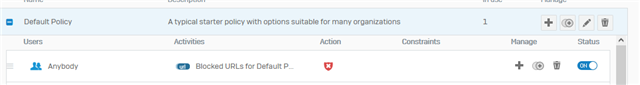

Ich verwende aktuell folgenden Filter:

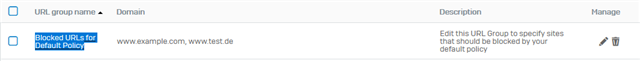

Hier sollen nur spezielle URL's blockiert werden:

Rufe ich die Seite "http://www.example.com/" auf, dann werde ich auf https://xg.myhome.de:8090/ips/block/default?cat=29&pl=1&url=aHR0cDovL3d3dy5leGFtcGxlLmNvbS8~ weitergeleitet und die Anwender bekommen die erwartete Fehlerseite.

Rufe ich die Seite "https://www.example.com/" auf, dann werde ich auf "https://www.example.com/" durchgelassen und der Anwender wird nicht blockiert

Rufe ich https://www.test.de/ oder http://www.test.de/ auf, dann bekomme ich einen Zertifikatsfehler (SEC_ERROR_UNKNOWN_ISSUER) weil ein Sophos SSL CA verwendet wird.

Wie kann es sein, dass ich solch ein unterschiedliches Verhalten habe?

Viele Grüße

Marc

Added TAGs

[edited by: Erick Jan at 8:36 AM (GMT -7) on 29 May 2023]