Hallo zusammen,

leider habe ich jetzt nicht nur das SIP Problem, sondern ich schaffe es auch nicht eine VPN-Verbindung herzustellen.

Ich bin bei der Einrichtung nach folgender Anleitung vorgegangen: https://docs.sophos.com/nsg/sophos-firewall/18.0/Help/en-us/webhelp/onlinehelp/nsg/sfos/learningContent/VPNIPsecSophosConnectClient.html

In der XG habe ich also 2 Einstellungen vorgenommen.

IPSec

:

FirewallRegel

Im Userportal habe ich dann das Profil auf meinem iPhone installiert und versucht zu starten.

Aber mit angeschaltetem WLAN (gleiches Netz wie XG) bekomme ich folgende Meldung: Der VPN-Server antwortet nicht.

Aus dem Internet erhalte ich folgende Meldung: Kommunikation mit dem VPN-Server fehlgeschlagen

Danach habe ich Sophos Connect unter Windows 10 installiert und die aus " IPSec (remote access)" exportierte Verbindung "Export connection" via schneckenVPN.tgb importiert.

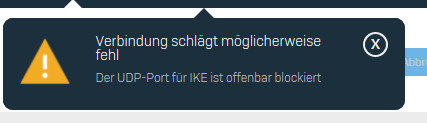

Beim Verbindungsaufbau (gleiches Netz wie XG) erhalte ich dann folgende Meldung.

In den Logs finde ich irgendwie auch nichts brauchbare, aber ich bin Anfänger und suche ggf. noch falsch :-(

Hat jemand eine Idee, was ich falsch mache?

Vorab vielen Dank für die Hilfe.

Grüße

Marc

Added TAGs

[edited by: Erick Jan at 7:44 AM (GMT -7) on 29 May 2023]