Hallo Zusammen,

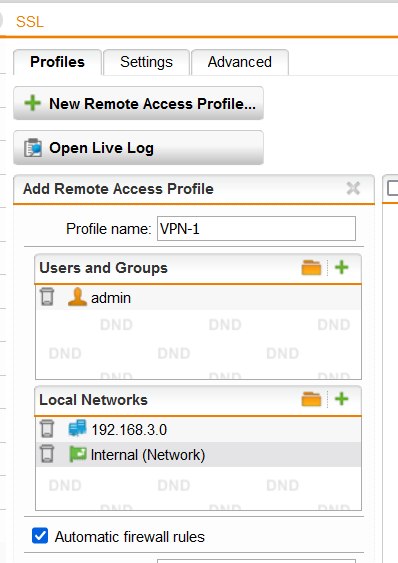

ich habe mir heute einen SSL-VPN-Zugang eingerichtet, das Zertifikat erstellt und mittels OpenVPN erfolgreich eine Verbindung zum UTM aufgebaut.

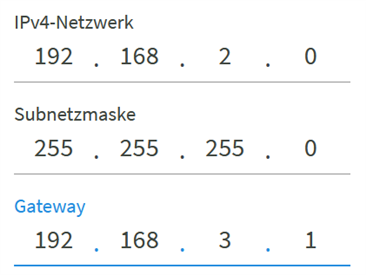

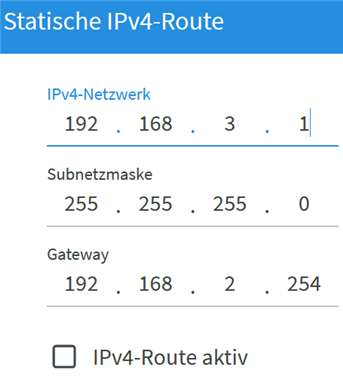

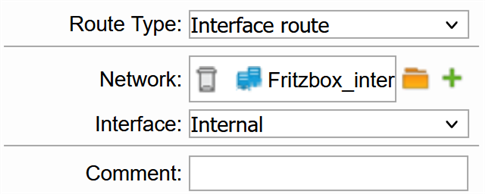

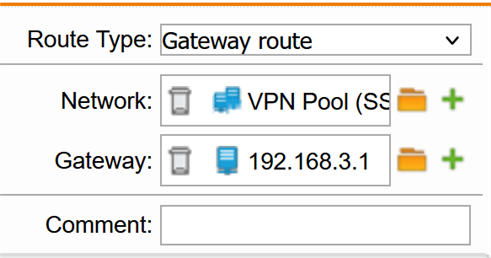

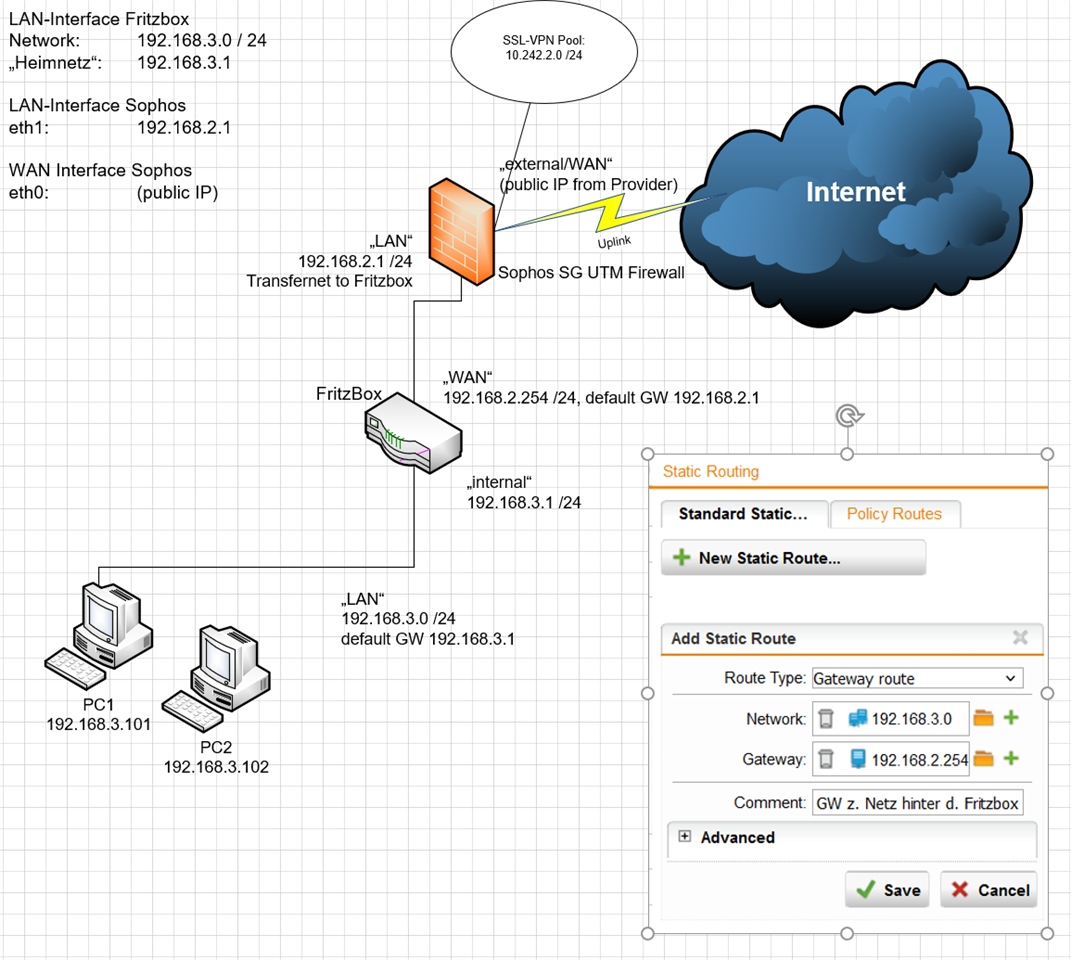

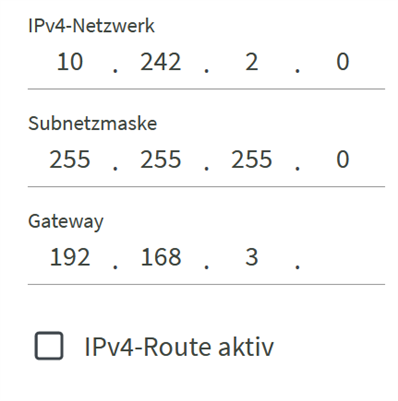

Hinter der UTM hängt meine Fritzbox mit den Netzwerkgeräten, auf die ich gerne zugreifen möchte. Leider funktioniert das aktuell noch nicht. Welchen Fehler habe ich gemacht? Hier meine Konfiguration:

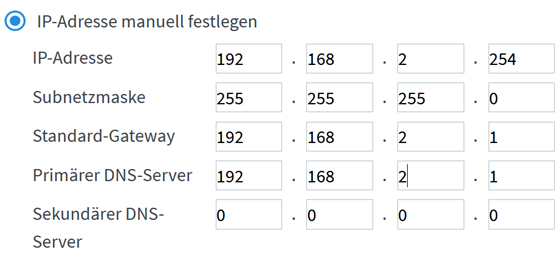

UTM: 192.168.2.1

Fritzbox: 192.168.3.1

SSL->Settings->Virtual IP-Pool habe ich auf einen Bereich innerhalb von 192.168.3.xxx gesetzt. OpenVPN teilt mir auch mit, dass die IP 192.168.3.200 zugewiesen wurde. Dennoch komme ich nicht auf z.B. die Konfigurationsseite der Fritzbox mit 192.168.3.1 drauf.

Unter SSL->Advanced habe ich einen DNS-Server auf 192.168.3.1 gesetzt...

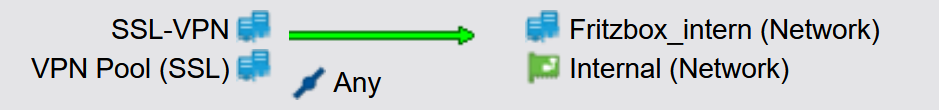

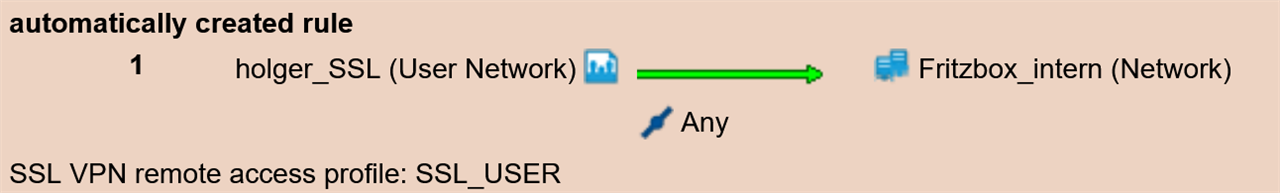

Unter Network Protection->Firewall->Rules wurde diese Regel generiert:

Was habe ich nicht beachtet?

Besten Dank,

Tabaluga73

This thread was automatically locked due to age.