Hallo Zusammen,

wir haben immer wieder relativ starke Probleme in MS Teams Konferenzen.

Diese Probleme treten nur auf, wenn die Kollegen hier im Büro sind uns somit über unsere Sophos Firewall an der Teams Konferenz teilnehmen.

Die Probleme äußern sich insofern, als dass mitten in der Konferenz für ca. 10-20 Sekunden die Verbindung sehr schlecht wird (Bild und Ton Aussetzer).

Teilweise bricht die Verbindung auch komplett ab. Teams meldet dann immer eine schlechte Netzwerkverbindung.

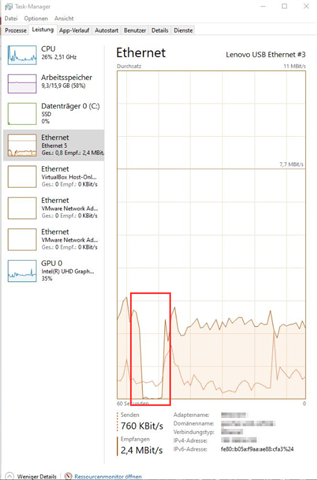

Auf dem Client ist dann auch zu erkennen, das Der Netzwerk-Traffic nahezu komplett einbricht:

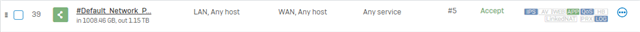

Für die Kollegen gilt eine Firewall-Regel, in der folgende Module aktiv sind:

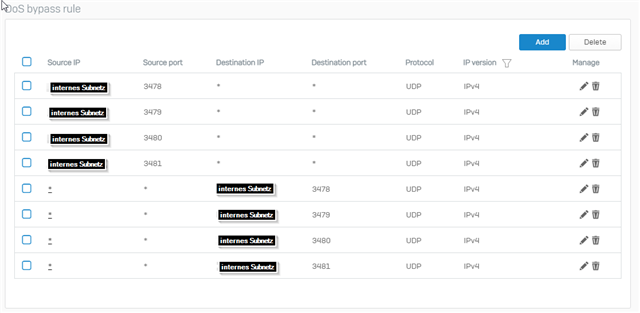

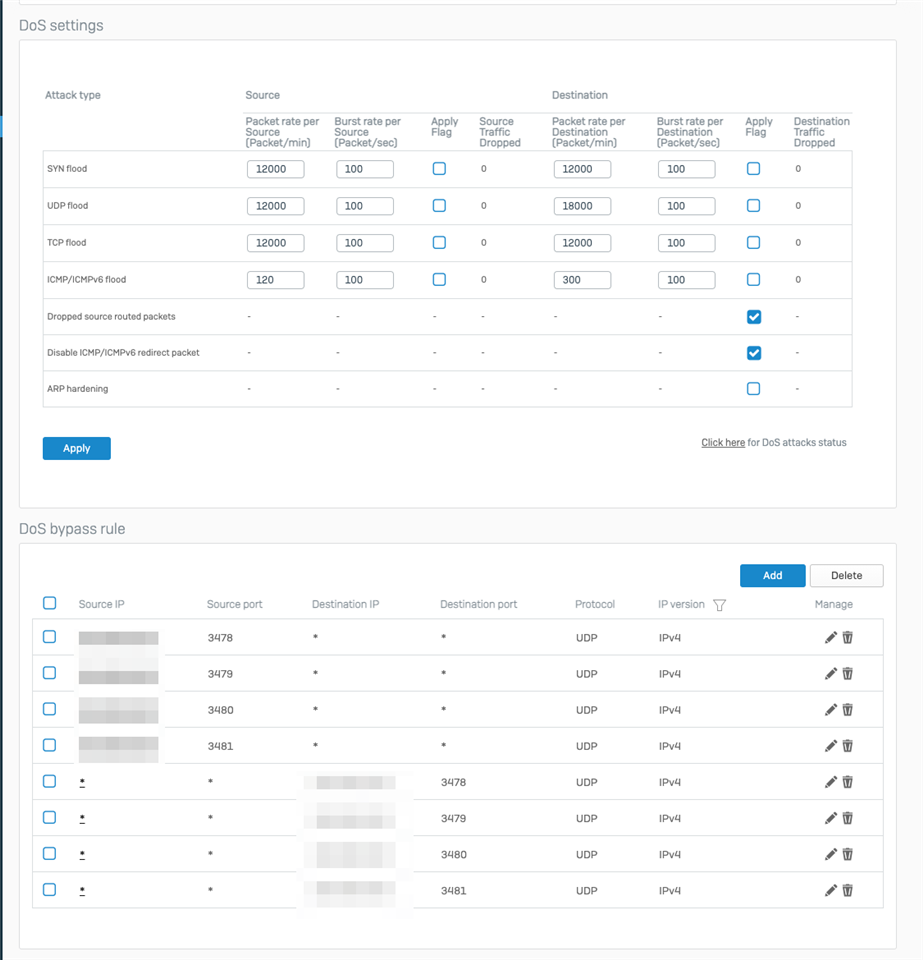

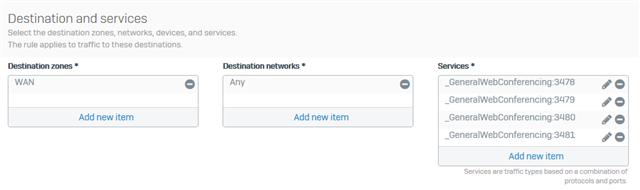

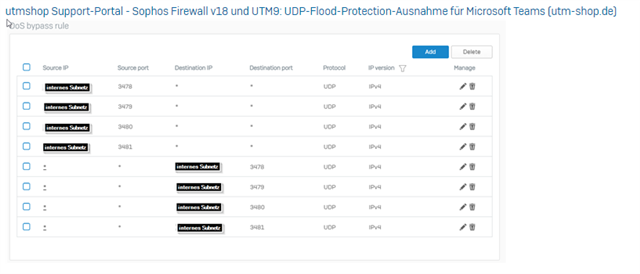

Ich habe in der Firewall schon folgende Konfigurationen vorgenommen, jedoch bisher ohne Erfolg:

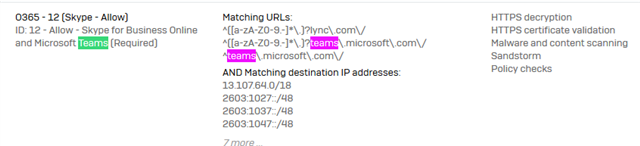

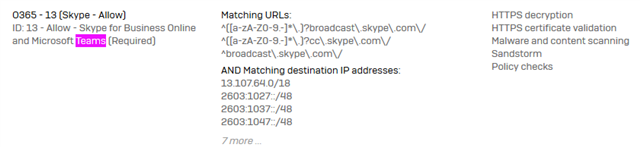

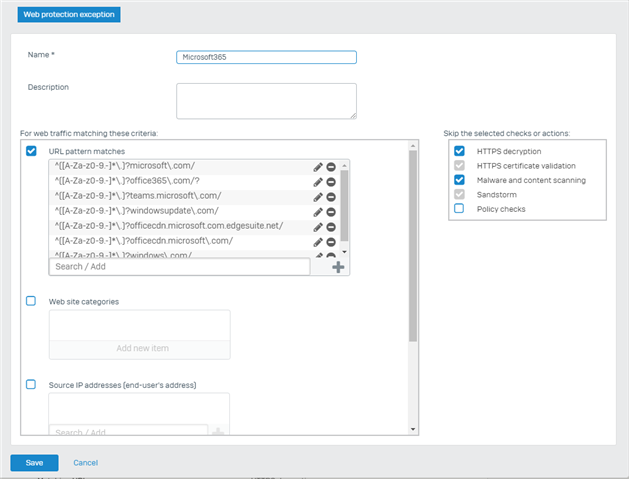

Außerdem habe ich in der WebProtection sicherheitshalber auch folgende Ausnahmen definiert:

Leider hat dies bisher auch noch nicht geholfen.

Da wir zwei separate Internetleitungen über zwei verschiedene Anbieter (Glasfaser und Kupfer-DSL) haben, und bei beiden

die selben Probleme auftreten, würde ich Probleme auf Anbieterseite ausschließen.

Leider bin ich aber mit meinem Latein am Ende.

Bin um jeden Rat dankbar.

Besten Dank,

grüße

Added TAGs

[edited by: Erick Jan at 11:33 PM (GMT -7) on 29 May 2023]