Hi I have a site setup with the following setup

Internal>ASG120Cluster->WAN->Router serving DHCP>RED10>Cisco>Client PC's

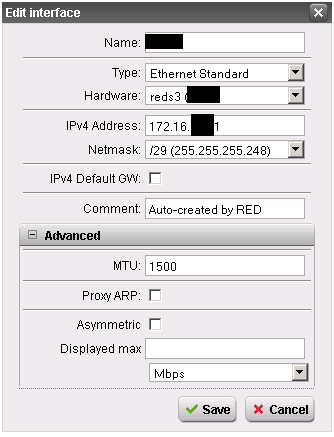

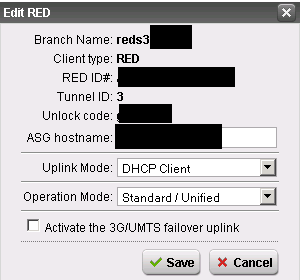

My RED is in standard unified mode and has an interface 172.16.250.1/29 serving DHCP on 172.16.250.4-6

The RED is 172.16.250.1 the Cisco WAN side is 172.16.250.2

The Cisco can ping external addresses on my ASG Cluster as can client PC's

however I can't ping the Cisco or client pc's from the ASG or anything inside it. I can ping my RED address however.

Firewall rules are Trusted networks(internal etc)>any>any and RED network and client networks>ports they require(https etc)>external address of virtual webserver (server load balancing)

Any ideas?

This thread was automatically locked due to age.