Moin moin!

Ich steh gerade auf der Leitung und brauche dringend Hilfe. Die Suche hab ich mehrfach bemüht, bin aber leider nicht wirklich schlauer geworden.

Vielleicht zunächst kurz, was ich vor habe:

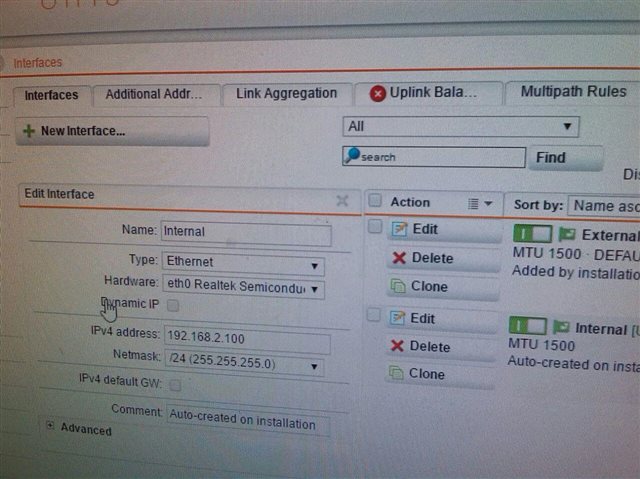

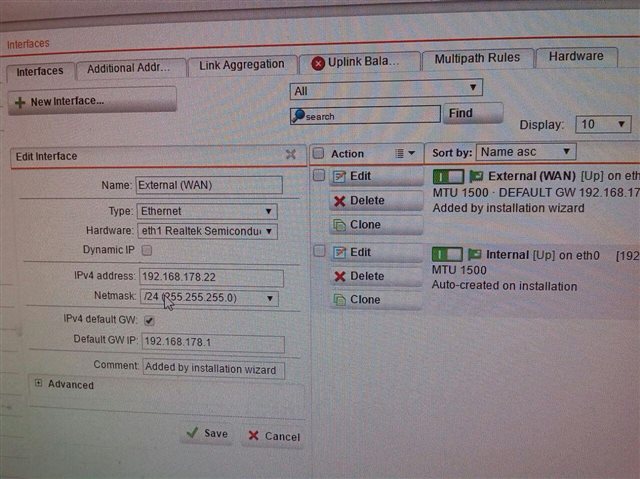

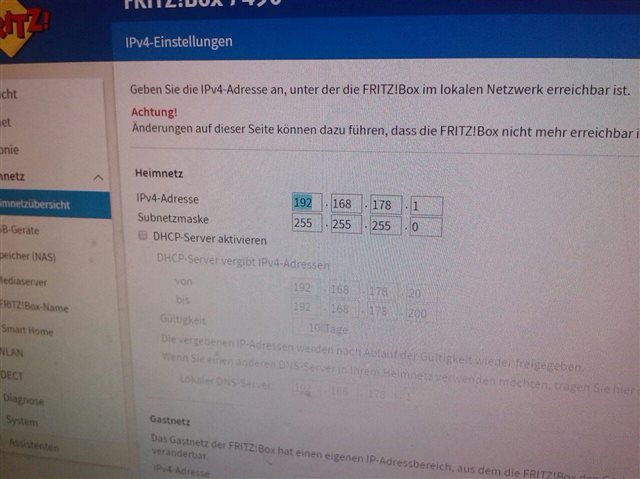

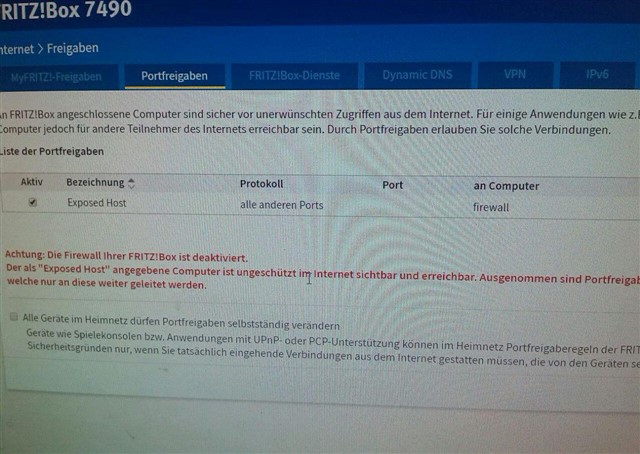

Fritz!Box 7490 --> (WAN) --> UTM --> (LAN) --> Switch mit Desktop-PC, NAS, Raspberry Pi 3 als AP

Mein grundsätzliches Problem war und ist, dass ich auf die Fritzbox wegen VoIP-Telefonie nicht verzichten kann. Daher war meine Idee, einfach alle relevanten Geräte hinter die UTM (welche wiederum hinter der FB hängt) zu klemmen. Von meinem laienhaften Verständnis her müssten die "bösen Buben" dann erst mal durch die Fritzbox und dann noch durch die UTM. Das heisst aber konsequenterweise auch, dass ich die FB nicht länger als W-Lan Router benutzen kann, sondern hinter der UTM einen Access Point einrichten muss.

Mit ist klar, dass die einfachste Lösung ein AP aus dem Hause Sophos wäre (soweit kam ich schon mal durch die Suche), allerdings ist mir das im Moment zu teuer. Daher, als eingefleischter Maker, dacht ich mir, bau ich mir selbst einen: https://frillip.com/using-your-raspberry-pi-3-as-a-wifi-access-point-with-hostapd/

Kurzum:

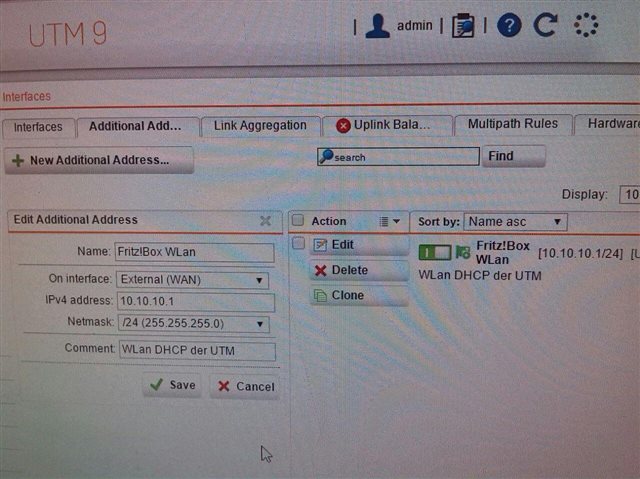

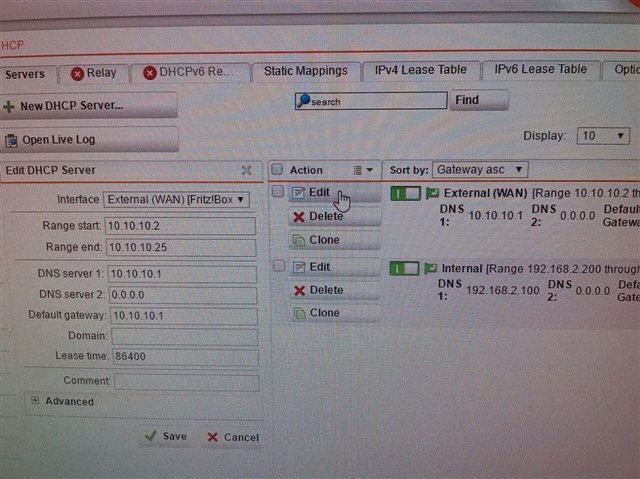

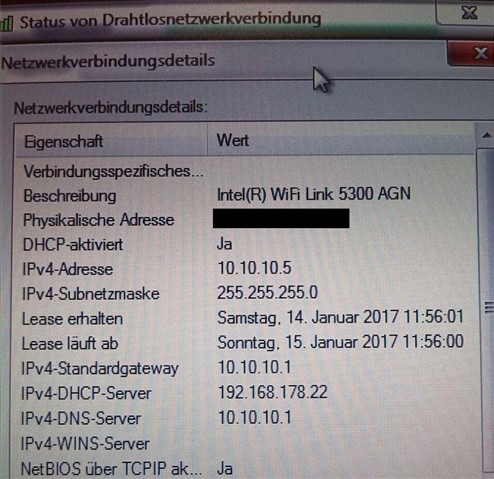

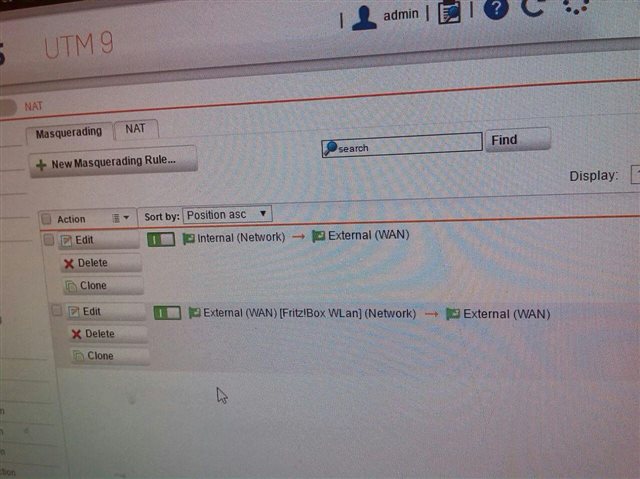

Mein Raspberry fungiert aktuell als AP und verteilt fleissig im eigenen Netz IPs via DHCP. Dank NAT von wlan0 auf eth0 funktioniert das hinter der UTM prima. eth0 hat eine IP aus dem DHCP-Pool des internen Interfaces der UTM, wlan0 eine eigene in einem neuen Subnetz.

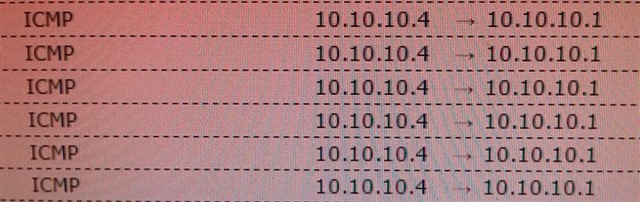

Das heisst aber auch, dass in der UTM nur eth0 des AP als neues Gerät auftaucht, nicht aber die mit dem AP verbundenen Geräte. Und genau das ist das Problem.

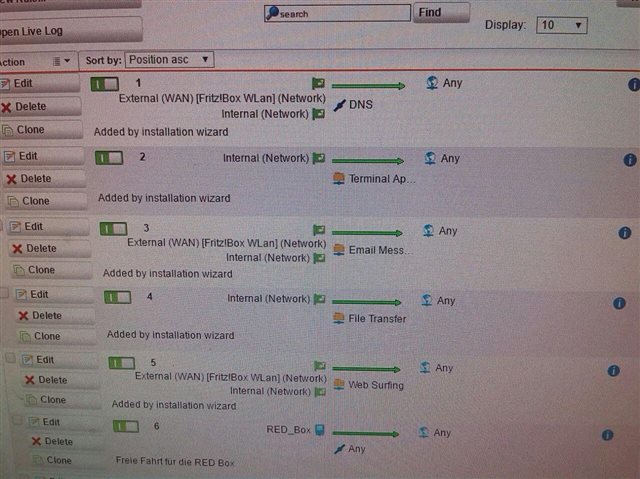

Wie genau muss ich die UTM bzw. meinen AP konfigurieren, damit ich die mit dem AP verbundenen Geräte mit eigenen Filtern versorgen kann (so möchte ich z.B., dass meine IoTs nur an eine IP funken dürfen, aber das Smartphone der Freundin alles darf) und sich gleichzeitig die ganze Chose in einem separaten Netz abspielt (damit die bösen Buben nicht mein WPA2 hacken und dann gleich in meinem LAN sind).

Geht das überhaupt?

Vielen Dank für eure Zeit vorab,

ein frustrierter Bastler

This thread was automatically locked due to age.