Hallo zusammen,

eine bestehende UTM-Firewall (9.7) Umgebung, die aktuell zum größten Teil mit ANY-Regeln arbeitet, soll optimiert (gehärtet) werden.

Das Problem dabei: Einen Überblick über den Traffic zu bekommen, ist nahezu unmöglich, da via ANY Zentrale und ca. 20 Remote-Standorte über den SG-Cluster laufen, und das Live-Logging wie auch die manuellen Logs (allein für die Firewall ca. 1 GB pro Tag) sind schlicht erschlagend. Die meisten Anfragen sind die klassischen Webzugriffe via HTTPS, vereinzelt auch HTTP, von internen Netzen, Remote-Netzen, Gäste-Netz, WLAN aus - also quasi von überall Richtung Internet.

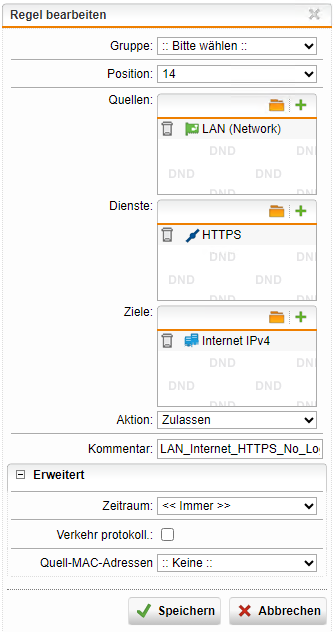

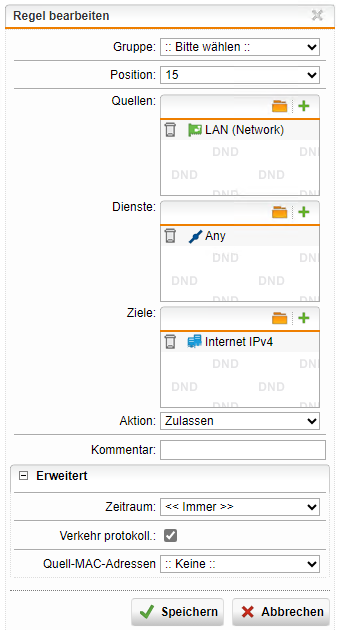

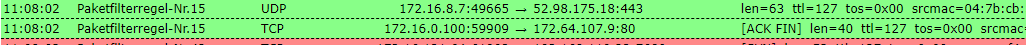

Meine Hoffnung war folgendes Vorgehen: jeweils die Regel zu klonen und vor die geklonte Policy zu stellen, dort als Service explizit HTTPS auszuwählen und dafür das Logging zu deaktivieren. Allerdings hat das leider nichts gebracht und das Logging für die darauffolgende ANY-Regel scheint immer noch zu greifen - das Log bleibt also unverändert sehr voll.

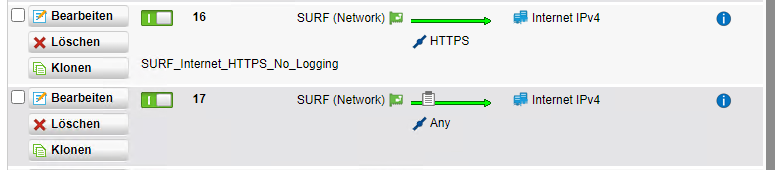

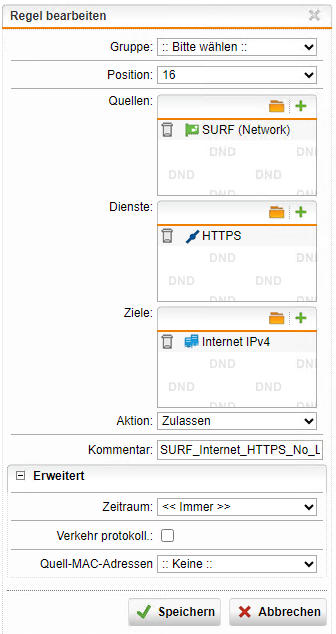

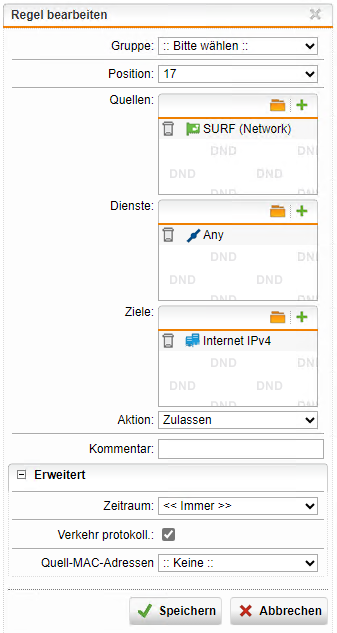

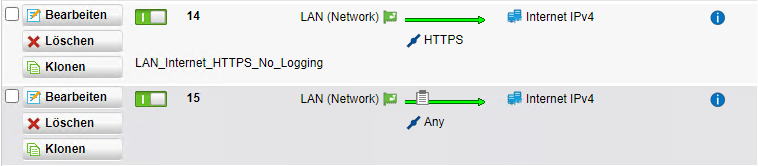

Hier dargestellt mal konkret als Beispiel:

VORHER

Paketfilter-Regel-3 - Zentrale 10.30.0.0/16 ANY Internet (Logging aktiviert)

Paketfilter-Regel-8 - Standort-A 192.168.33.0/24 ANY Internet (Logging aktiviert)

NACHHER

Paketfilter-Regel-2 - Zentrale 10.30.0.0/16 HTTPS Internet (Logging nicht aktiv)

Paketfilter-Regel-3 - Zentrale 10.30.0.0/16 ANY Internet (Logging aktiviert)

Paketfilter-Regel-7 - Standort-A 192.168.33.0/24 HTTPS Internet (Logging nicht aktiv)

Paketfilter-Regel-8 - Standort-A 192.168.33.0/24 ANY Internet (Logging aktiviert)

Ich würde für die bestehenden Regeln am liebsten eine "ANY minus X" Option für die Service-Definition verwenden, wo ich dann einen oder mehrere Dienste (wie HTTP / HTTPS) ausklammern könnte, denn ich kann die aktuell genutzten Ports / Services aufgrund der schieren Menge gar nicht alle effektiv sammeln und dann auch noch überall händisch anlegen. Sollte es eine Lösung konkret hierfür geben, würde immerhin schon mal das Log deutlich entschlankt werden und ich könnte dann für das gewünschte Firewall Hardening nach und nach die genutzen Services auslesen und entsprechend gezielt als Policy für die jeweiligen Netzsegmente erstellen.

Ansonsten würde mir für ein effizientes Härten der Firewall aktuell leider keine machbare oder brauchbare Option einfallen.

Kennt jemand diese Situation und kann mir vielleicht einen hilfreichen Tipp geben?

Gruß Daniel

This thread was automatically locked due to age.