Hallo Community,

bei mir hat die Advanced Threat Protection diese Meldung ausgegeben:

| Benutzer/Host | Bedrohungsname | Ziel | Ereignisse | Ursprung | ||

| 1 | xxx.xxx.xxx.xxx | C2/Generic-A | 185.7.214.104 | 1 | Iptables | C2/Generic-A","origin":"Iptables","sum_events_str":"1","cnt_srcip_int":"1","threaturl":""threatname":"C2/Generic-A","cnt_srcip_str":"1","cnt_srcip_per":"100.00","icon_exception":{"icon":"core/img/icons/plus.png","name":"exception","title":"Eine">www.sophos.com/.../plus.png","name":"exception","title":"Eine Ausnahme erstellen"},"first_seen":"2022-08-07 16:22:42","idx":1,"sum_events_per":"100.00"}, update_name: "aptp_exception"});' id="ELEMENT_exception_1"> |

Dieses Event war einmalig gestern, Sonntag 2022-08-07 16:22:42

Nun bin ich natürlich auf der Suche, was hier passiert ist. Quelle ist unser Mailserver. Der Virenscan läuft noch, hat aber bisher keinen Fund gemeldet.

Jetzt hab ich im Firewall-Log gesehen, dass diese Seite auch vorher schon aufgerufen und blockiert wurde, ohne dass eine Meldung kam.

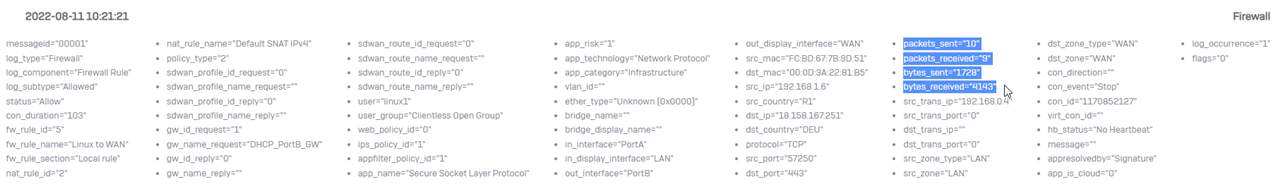

Im Gegensatz zur Meldung der Advanced Threat Protection steht im Log die 185.7.214.104 als Source:

2022:08:06-03:30:04 mail-2 ulogd[23255]: id="2000" severity="info" sys="SecureNet" sub="packetfilter" name="Packet logged" action="log" fwrule="62002" initf="eth1" srcmac="f8:75:88:8c:bb:7a" dstmac="XX:XX:XX:XX:XX:XX" srcip="185.7.214.104" dstip="xxx.xxx.xxx.xxx" proto="6" length="60" tos="0x00" prec="0x00" ttl="58" srcport="37028" dstport="443" tcpflags="SYN"

Das wiederum würde bedeuten, dass der Angriff von außen kam und blockert wurde.

Wie würdet ihr das deuten?

This thread was automatically locked due to age.