Hi,

ich muss Datenverkehr über einen anderen Internetanschluss übertragen, da dieser Providergebunden ist.

Hierzu muss ein Server über den VPN über das HQ in das Internet.

Konkret geht es um eine TK Anlage die den SIP Trunk nur über die IP des HQs aufbauen kann.

Hier mal der Weg:

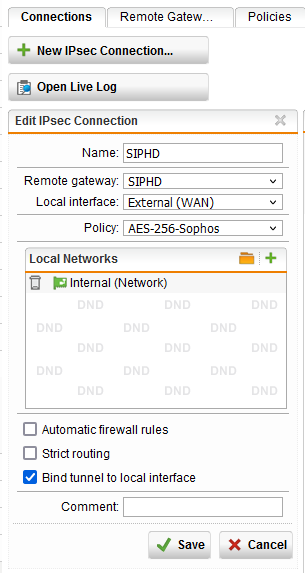

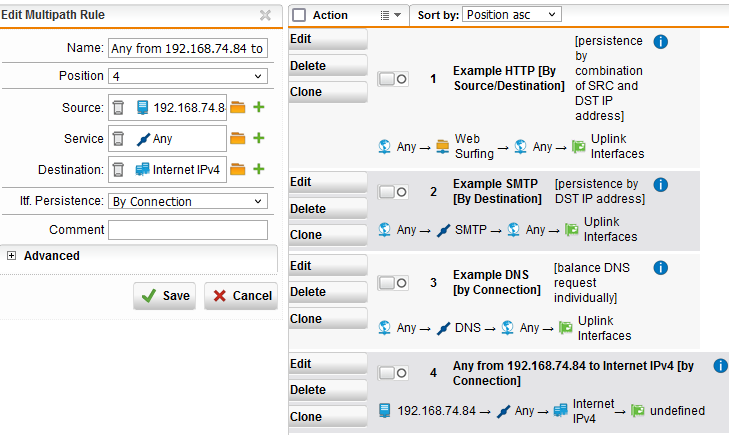

Server --> BO Sophos SG --> VPN IPSEC --> HQ Sophos SG --> Internet

Wie kann ich das konfigurieren, dass nur dieser Server über den VPN über die HQ Sophos in das Internet kommt, da ich die WAN IP vom HQ verwenden muss.

Der Rest des BO Netz soll bei der BO Sophos in das Internet abbiegen, was auch funktioniert.

This thread was automatically locked due to age.