Hallo Zusammen,

auch ich beiße mir gerade die Zähne an der VoIP-Installation aus. Was ich bisher gemacht habe:

- Fritzbox an UTM angehangen; Internet läuft

- FB-internes Netz: 192.168.2.0/24; FB-GW: 192.168.2.1;

- FB/UTM-Netz: 192.168.5.0; FB-Adresse hier: 192.168.5.254; UTM: 192.168.5.1

- PAT von 192.168.2.0 => 192.168.2.5.1

Ich habe hier schon diverse Einstellung in der UTM versucht, mit eingeschaltetem SIP und ohne, mit Portfreigaben und ohne. Das Problem: Die Telefon werden nicht initiiert.

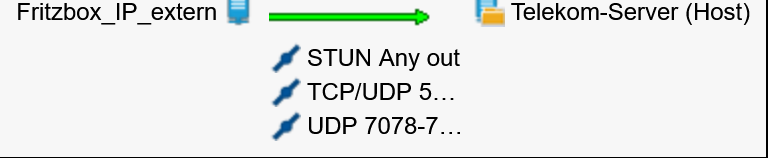

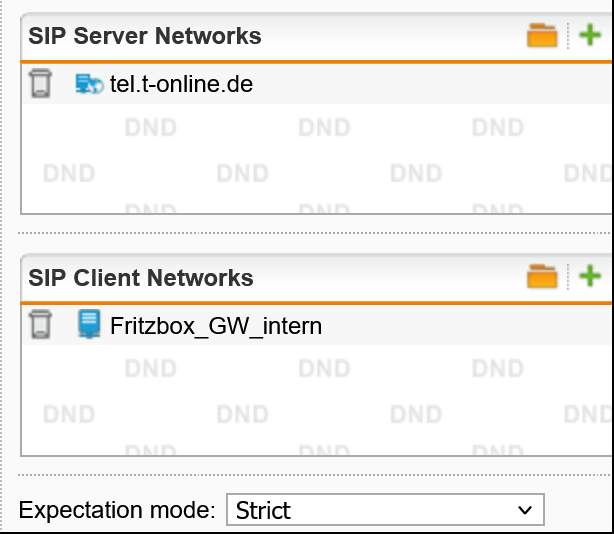

In der FB sind die Adressen für den Registrar (tel.t-online.de) und STUN (stun.t-online.de) hinterlegt. Die FB braucht Ihrer "eigenen" Aussage nach die Ports 5060 (TCP, IPv4, UDP) für Telefonie (SIP) sowie 7078-7097 (UDP, IPv4) für Telefonie (RTP).

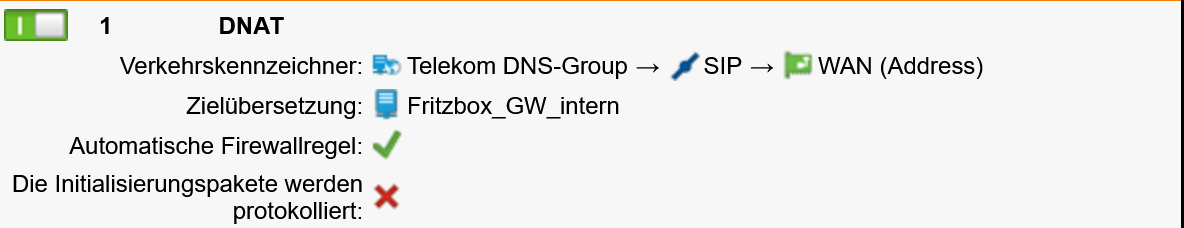

Ich könnte mir vorstellen, dass es bei der Einrichtung von SIP schon schwierig wird, da i.d.R. ja IP-Adresse angegeben werden sollten. Mein Versuch war daher

Wobei der tel.t-online.de einmal als DNS-Host und einmal als DNS-Gruppe gepflegt wurde, aber ohne Erfolg. Fritzbox_GW_intern ist die 192.168.2.1 (oder muss ich hier auf die 192.168.5.254 zeigen lassen)?

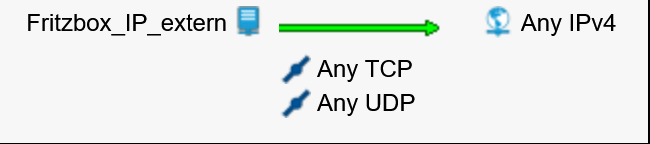

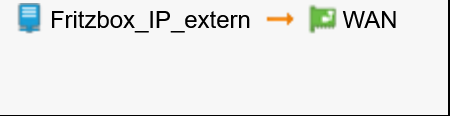

In der Firewall habe ich dann verschiedenste Regeln probiert, z.B.:

![]()

Oder aber auch eine NAT-Regel:

Nichts hat bisher geholfen. Hat jemand einen guten Tipp?

Besten Dank,

Holger

This thread was automatically locked due to age.