Hallo zusammen,

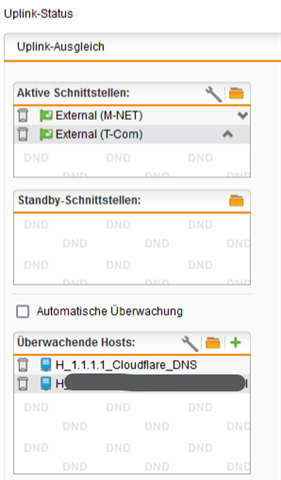

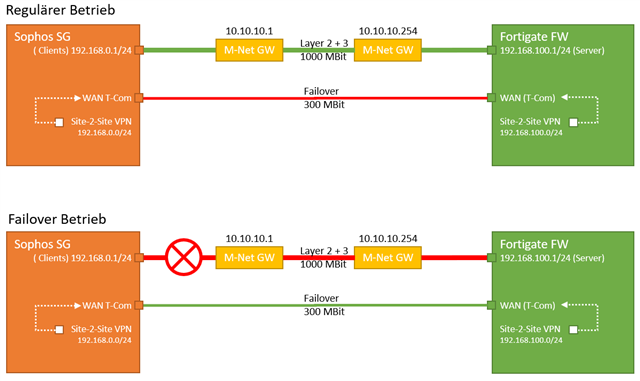

wir benötigen einen VPN Failover als Absicherung einer Primärverbindung vom Hauptstandort ins Rechenzentrum. Am Hauptstandort haben wir eine Sophos SG mit einem Interface (eth8) auf ein MPLS-Gateway ins Rechenzentrum (Primärleitung) und unser WAN Interface (eth1) über die Telekom, über das wir eine Site-2-Site VPN Verbindung ins RZ vorbereitet haben. Im RZ haben wir der Vollständigkeit halber eine Fortigate Firewall stehen.

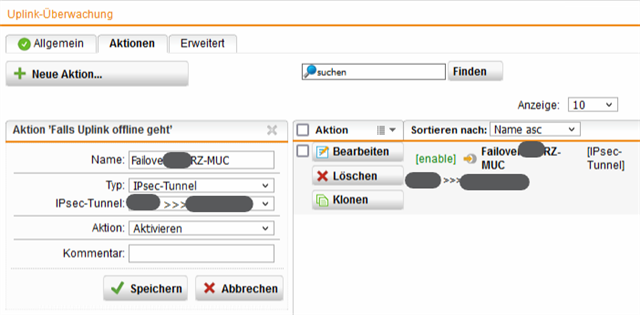

Wir möchten gerne, dass die VPN dann aktiv wird, sobald die MPLS Verbindung ein Problem hat. Es ergeben sich insgesamt folgende Fragen:

- Wie bringe ich der Sophos bei auf die VPN Strecke zu wechseln, wenn MPLS nicht mehr durchgängig ist.

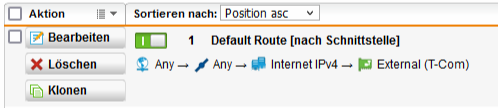

- Wie kann ich die Metric für das Routing des VPN Tunnel niedriger setzen, als die MPLS Line?(Hintergrund, sobald die VPN aktiv ist, schickt er den Traffic hier durch, was ungünstig ist)

- Wie stelle ich sicher, dass die Sophos wieder auf MPLS zurück wechselt, wenn das wieder gesichert up ist?

- Wie kann ich die Sophos am besten monitoren, wenn MPLS oder VPN down sind?

Gruß,

Bernd

This thread was automatically locked due to age.