Guten Morgen zusammen,

ich habe leider einen Fall, der mich ziemlich stutzig macht und hoffe ihr könnt hier weiterhelfen.

Wir haben eine Sophos UTM SG230 Patchstand: 9.7.0.7-5.

Wir versuchen einen IPSec Tunnel zu einem Kunden aufzubauen, der eine Cisco ASA-5545X verwendet.

Die ASA steht hinter einer Firewall, sodass NAT-T eingeschaltet sein muss, soweit so gut.

Wenn wir nun versuchen, mit absolut gleichen Phase 1 und Phase 2 Werten den Tunnel von unserer Seite aufzubauen:

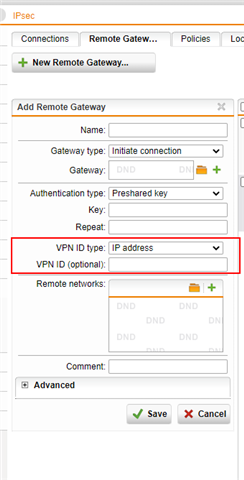

[Site-2-Site ==> IPSec ==> Remote Gateway ==> Gateway Type = Initial Connection]

Lässt sich der Tunnel nicht aufbauen. Phase 1 wird initialisiert, aber in Phase 2 scheitert der Aufbau und ich sehe im Log diese Einträge:

Wenn wir aber das umdrehen und schalten unsere UTM in den "Respond Only" Mode, dann kann die Gegenseite den Tunnel aufbauen, mit den gleichen Einstellungen.

Auf die Bitte hin, die ASA in den Respond Only Mode zu schalten, ist das Fehlerbild unverändert, P2 scheitert, Log Einträge wie oben erwähnt.

Da es relativ ungünstig ist immer die Gegenseite zu bitten den Tunnel zu eröffnen, sollte der Mal zusammenbrechen, wollen wir schon diesen von unserer Seite eröffnen.

Da man an der UTM gar nicht soviel einstellen kann (GUI) sind wir etwas ratlos was man noch einstellen könnte auf der UTM Seite.

Vom Gefühl her würde ich sagen, dass das ein Thema auf der Gegenseite ist und die ASA nicht richtig konfiguriert ist, aber das zu belegen ist schwer.

Was könnte ich noch auf meiner Seite einrichten um das zum fliegen zu bringen?

Inwieweit gibt es Musterkonfigurationen um mit diesem Gerätetyp eine Verbindung hinzukriegen?

Vielen Dank für Hilfe und Unterstützung.

Grüße und gute Gespräche.

This thread was automatically locked due to age.