Ich probiere derzeit eine Verbindung (Site2Site) zwischen UTM9 (aktuelle Firmware) undFritz!Box 7490 (7.28) herzustellen.

Habe mich dazu der Anleitung im Forum oder auch externen Seiten bedient.

Jedoch endet der Versuch mit der Meldung der FritzBox "IKE-Error 0x2027" - "timeout".

Im Log der UTM9 taucht nichts dazu auf.

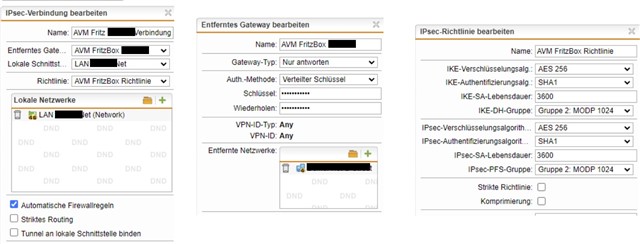

Meine Config der Fritz!Box welche importiert wird:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "Site2Site UTM9";

always_renew = yes;

keepalive_ip = 192.168.1.1;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "beispielutm.ddnss.de";

localid {

fqdn = "beispielfb.ddnss.de";

}

remoteid {

fqdn = "beispielutm.ddnss.de";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "GEHEIMERSCHLUESSEL";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.0.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

accesslist = "permit ip any 192.168.1.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOF

Jemand eine Idee oder Lösung dazu?

Danke.

This thread was automatically locked due to age.