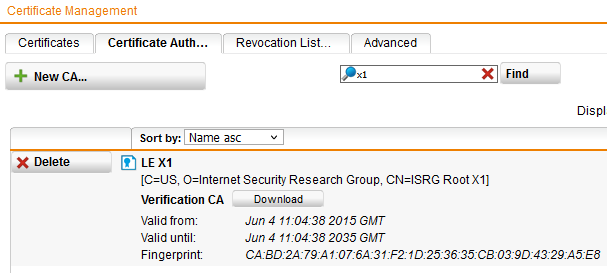

Hallo, selbst nachdem ich das alte R3 entfernt habe, das X3 automatisch gelöscht und die UTM neugestartet habe, gibt die UTM WAF (reverse proxy) immer noch den alten Pfad mit aus.

| Certification Paths |

|

Path #1: Trusted

|

||

| 1 | Sent by server | xxx.domain.com Fingerprint SHA256: c6fd72b49484c6124acd17f5bff8d90bf941200e889d67a607511f72ac429dfd Pin SHA256: thxSHxnuQfCLGcjZzukPDVgDsYMm8Dc7L6KvNWLdB2I= RSA 2048 bits (e 65537) / SHA256withRSA |

| 2 | Sent by server | R3 Fingerprint SHA256: 67add1166b020ae61b8f5fc96813c04c2aa589960796865572a3c7e737613dfd Pin SHA256: jQJTbIh0grw0/1TkHSumWb+Fs0Ggogr621gT3PvPKG0= RSA 2048 bits (e 65537) / SHA256withRSA |

| 3 | In trust store | ISRG Root X1 Self-signed Fingerprint SHA256: 96bcec06264976f37460779acf28c5a7cfe8a3c0aae11a8ffcee05c0bddf08c6 Pin SHA256: C5+lpZ7tcVwmwQIMcRtPbsQtWLABXhQzejna0wHFr8M= RSA 4096 bits (e 65537) / SHA256withRSA |

|

Path #2: Not trusted (invalid certificate [Fingerprint SHA256: 0687260331a72403d909f105e69bcf0d32e1bd2493ffc6d9206d11bcd6770739])

|

||

| 1 | Sent by server | xxx.domain.com Fingerprint SHA256: c6fd72b49484c6124acd17f5bff8d90bf941200e889d67a607511f72ac429dfd Pin SHA256: thxSHxnuQfCLGcjZzukPDVgDsYMm8Dc7L6KvNWLdB2I= RSA 2048 bits (e 65537) / SHA256withRSA |

| 2 | Sent by server | R3 Fingerprint SHA256: 67add1166b020ae61b8f5fc96813c04c2aa589960796865572a3c7e737613dfd Pin SHA256: jQJTbIh0grw0/1TkHSumWb+Fs0Ggogr621gT3PvPKG0= RSA 2048 bits (e 65537) / SHA256withRSA |

| 3 | Sent by server | ISRG Root X1 Fingerprint SHA256: 6d99fb265eb1c5b3744765fcbc648f3cd8e1bffafdc4c2f99b9d47cf7ff1c24f Pin SHA256: C5+lpZ7tcVwmwQIMcRtPbsQtWLABXhQzejna0wHFr8M= RSA 4096 bits (e 65537) / SHA256withRSA |

| 4 | In trust store | DST Root CA X3 Self-signed Fingerprint SHA256: 0687260331a72403d909f105e69bcf0d32e1bd2493ffc6d9206d11bcd6770739 Pin SHA256: Vjs8r4z+80wjNcr1YKepWQboSIRi63WsWXhIMN+eWys= RSA 2048 bits (e 65537) / SHA1withRSA Valid until: Thu, 30 Sep 2021 14:01:15 UTC EXPIRED Weak or insecure signature, but no impact on root certificate |

Lösche ich das aktuelle R3 aus der UTM, wird der Pfad nicht mehr mit ausgegeben aber verschieden Endgeräte können keine vertrauenvolle Verbindung mehr aufbauen.

Hat dazu jemand eine Lösung ohne die Endgeräte einstellen zu müssen?

This thread was automatically locked due to age.