Hallo Zusammen.

Bei mir zuhause läuft u.a. Vaultwarden über Docker auf einem PI.

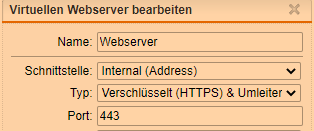

Ich nutze die WAF der UTM damit nachträglich die Verbindung https verschlüsselt wird über das Letscrypt Cert der UTM.

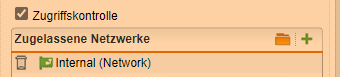

Grundsätzlich war dies intuitiv schnell erreicht, aber ich würde es gerne so einstellen das man diesen Service „nur“ aus dem LAN erreichen kann zum syncen. Sicher ist sicher.

Einschränkungen kann man unter WAF > Side Path Routing > Access Control vornehmen. Aber wenn Dort nicht „Any“ einstellen bekomme ich auch von Intern keine Verbindung.

Dies liegt vermutlich daran, weil die Anfragen für die UTM von extern kommen.

Der UTM ist noch eine Fritz box vorgeschaltet auf der WAN Seite. (wegen Telefonie)

Ich probierte es mit einem „DNS Host“ Eintrag, also meinen ddns.net Adresse. Die UTM löst aber die Adresse falsch auf. Es wird nicht die externe Adresse aufgelöst. Es ist egal welches interface ich angebe.

Leg ich eine statischen Host mit der Externe IP der Fritzbox an geht’s so wie erwartet.

Nun die Frage: Wie bringe ich die UTM bei das sie den DYNDNS Eintrag richtig auflöst?

Oder ist mein Lösungsansatz generell falsch?

This thread was automatically locked due to age.