Hallo Community,

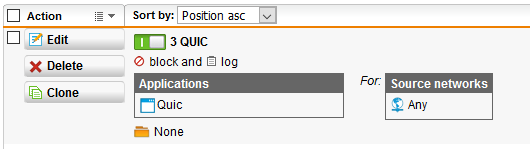

ich habe gerade versucht das QUIC Protokoll per Application Control zu blockieren, jedoch sehe ich keine Einträge im Application Control Log, dass

diese Pakete blockiert wurden. Im Trace sehe ich aber dass Verbindungen hergestellt wurden.

Kann es evtl. sein, dass das Protokoll nicht mehr von der UTM erkannt wird?

Vielen Dank für euere Hilfe,

Markus

This thread was automatically locked due to age.