Hallo zusammen

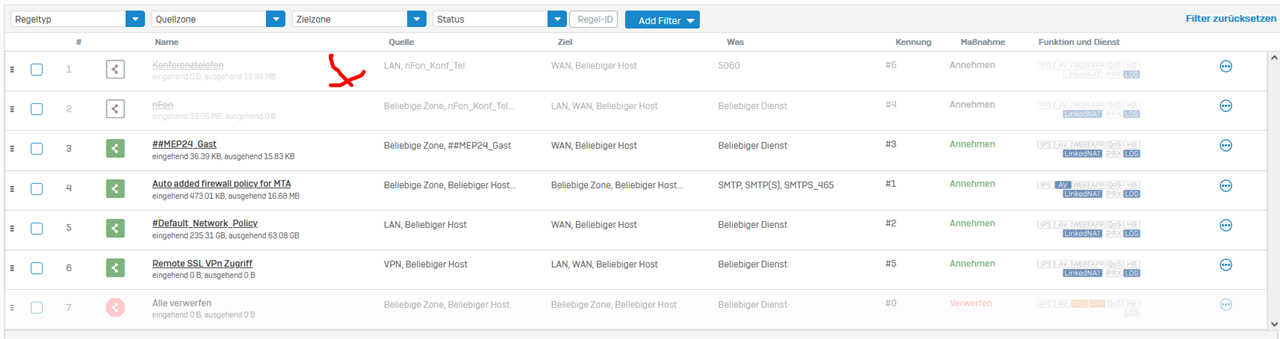

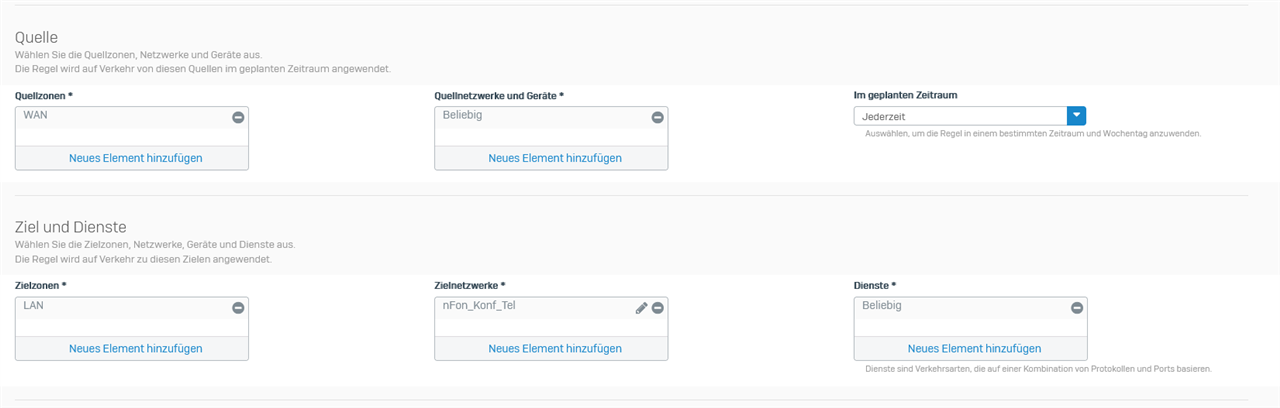

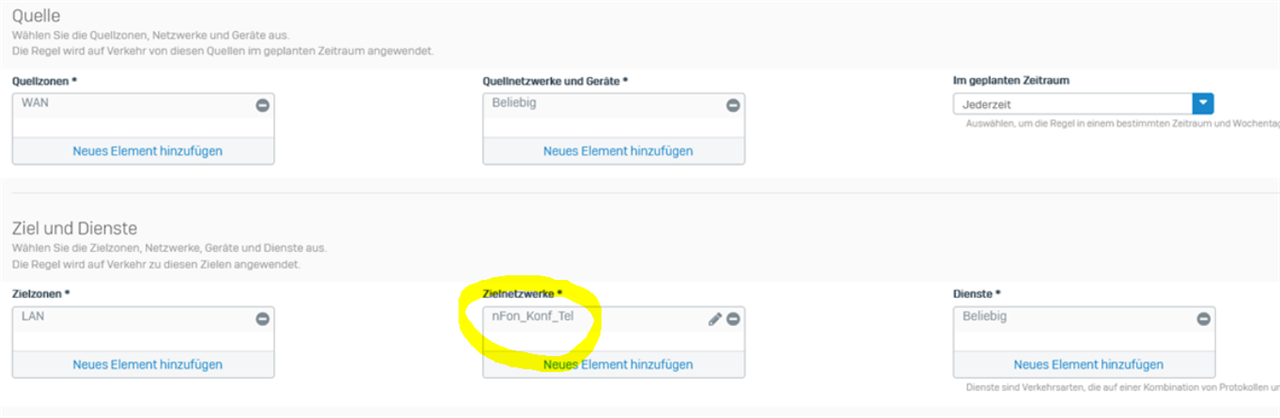

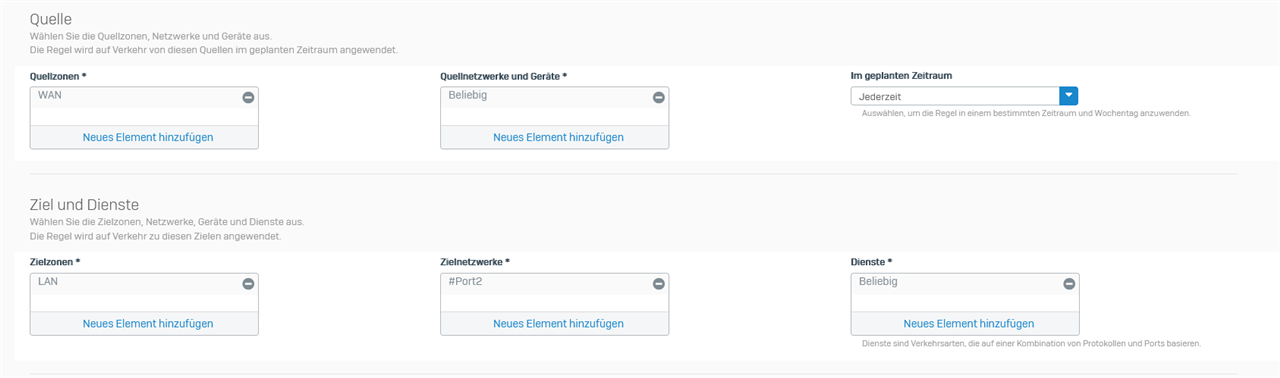

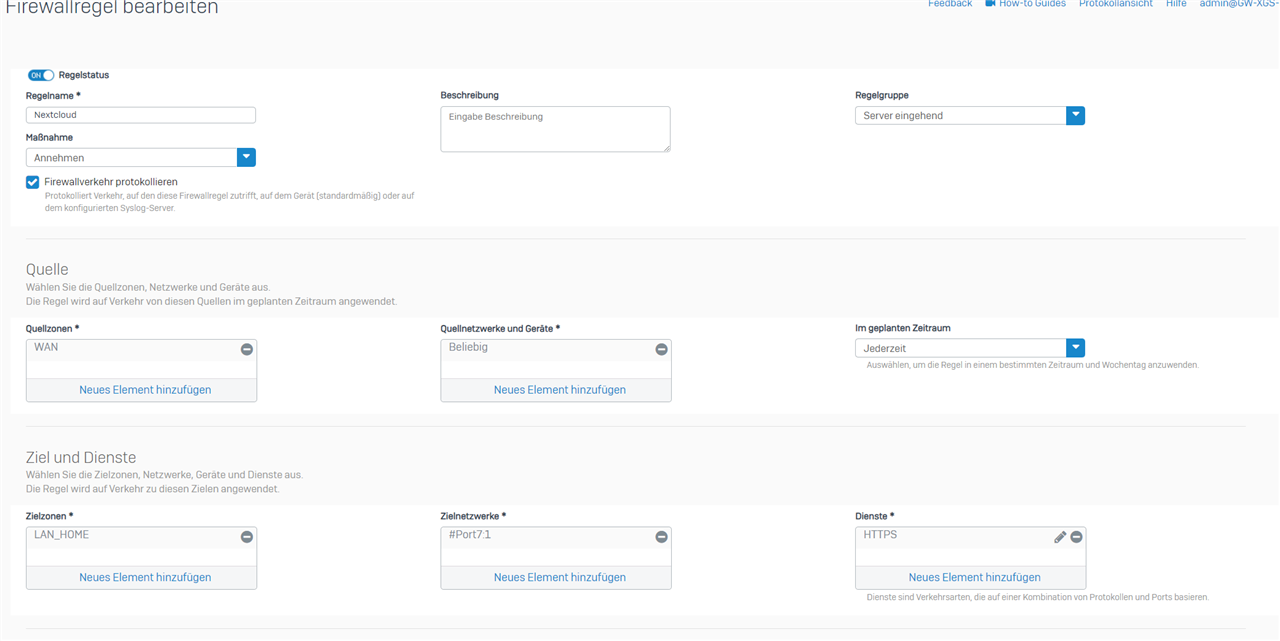

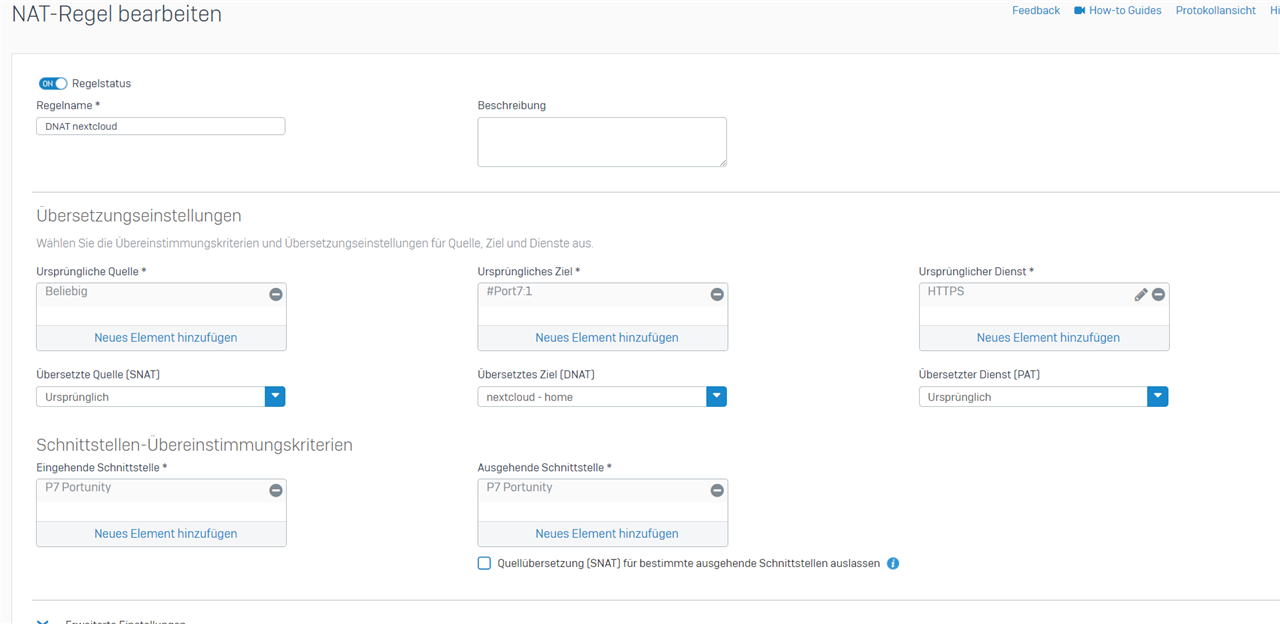

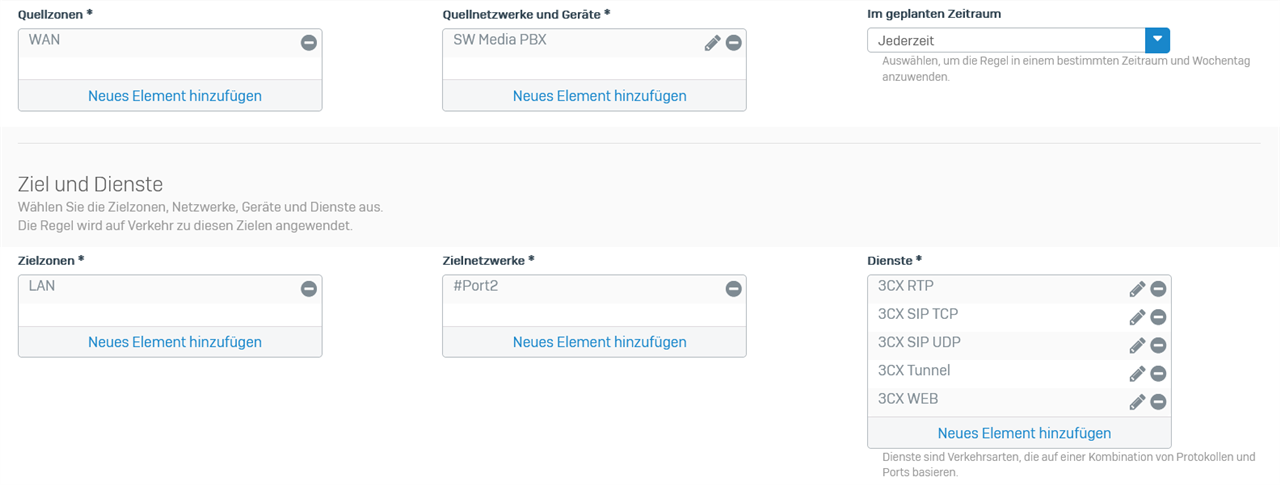

Irgendetwas wir noch von der Firewall blockiert. Da das Telefon direkt am Internet Router funktioniert.

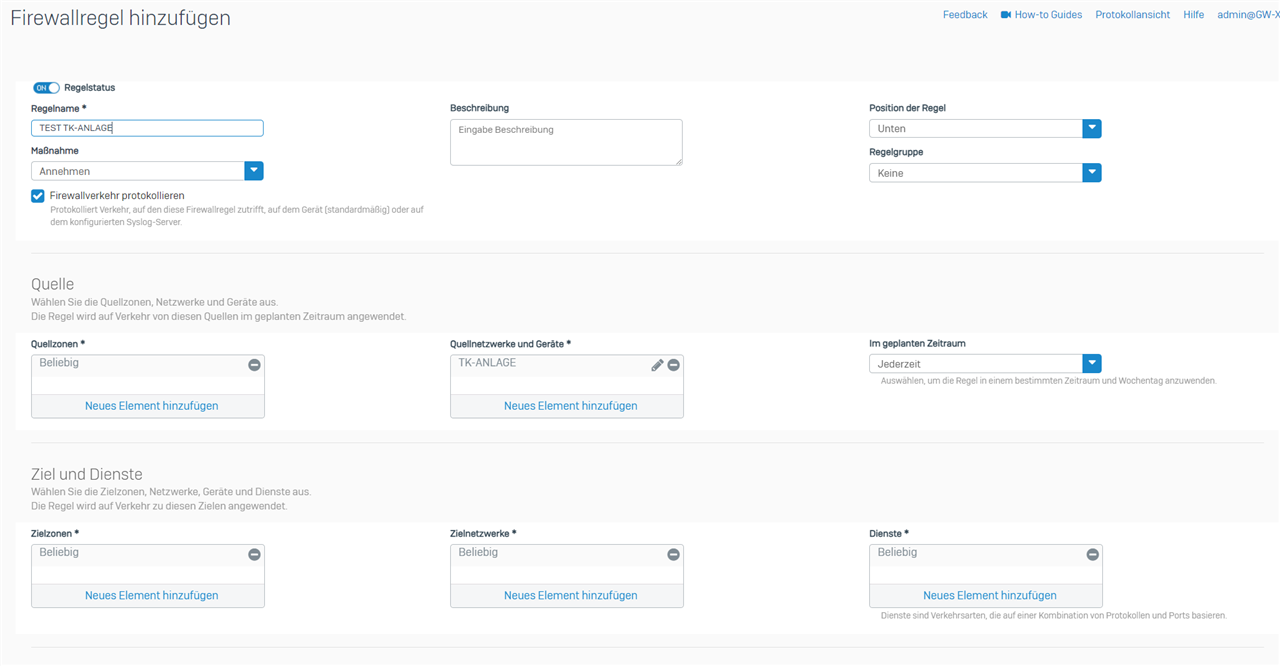

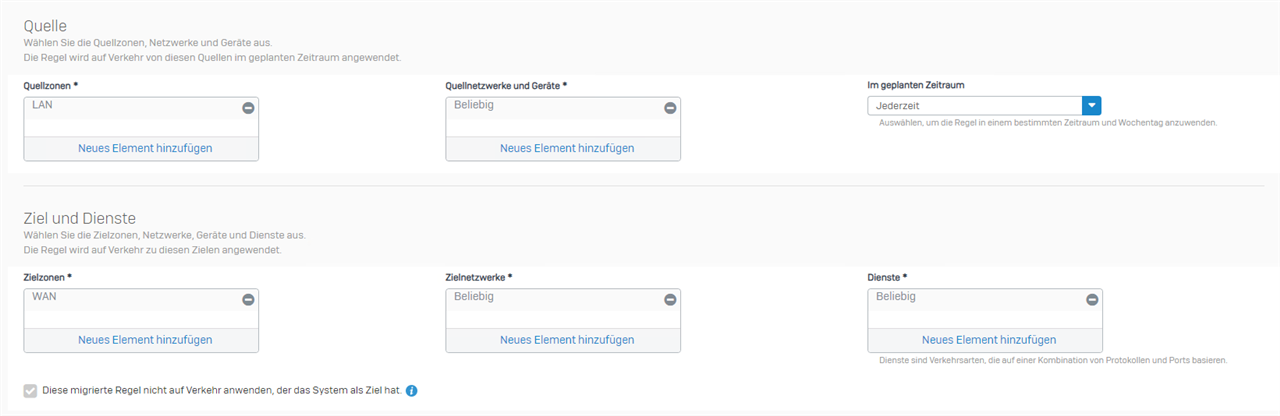

Es gibt zum testen eine Firewallregel, die jetzt erstmal alles erlaubt.(Siehe Bild) Hilft aber auch nicht.:-(

Kann einer einer Tipps geben bzw. eine Checkliste was ich alles prüfen soll/kann?

Vor Monaten ging das Telefon, es muss sich etwas mit einem Update geändert haben. Ist da was bekannt?

Danke und Gruß

Martin

This thread was automatically locked due to age.