Liebe Community,

folgendes Problem habe ich:

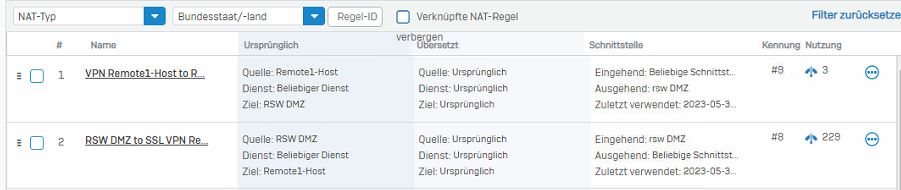

Auf der Sophos XG habe ich eine SSL-VPN Standort-zu-Standort Verbindung eingerichtet.

Die apc Datei heruntergeladen und in eine ovpn Datei umgewandelt und diese in den LTE Router eingebunden.

Zusätzlich habe ich noch den Benutzernamen und das Kennwort eingetragen.

Beim Verbindungsaufbau sagte mit die XG ständig, das die Authentifizierung fehlschlug.

Nach langem hin und her fand ich heraus, das der LTE Router den Benutzernamen und das Kennwort auf 30 Zeichen begrenzt.

Leider ist der von der XG generierte Benutzernamen und Kennwort länger als 30 Zeichen.

Die XG generiert einen Benutzernamen mit der Länge von 36 Zeichen.

Der LTE Router kappt diese auf 30 Zeichen.

Das gleich beim Kennwort. Die XG generiert ein Kennwort mit der Länge von 52 Zeichen.

Der LTE Router kappt auch hier auf 30 Zeichen.

Gibt es auf der XG eine Möglichkeit, die Länge des Benutzernamen und Kennwort auf maximal 30 Zeichen zu beschränken bzw. selber festzulegen?

Vielen Dank für eure Unterstützung.

Cheers

Roman

This thread was automatically locked due to age.