Hi.

A new Thread for an old problem.

Time events in HTTP Proxy Profiles (transparent proxy) are without any function in my case.

Here my configuration:

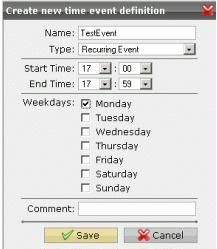

Time Event definitions:

Time-EveryDay-0-00-7-00 [Recurring event]

From 00:00 until 07:00 on Mon, Tue, Wed, Thu, Fri, Sat, Sun

Täglich 0:00 - 7:00

Time-Fr-Sa-Evening [Recurring event]

From 23:00 until 23:59 on Fri, Sat

Freitag, Samstag Spaetabend

Time-So-Do-Evening [Recurring event]

From 22:00 until 23:59 on Mon, Tue, Wed, Thu, Sun

Sonntag-Donnerstag Spaetabend

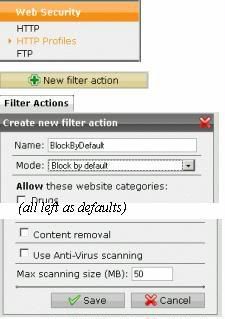

HTTP Profile filter action:

Filter-Protect

Mode: Whitelist

Anti-Virus scanning Dual Scan, Single Scan

(No HTTP access allowed - so it is simple to check, no effect by adding one URL to "allow this URLs/sites" - a must be in 7.011 )

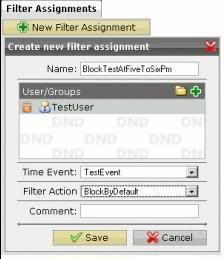

Filter assignments:

HTTP-Protect-Time1

User/Groups NONE !!

Time-EveryDay-0-00-7-00

Filter Action: Filter-Protect

HTTP-Protect-Time2

User/Groups NONE !!

Time-So-Do-Evening

Filter Action: Filter-Protect

HTTP-Protect-Time3

User/Groups NONE !!

Time-Fr-Sa-Evening

Filter Action: Filter-Protect

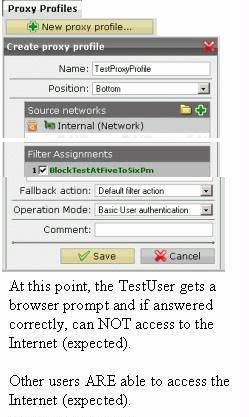

Proxy Profile:

HTTP-Surf-Protect []

Transparent mode enabled

Source networks: HL_Surf_Protect (a Group of IP-Numbers)

Filter Assigments:

HTTP-Protect-Time1

HTTP-Protect-Time2

HTTP-Protect-Time3

Fallback action: Default content filter action

The filter action "filter-protect" is never used !

In all cases only the default filter action ist used.

If i change the time event in one of the filter assignements to "Allways" the filter "filter-protect" is used correct.

No time filter is used correct.

To Tom Kistner:

I canceled the users/groups in the filter assignements, you said it must work now - but it doesn't work.

I think the configuration ist correct, isn't it?

Regards Juergen