Hallo zusammen,

ich möchte für unser kleines Familienunternehmen nächste Woche die Sophos XGS116 einrichten, weil wir vor kurzem einen kleinen Sicherheitsvorfall hatten und ich gerne unser Firmennetzwerk ein bisschen ändern bzw sicherer machen möchte.

Ich bin leider kein Informatiker aber mir sind jetzt gewisse Netzwerkthemen nicht ganz fremd.

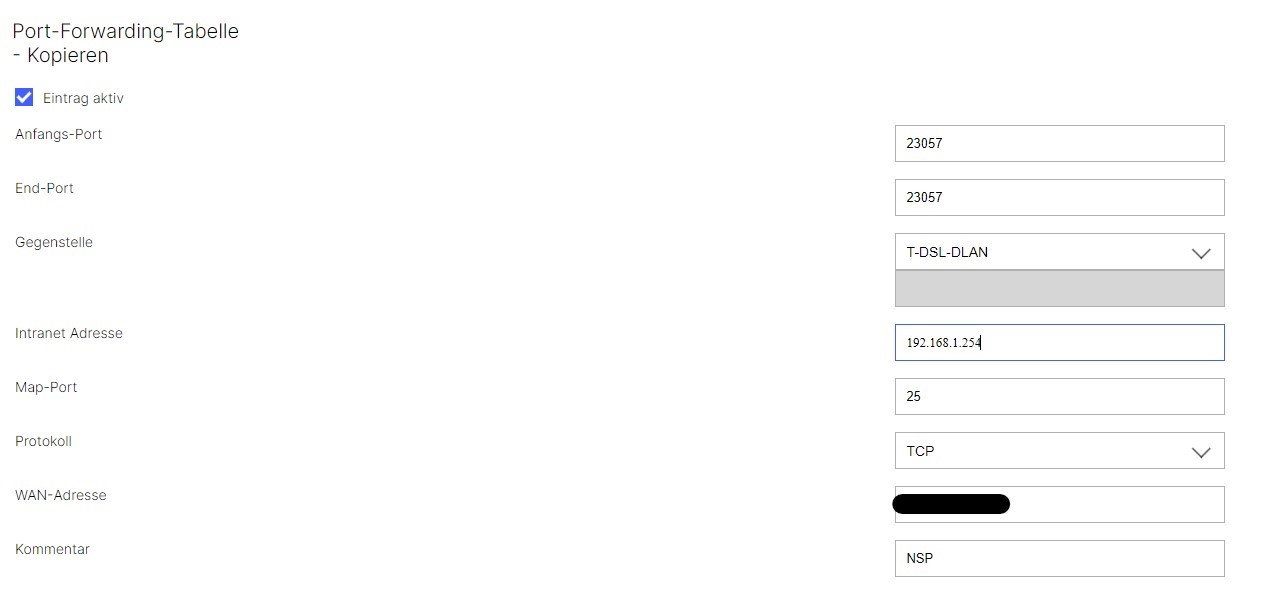

Wir haben einen Lancom Router, der die Internetverbindung zur Telekom herstellt und an dem die Telefonanlage hängt. Dahinter würde ich jetzt die XGS116 platzieren, um gewisse Dinge wie VPN, Internetzugang und Serverzugang zu regeln.

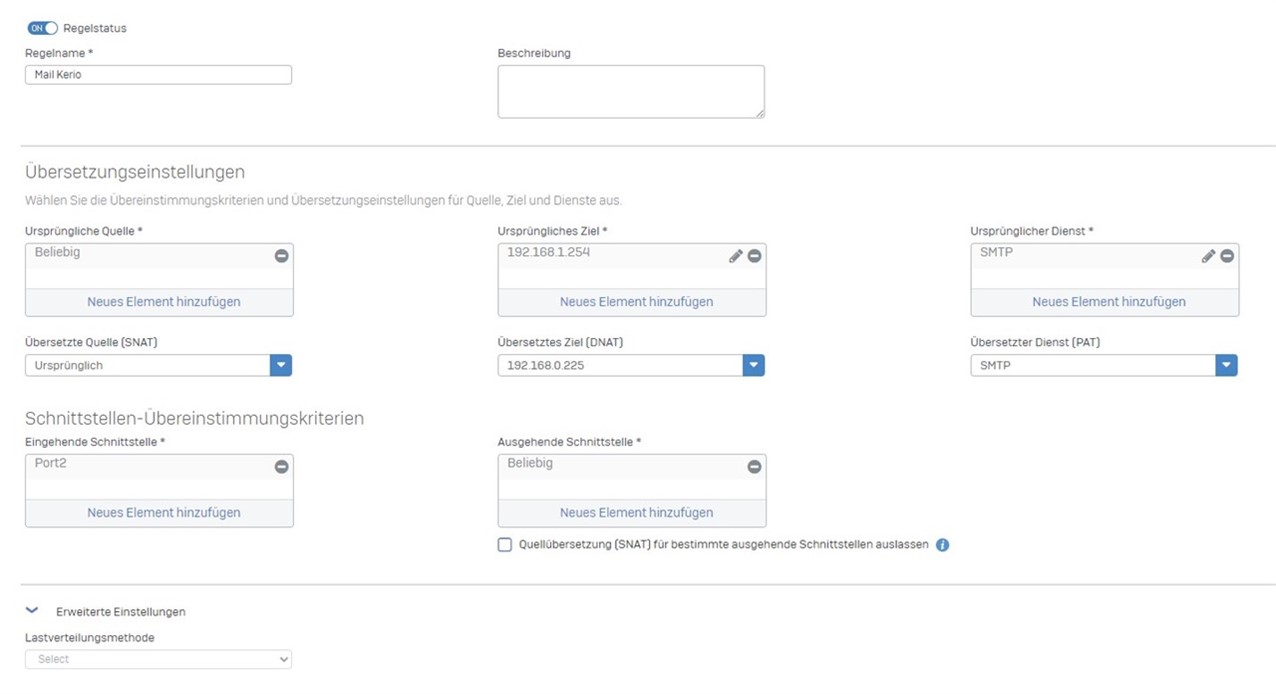

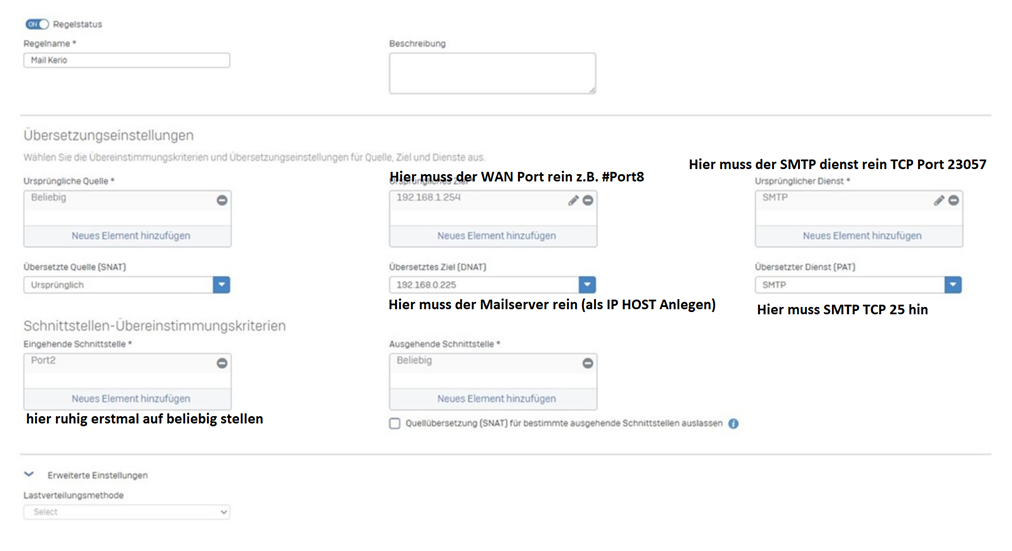

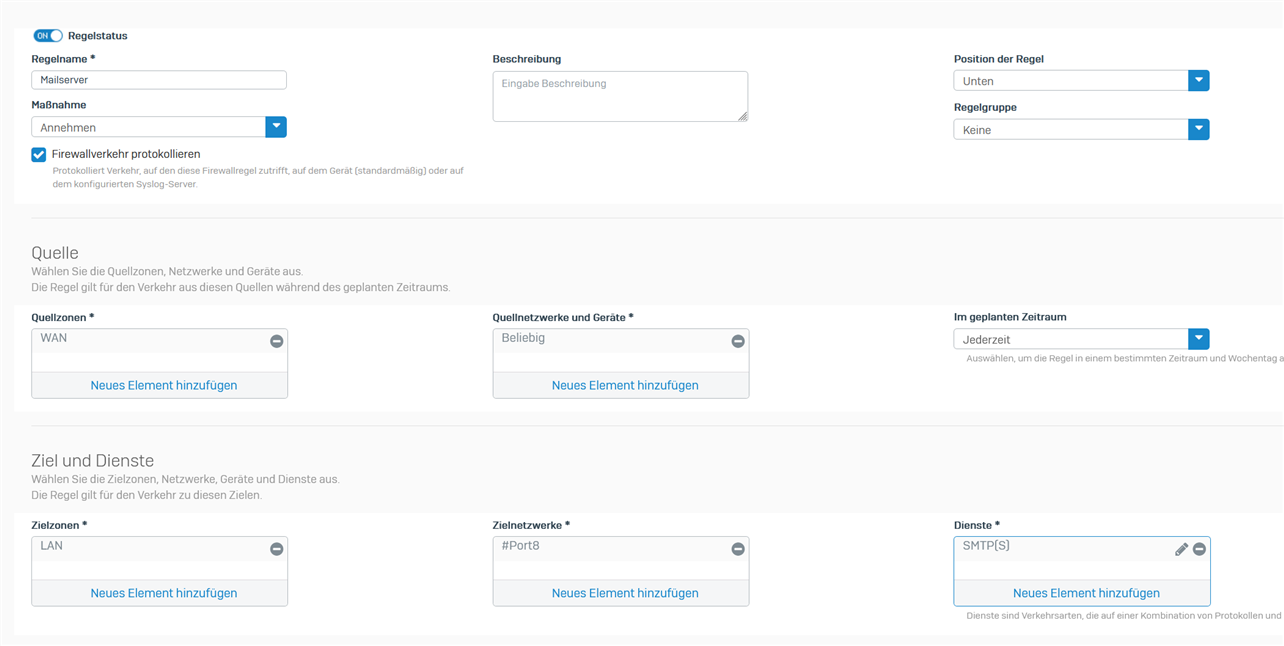

Von meinem Grundverständnis her, habe ich geplant 2 Ports für ein LAG zum Client-(Office)Switch zu erstellen, 2 weitere Ports für ein LAG zum Serverswitch und die anderen Ports evtl noch für unsere Kameras. Wir haben einen Windows Domänencontroller, einen Windows Fileserver, einen Linux E-Mail-Server, einen QNAP Backupserver und ein Windows ERP-System. Ich würde dann Regeln erstellen, wer aus dem Clientnetzwerk zum welchem Host ins Servernetzwerk darf. Kann ich die Zonen so abbilden? Oder ist das zu umständlich? Der Domänencontroller müsste halt von allen Clients erreichbar sein, genauso wie der Fileserver.

Gerne ein paar Anregungenm ob das so funktioniert oder wie man es besser machen kann :)

Gruß

Tobi

This thread was automatically locked due to age.