Hallo Zusammen,

unglücklicherweise wurde ein Update der XG125 von 19.5. auf 20.0 durchgeführt und anschließend war die gesamte Konfiguration zurückgesetzt. Nachdem ich nun die meisten Einstellungen mühsam wieder eingerichtet habe, scheint mir entweder ein Fehler in der Konfiguration passiert zu sein, oder die neue Firmware reagiert anders. Meine Situation ist folgende:

* An einem GF-Modem hängt die XG125 mit Port2

* An Port 1 hängt ein Switch

* An Port 3 (auf WAN) und Port 4 (auf LAN) hängt eine Fritzbox

* Port 1 und 4 teilen sich das Subnetz 192.168.188.0/24

* Port 3 nutzt das Subnetz 192.168.187.0/24

* An Port 7 und Port 8 hängt eine Unify Telefonanlage (mit einer IP im Netz 192.168.188.x)

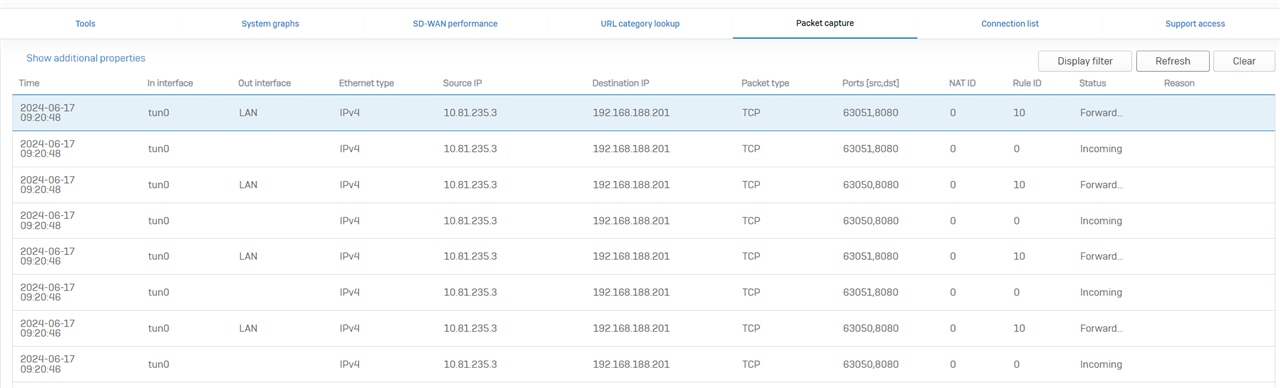

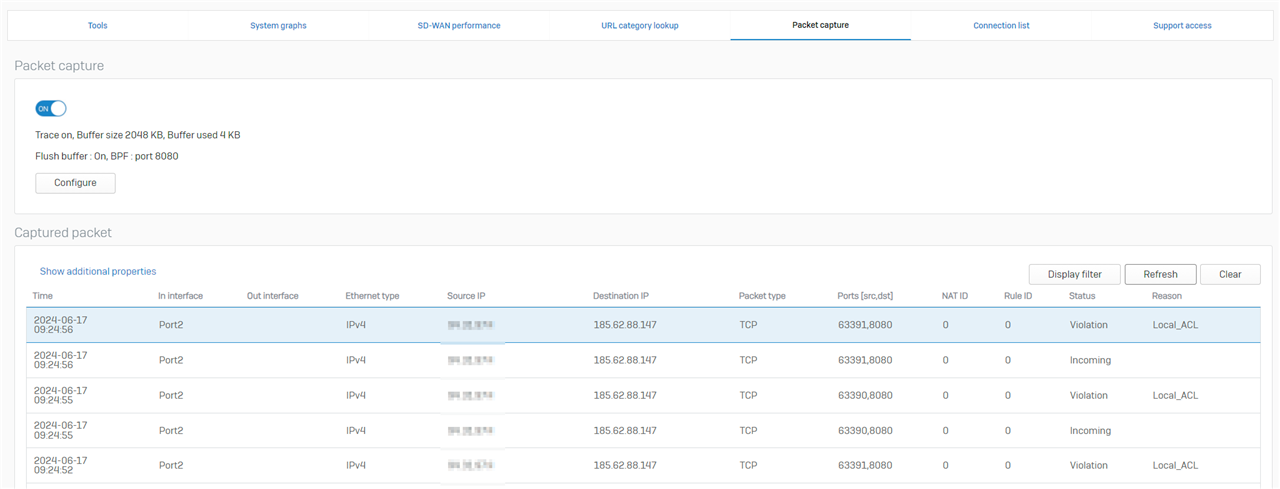

Ich möchte nun, dass ich sowohl per VPN (SSL-Client) und WAN (Portweiterleitung) auf diverse interne Geräte zugreifen kann. Vor dem Update ging das und die Firewallregeln sowie DNAT Regeln existieren (nach bestem Wissen), doch leider kann ich die WebServices der internen Geräte nur über LAN erreichen. Ein Zugriff über WAN oder VPN geht nur auf die Telefone, nicht aber auf die Fritzbox oder die Telefonanlage. Kann jemand aus der Community hier einen Fehler feststellen oder mir einen Tipp zur Validierung geben?

Vielen Dank für die Hilfe

Michael Nährig

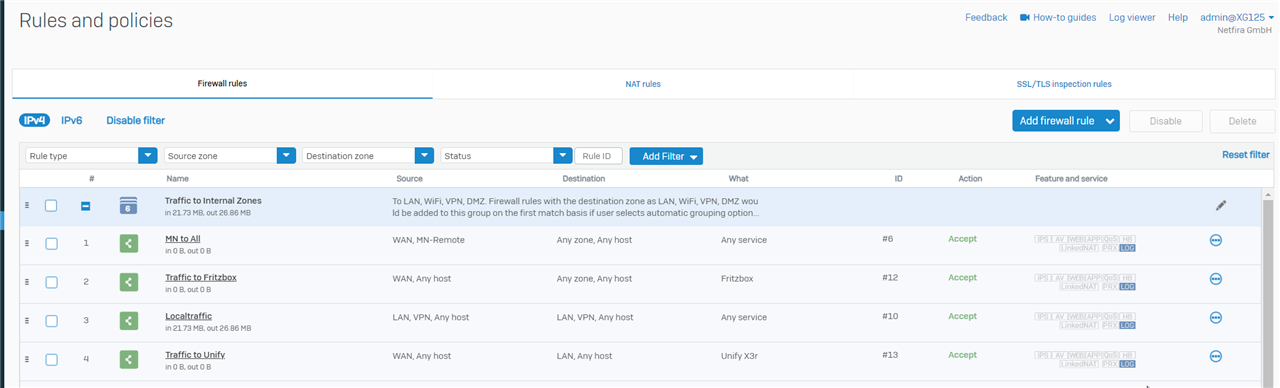

Regel : LocalTraffic - Accept

Source: LAN, VPN

Source Network: Any

Src Service: Any

Destination: LAN, VPN

Destination Network: Any

Dst Service: Any

Regel : Remote to Fritzbox - Accept

Source: WAN

Source Network: Any

Src Service: Any

Destination: Any

Destination Network: Any

Dst Service: FritzboxPort

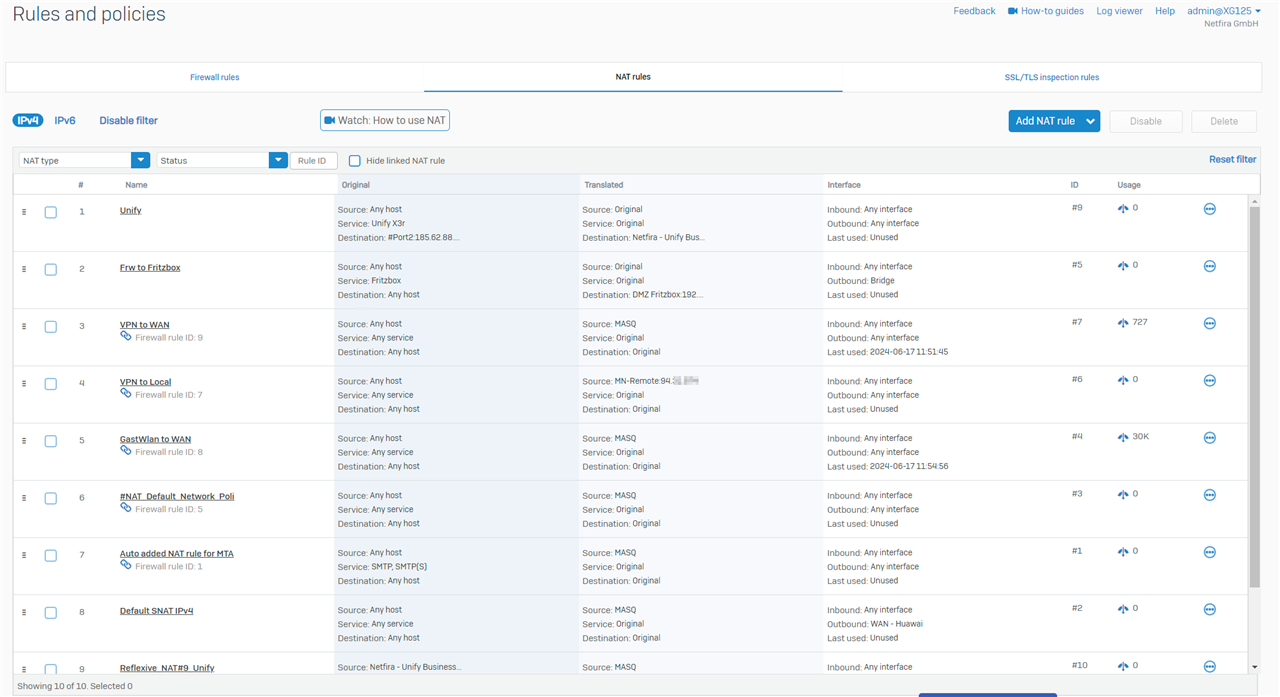

NAT Rule:

Original Source: Any

Original Service: FritzboxPort

Original Dest: Any

Translated Source: Original

Translated Service: Original

Translated Dest: Fritzbox IP

Regel : Remote to Unify - Accept

Source: WAN

Source Network: Any

Src Service: Any

Destination: Any

Destination Network: Any

Dst Service: UnifyPort

NAT Rule:

Original Source: Any

Original Service: UnifyPort

Original Dest: Any

Translated Source: Original

Translated Service: Original

Translated Dest: Unify IP

This thread was automatically locked due to age.