Hallo ihr lieben,

unsere Familie ist ein bisschen verstreut unterwegs, aber alle greifen auf Zuhause zu. Das klappt hervorragend und fast so, wie ich und wir es mir wünschen.

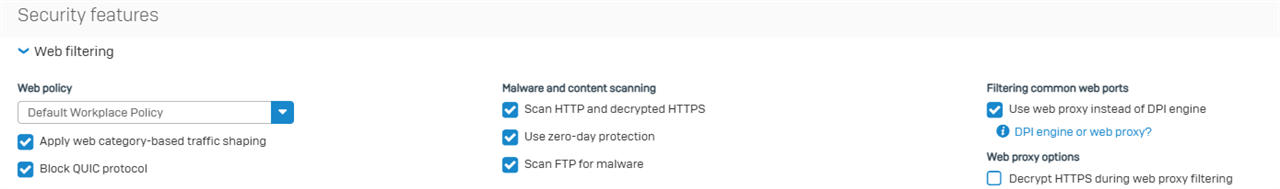

Ich habe eine Catch All-Regel für die SSL/TLS Inspection hinterlegt und diese einer Firewall-Regel zugeordnet, welche den internen Zugriff auf das WWW regelt. Das funktioniert prima.

Dieses würde ich gerne mit SSL-VPN Verbindungen machen, allerdings wird, wenn ich entsprechendes in der Firewallregel aktiviere, der Datenfluss sofort unterbrochen. Es wird nichts mehr über VPN übertragen. Demnach läuft der Datenverkehr aktuell ohne entsprechende Inspection.

Ich habe schon oft darüber nachgedacht, vieles ausprobiert und jetzt das Momentum genutzt und frage euch. Ist das generell möglich? Gerne liefere ich Informationen über meine Konfiguration.

Was ist eure Meinung, kann eventuell jemand helfen?

Beste Grüße und vielen Dank für eure Zeit!

Beste Grüße

Torsten

This thread was automatically locked due to age.