Hallo zusammen,

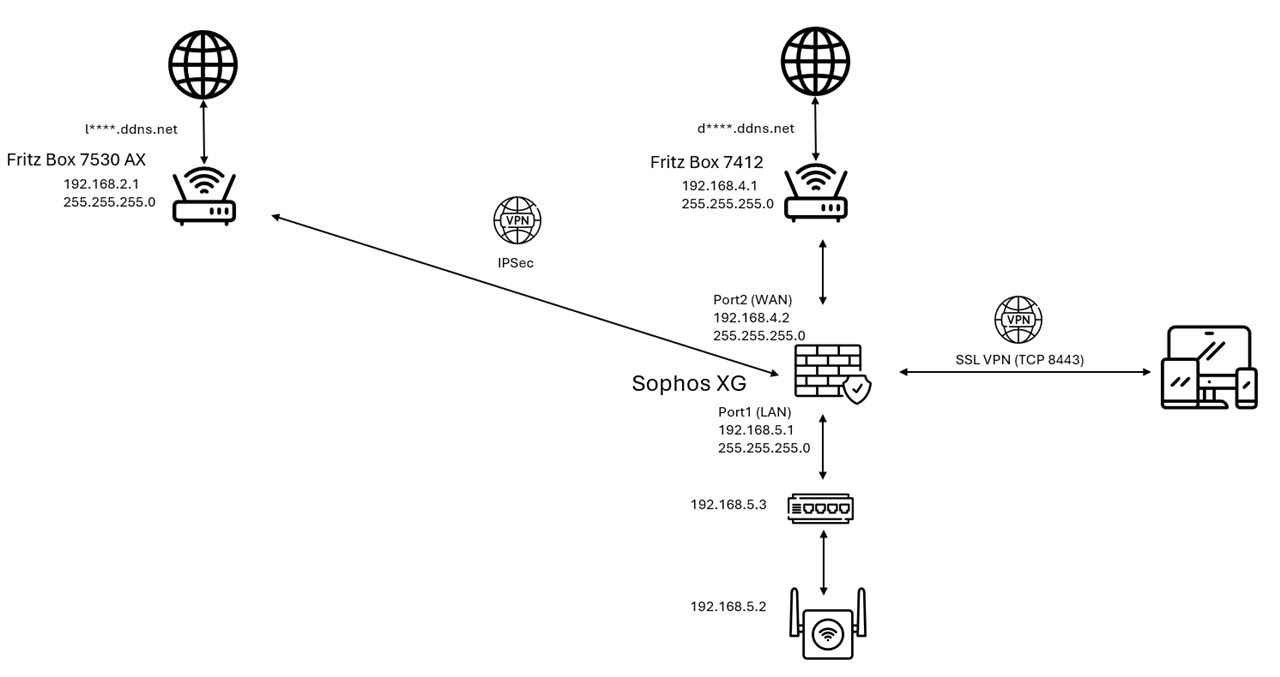

ich habe ein Problem beim Aufbau der Side to Side VPN Verbindung (IPsec) zwischen einer Fritzbox und meiner Sophos, welche hinter einer Fritzbox hängt. Der Aufbau sieht folgendermaßen aus:

Beide Fritzboxen nutzen DDNS Dienste, da sie dynamische IP Adresse haben. In der Fritzbox 7412 ist die Firewall als Extendet Host hinterlegt.

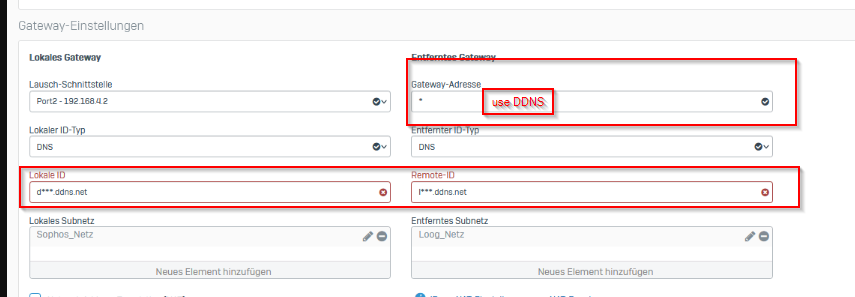

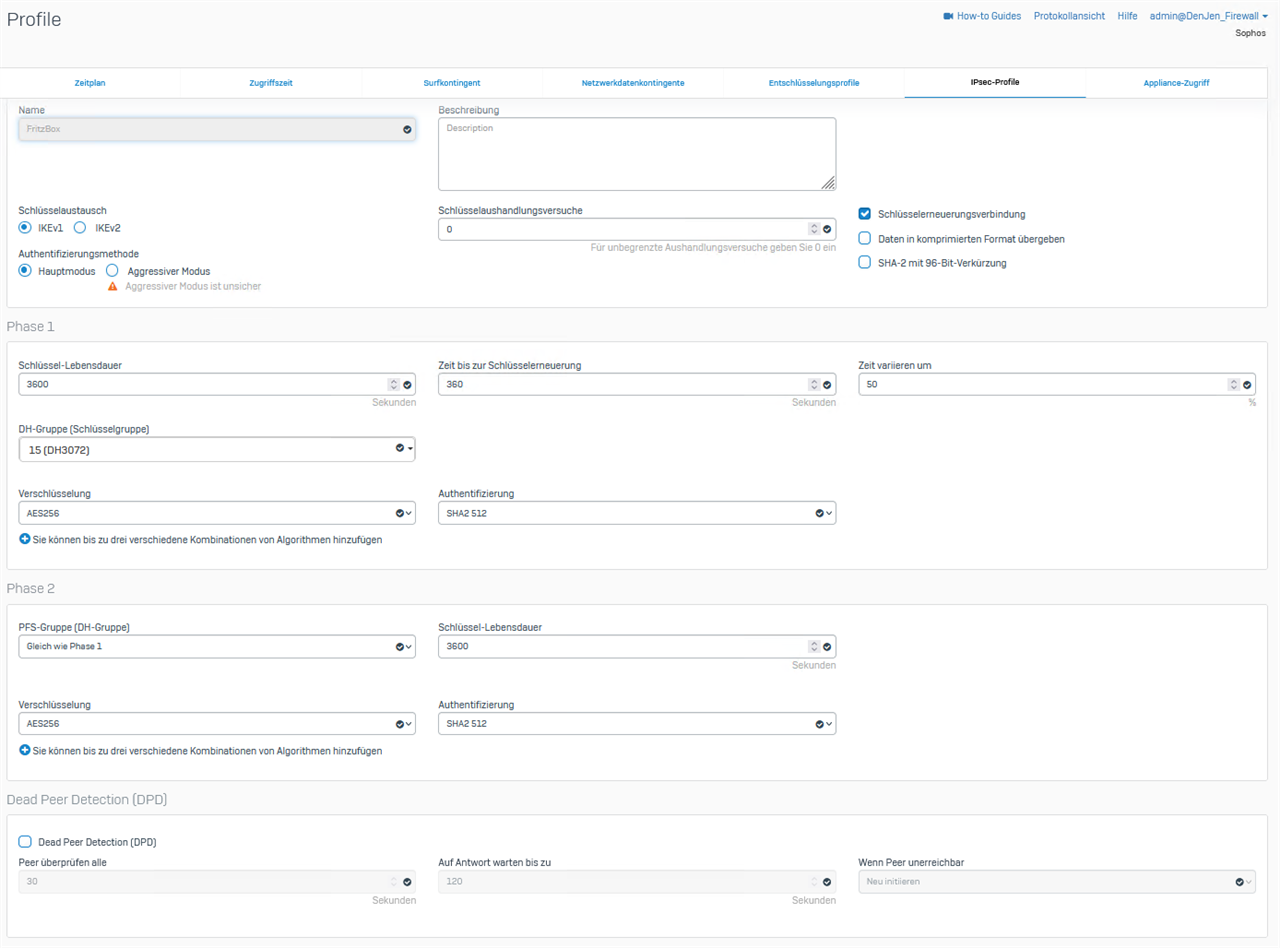

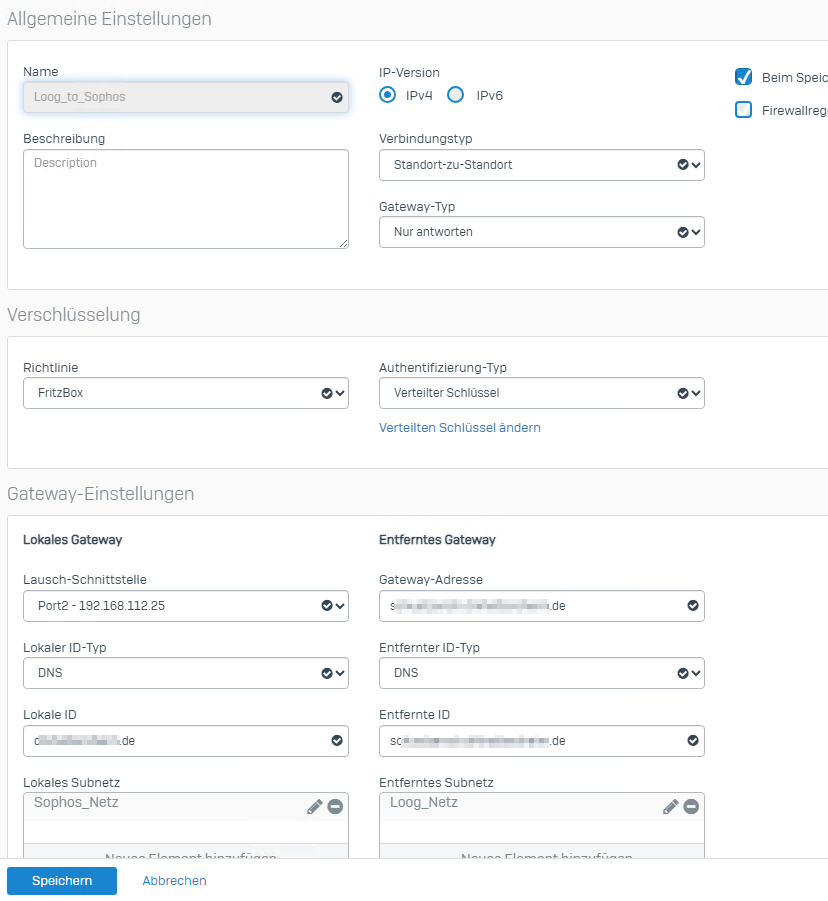

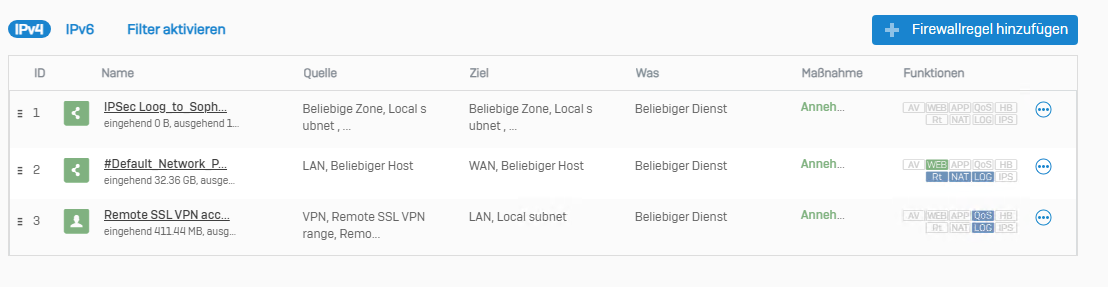

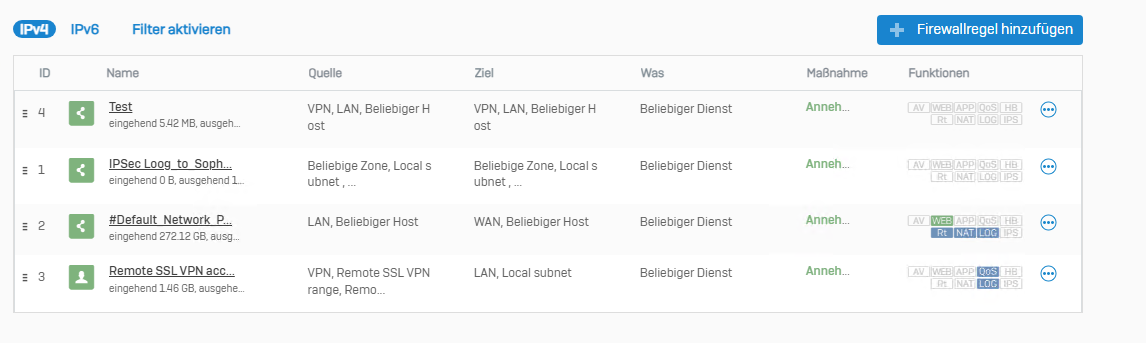

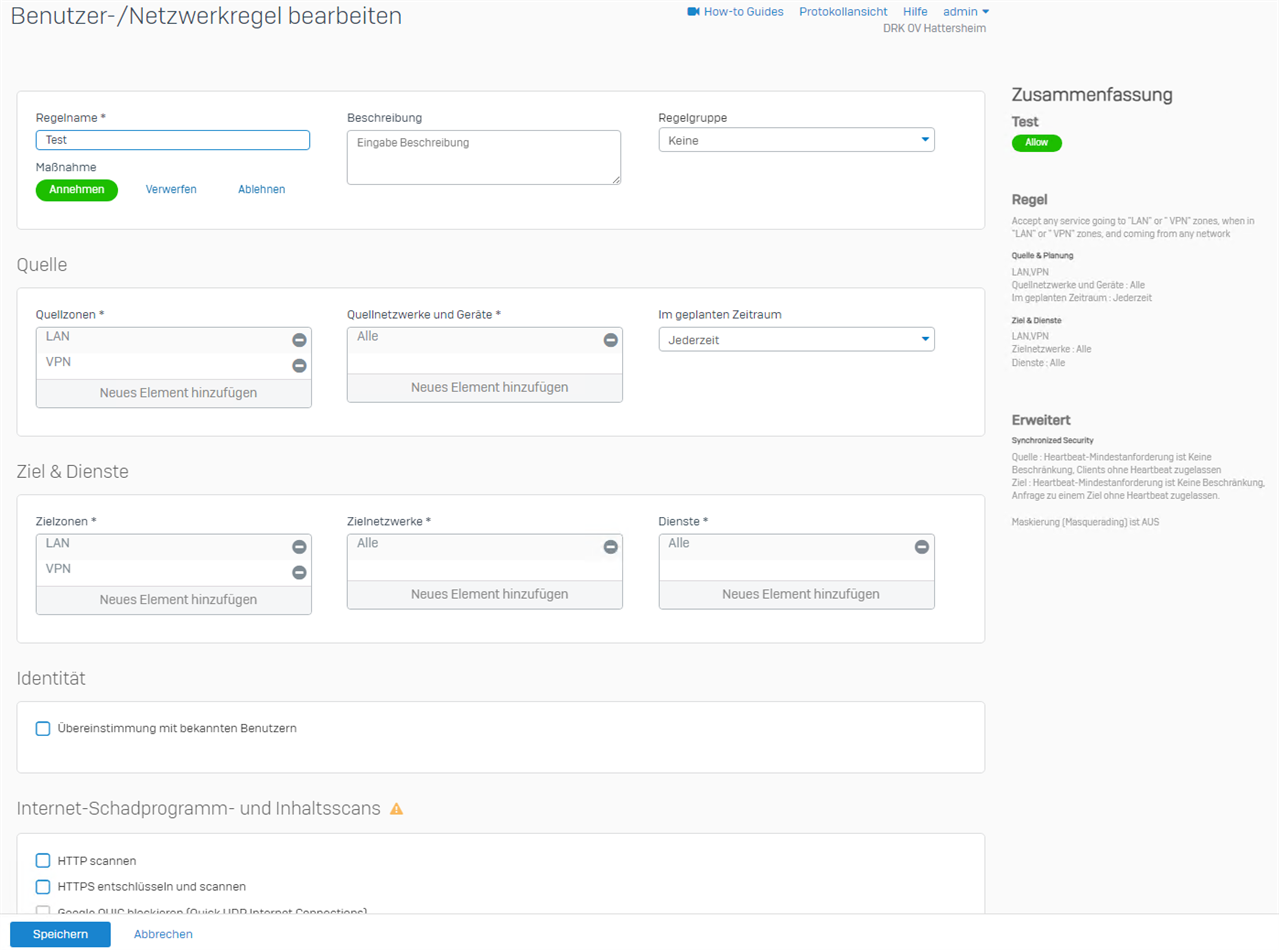

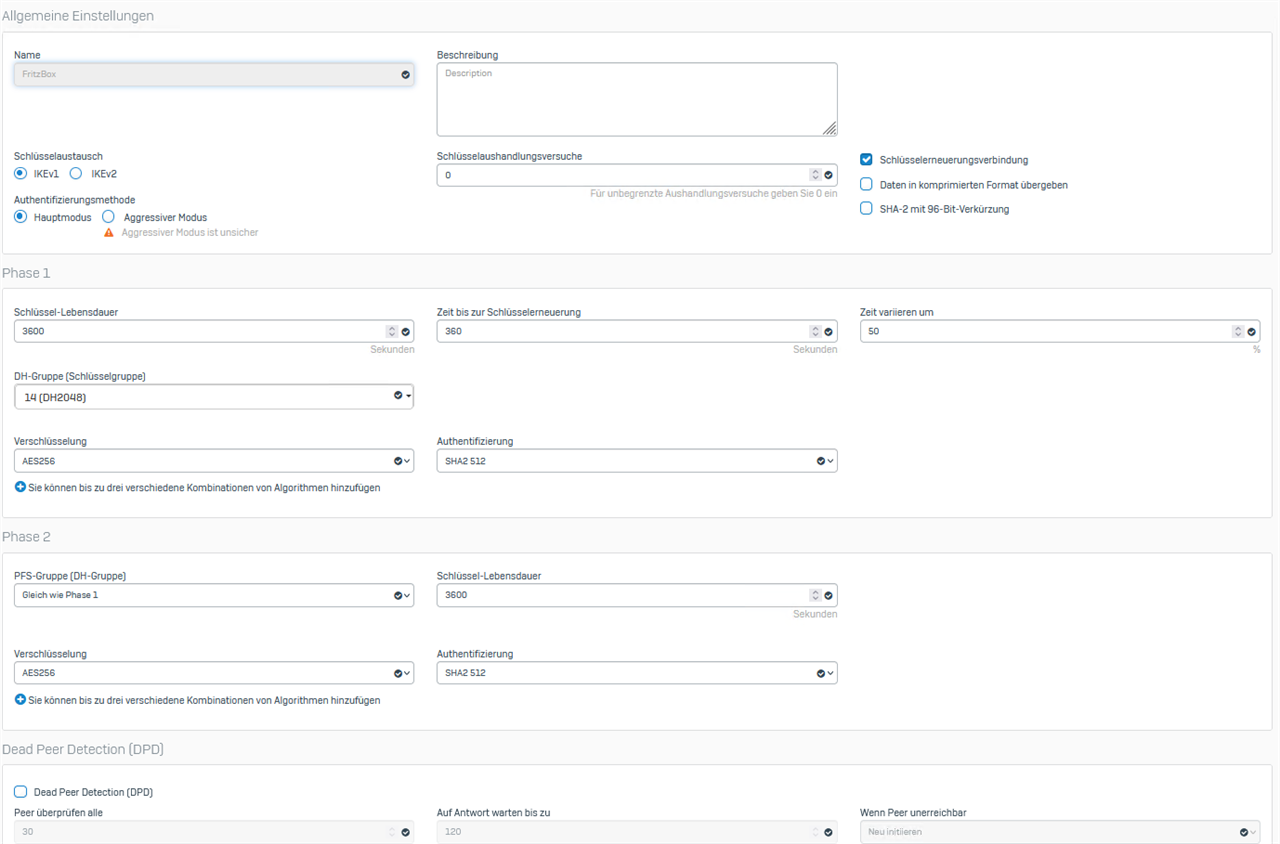

In der Sophos habe ich ein IPsec Profil für die Fritzbox hinterlegt:

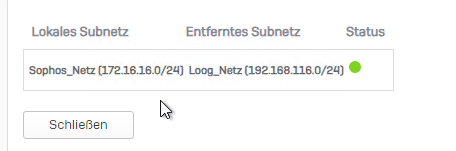

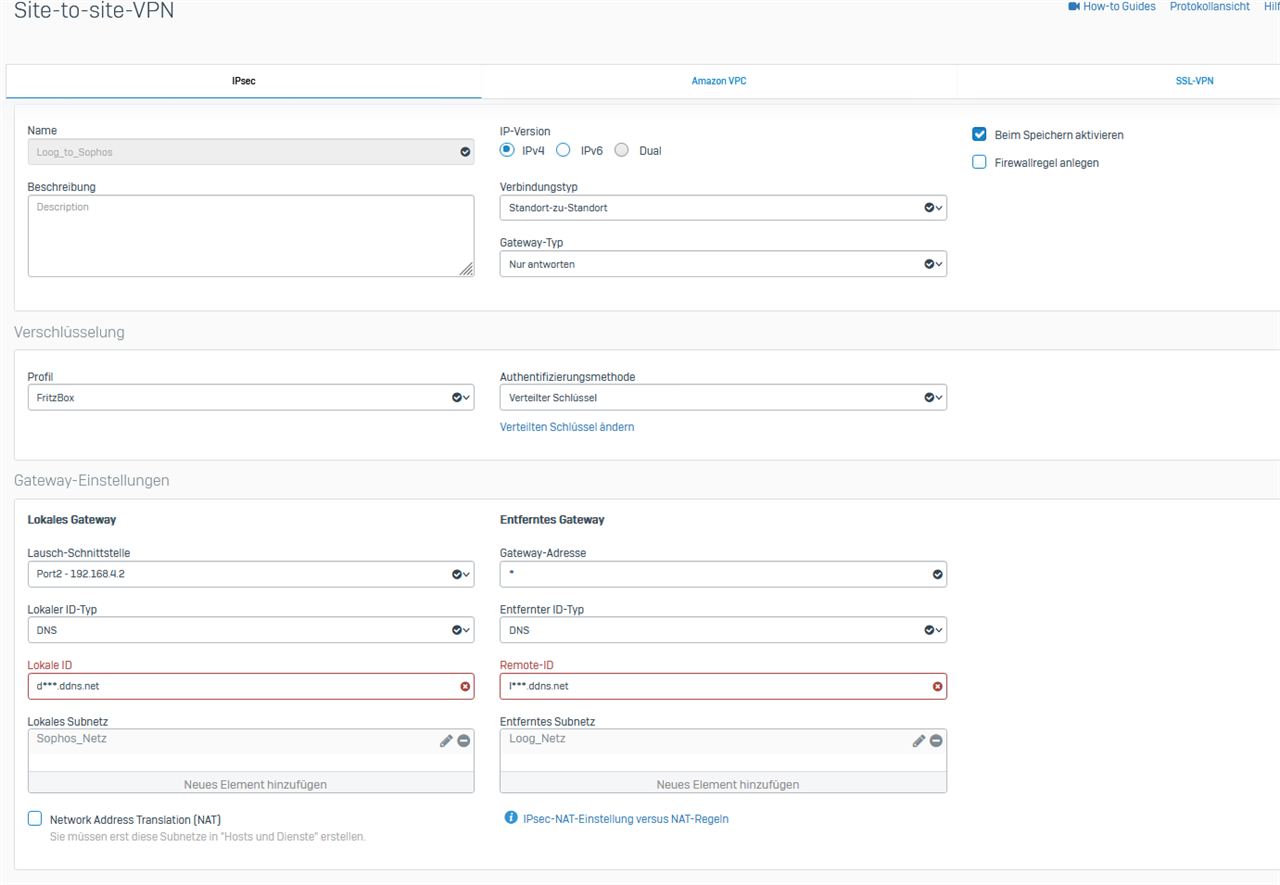

Die Side to Side Verbindung ist wie folgt definiert: (Die * in den DDNS Adresse sind natürlich nur in dem Scrennshot fürs Forum aktiv)

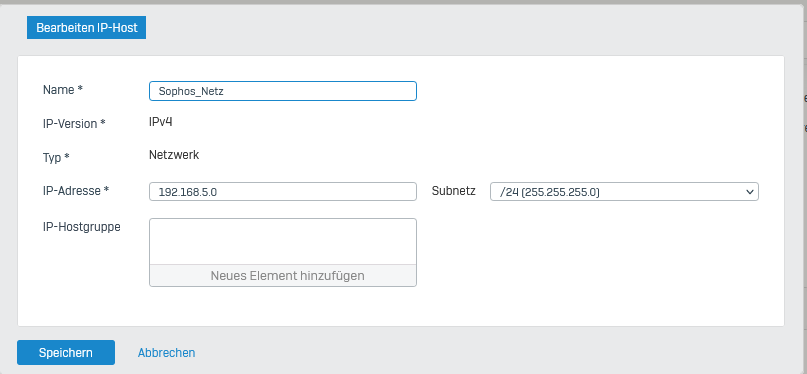

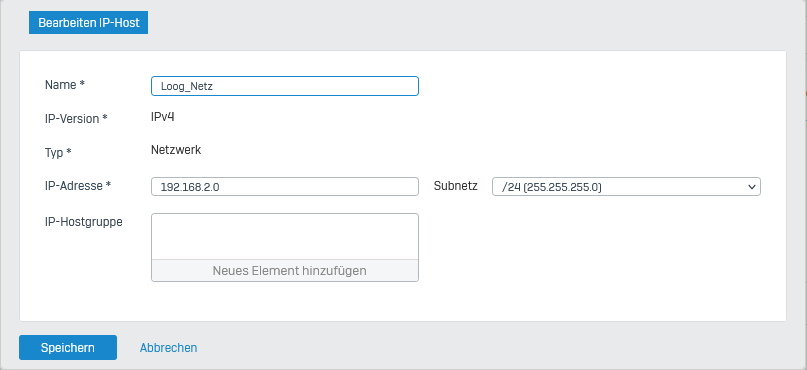

Die IP Hostgruppen sind wie folgt definiert:

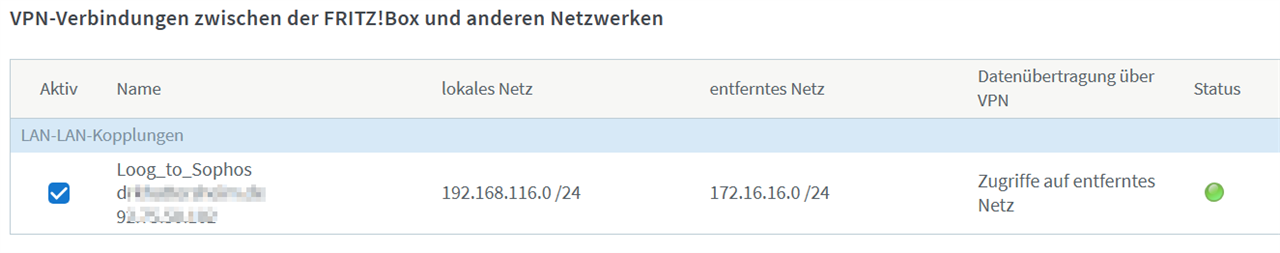

In der Fritzbox 7530 AX habe ich folgende VPN Konfiguration hinterlegt:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

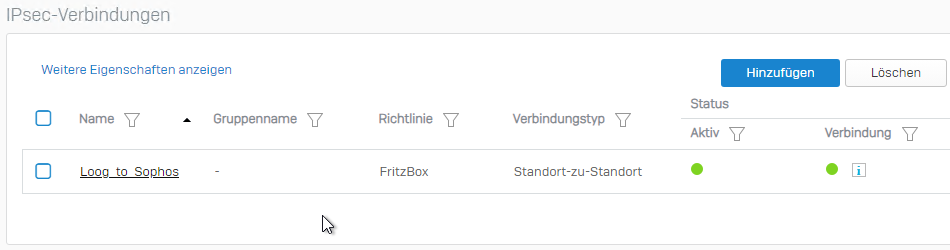

name = "Loog_to_Sophos";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remotehostname = "d***.ddns.net";

remote_virtualip = 0.0.0.0;

localid {

fqdn = "l***.ddns.net";

}

remoteid {

fqdn = "d***.ddns.net";

}

mode = phase1_mode_idp;

phase1ss = "dh14/aes/sha";

keytype = connkeytype_pre_shared;

key = "************";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.2.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.5.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip 192.168.2.0 255.255.255.0 192.168.5.0 255.255.255.0"; //Subnetze Sophos XG

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

Ich habe jetzt schon diverse Einstellungen geändert und Versuche unternommen, aber leider finde ich meinen Fehler nicht. Ich bin mir nicht sicher, ob es jetzt an einem doofen Fehler der VPN Einstellungen liegt, oder ob ich mir durch das NATten der Fritzbox vor meiner Sophos die Probleme einfange.

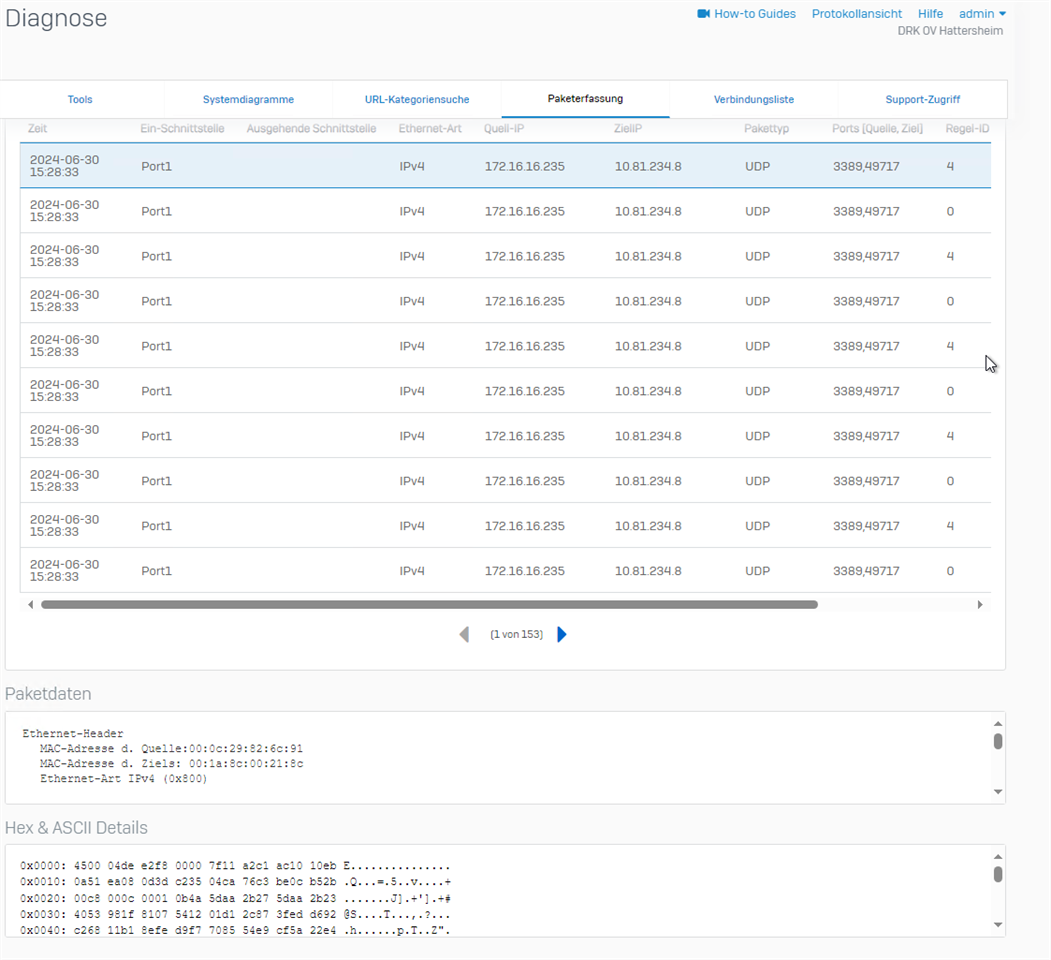

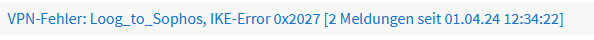

Im Protokoll der Sophos bekomme ich nur folgenden Fehler:

Das Logfile "ipsec.log" enthält leider gar keine Einträge.

Das Log der Fritzbox 7530 AX zeigt lediglich einen Timeout an.

Habt ihr Ideen zur Verbindung?

Danke!

This thread was automatically locked due to age.