Ich habe da ein kleines Problem.

Habe eine SSL-VPN Verbindung zu einer XGS Firewall (SFOS 20.0.0.222) die auch wunderbar funktioniert.

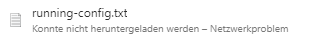

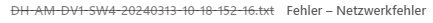

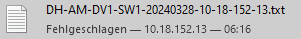

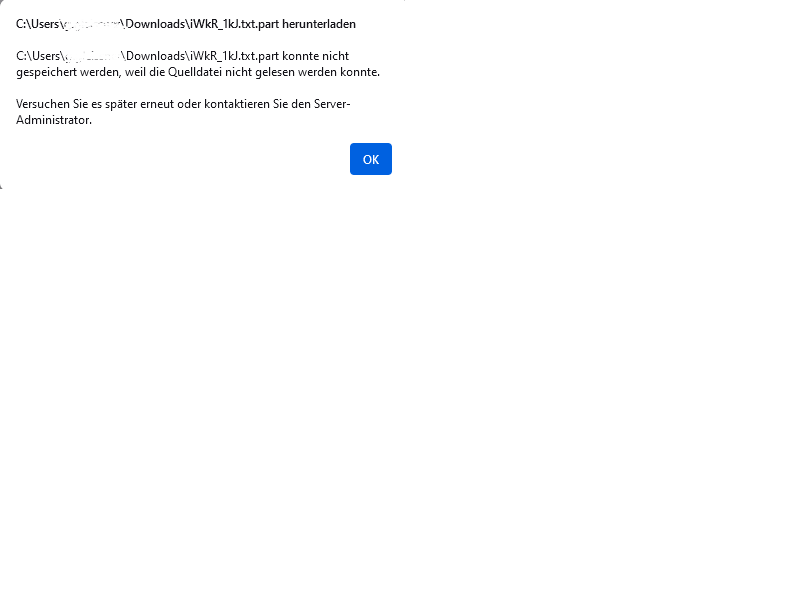

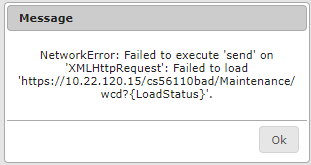

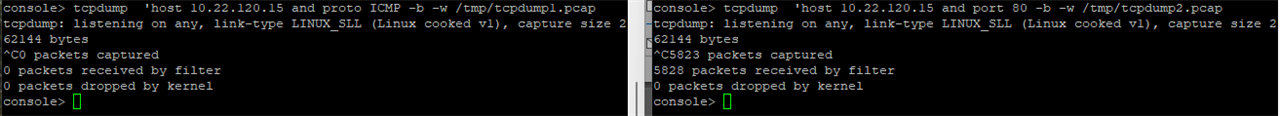

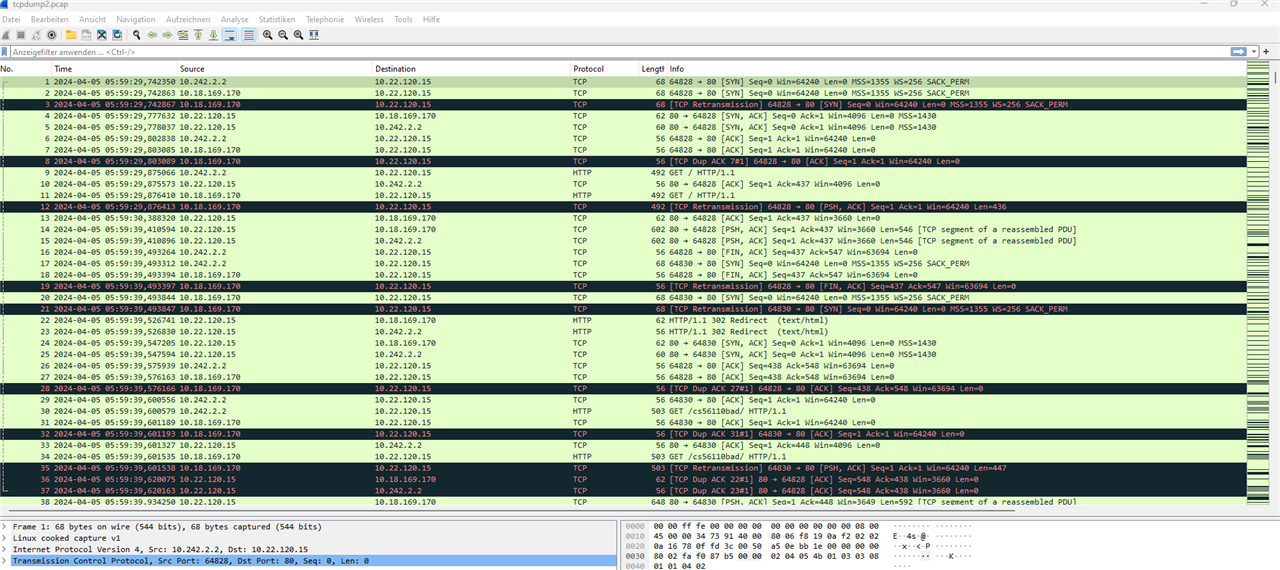

Allerdings wenn ich von ein paar älteren Netgear Switchen (zum Beispiel GS752TPP) mir die Konfiguration, also ein Textfile (*.txt) herunterladen will, bekomme ich je nach Browser gar keine Meldung oder eine Meldung das es einen Netzwerkproblem gibt.

Der Switch selbst ist der Meinung seine Daten erfolgreich gesendet zu haben.

Bei dem Nachfolgeswitch (GS752TPv2) funktioniert es, einziger ersichtliche Unterschied, das Textfile hat als Endung *.cfg

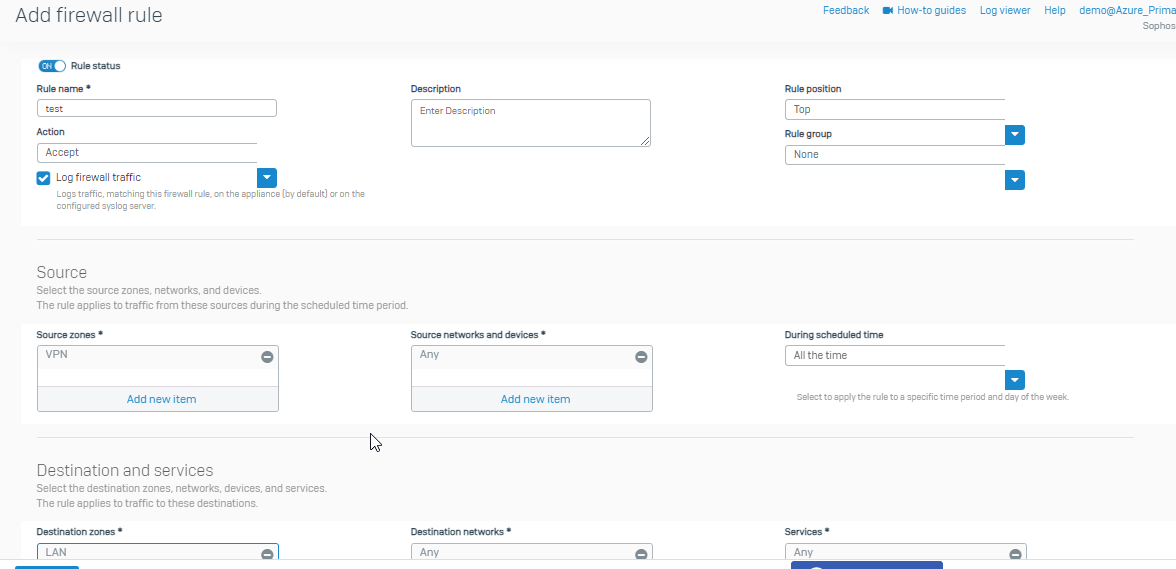

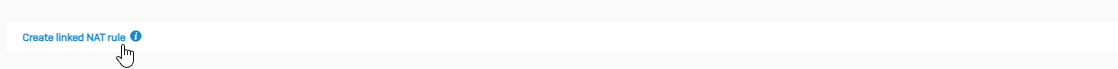

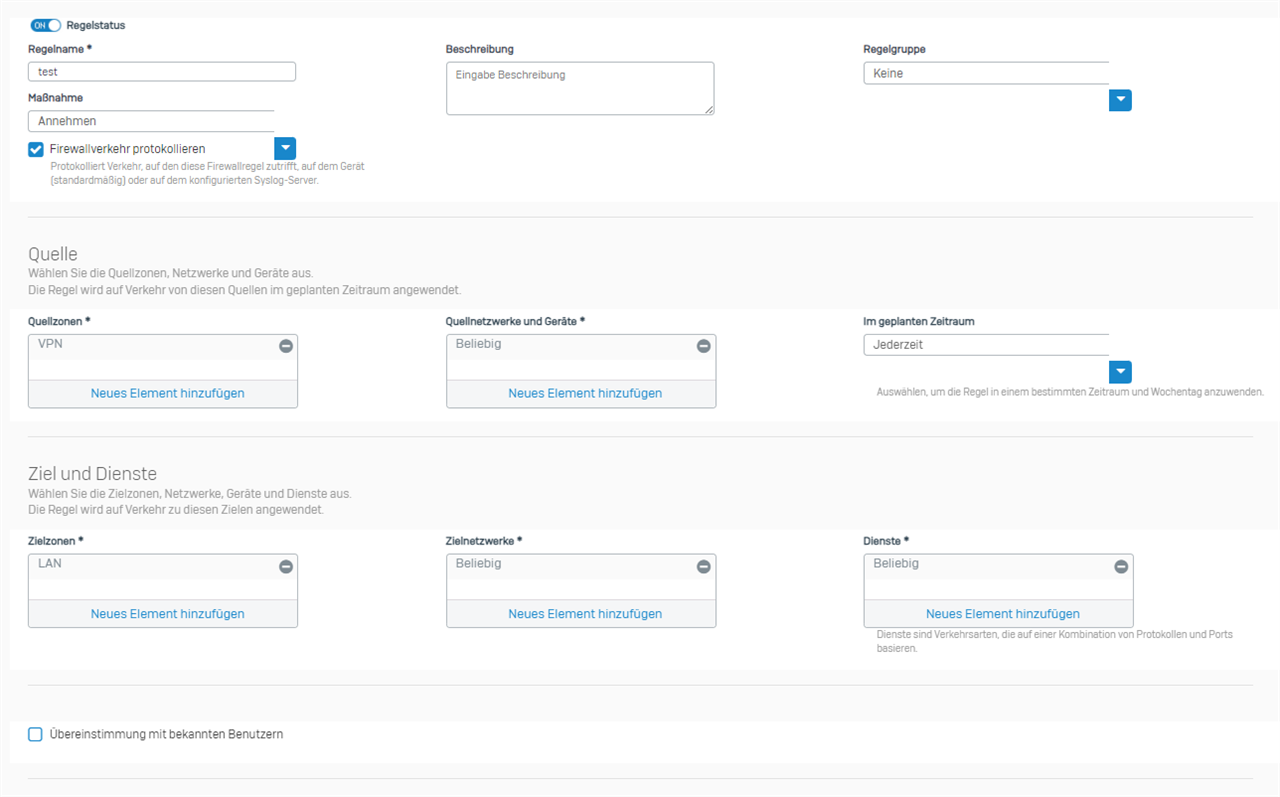

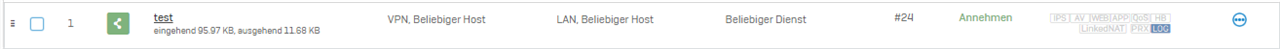

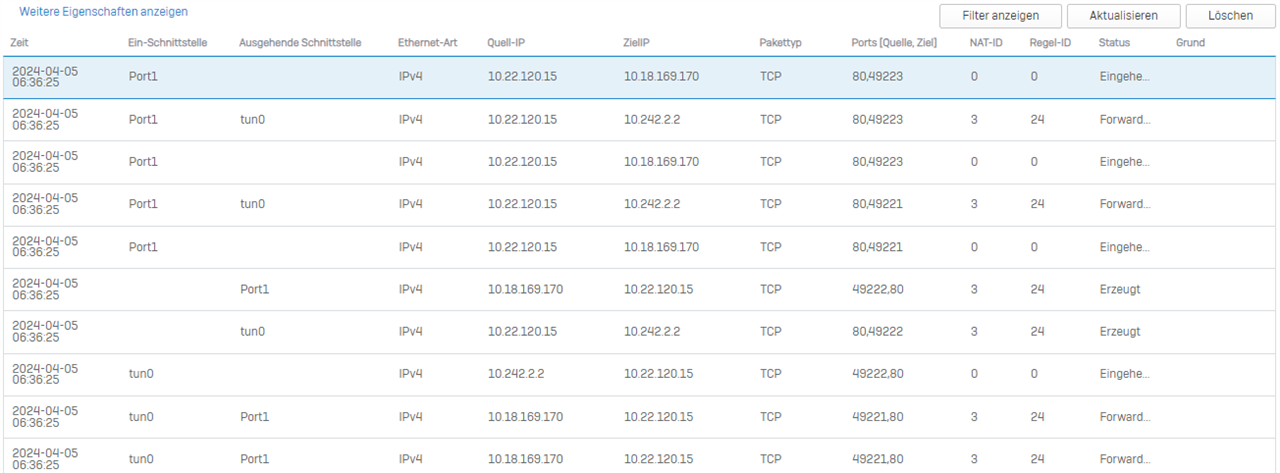

Erlaubt ist eigentlich in der Firewallregel alle Netzwerke mit allen Diensten, kein Webfilter aktiv.

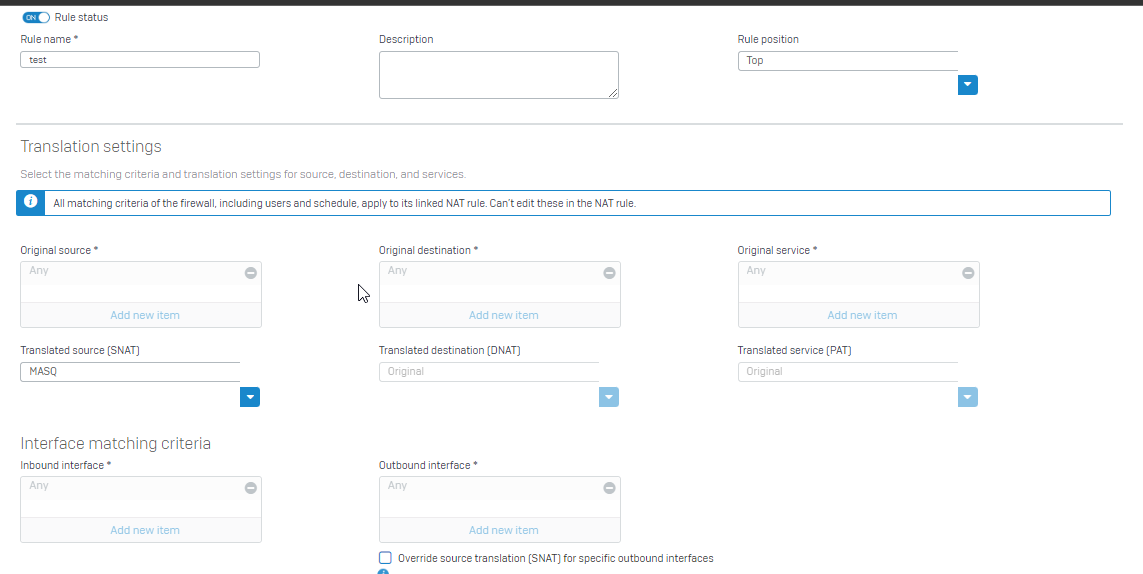

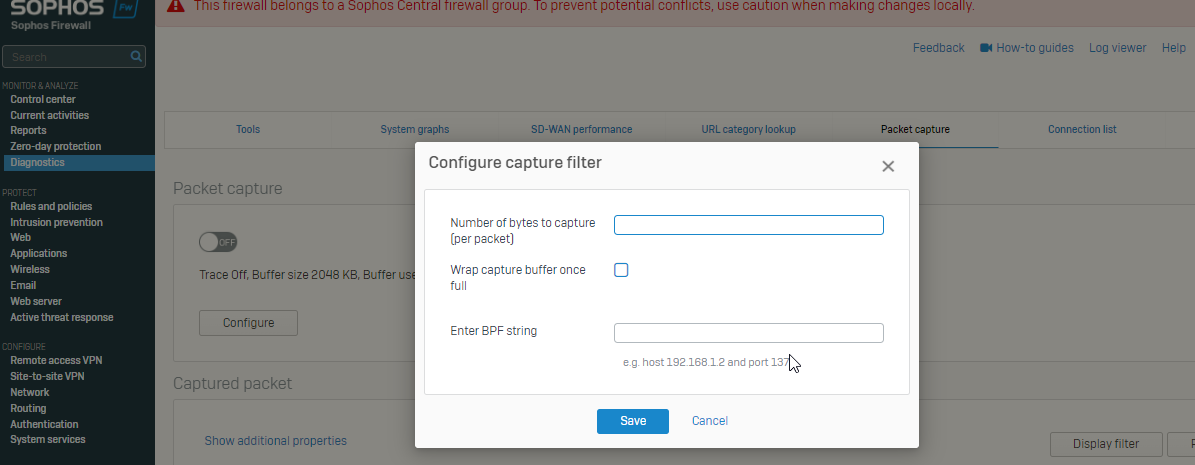

Ich finde auch in den Protokollen (Firewall, VPN, Webfilter, usw) nichts wo geblogt wurde.

Laut der Weboberfläche am Switch, ist es ein HTTP File Upload.

Hat irgendwer eine Idee an was es liegen könnte?

This thread was automatically locked due to age.