Moin zusammen,

ich bin neu hier im Forum und auch bei Sophos Firewalls, da wir es bei einem Kunden im Einsatz haben.

In der Regel bin ich sehr standfest im Umgang mit Watchguard und Fortinet Firewalls, daher erhoffe ich mir mit eurer Hilfe die Aufgabenstellungen lösen zu können :-)

Der Kunde hat ein Sophos XG 116 im Einsatz und hat jetzt einen zweiten Internetanschluss bekommen.

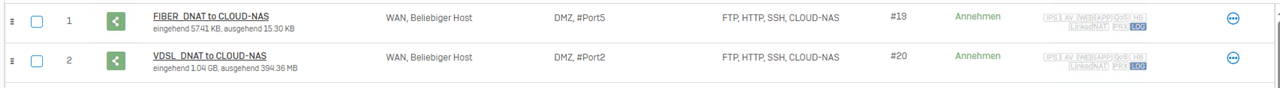

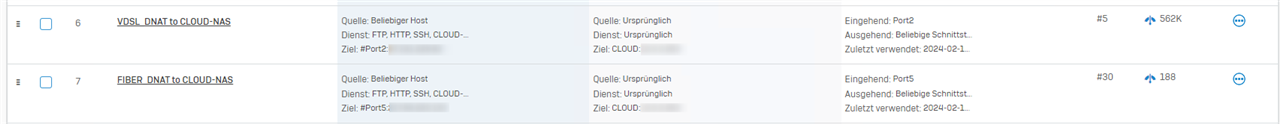

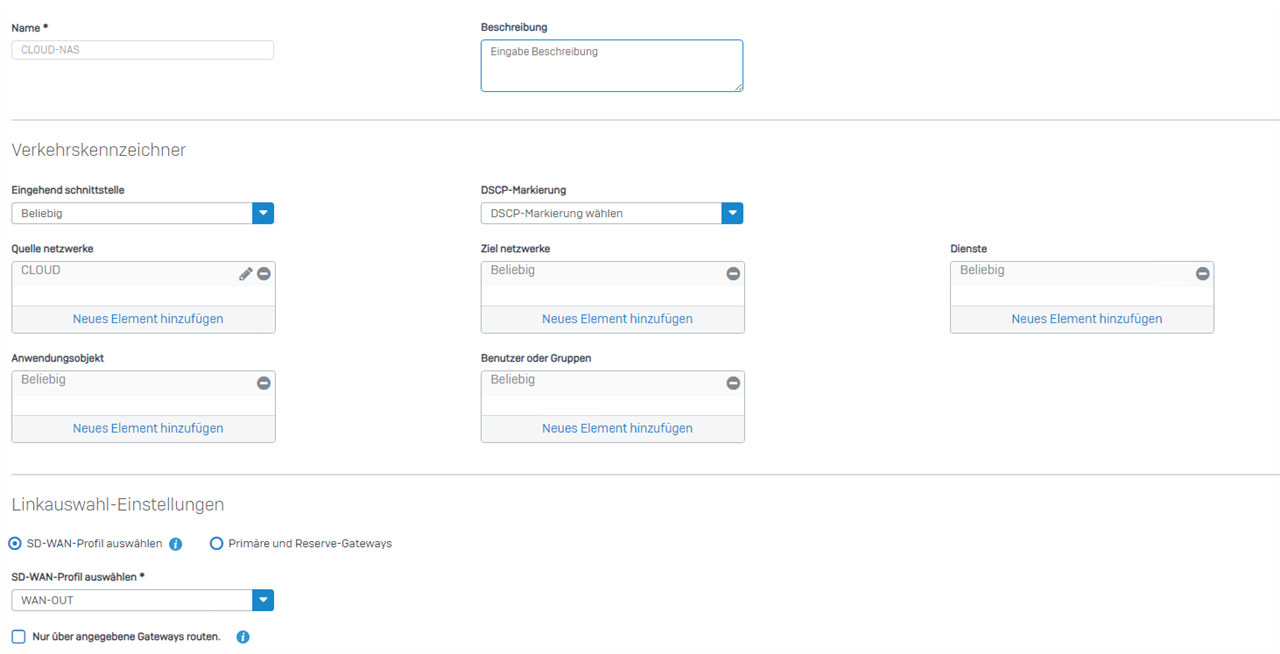

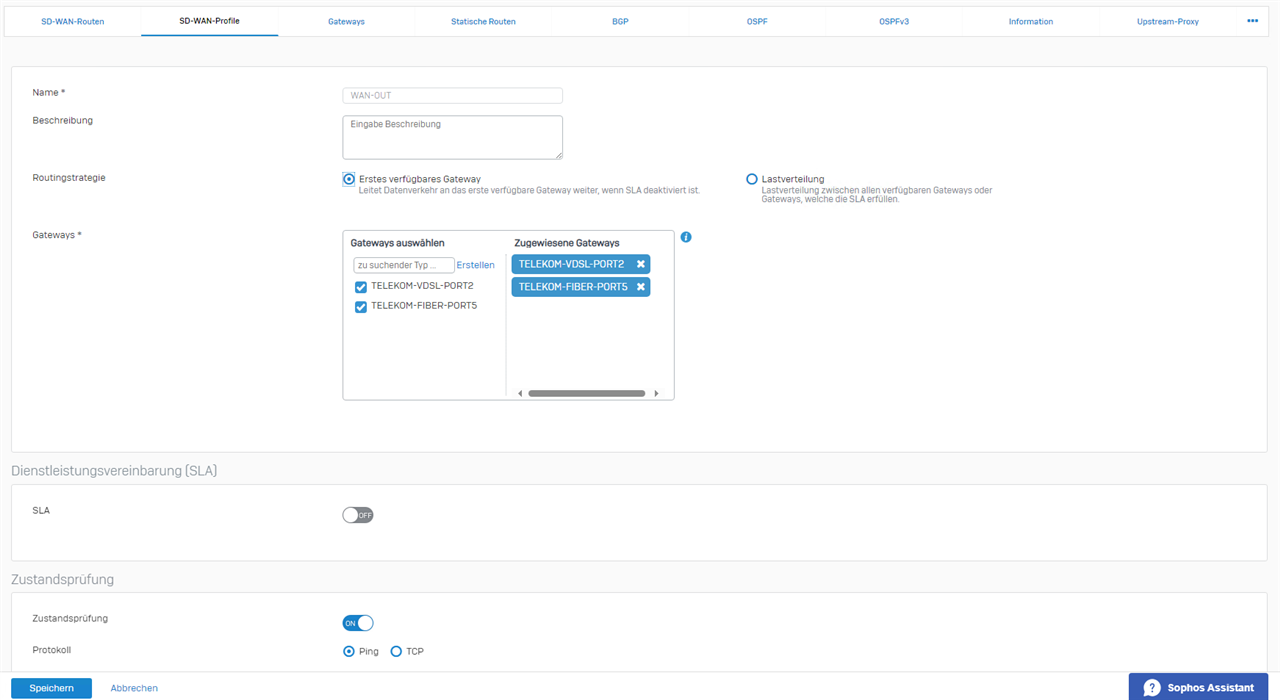

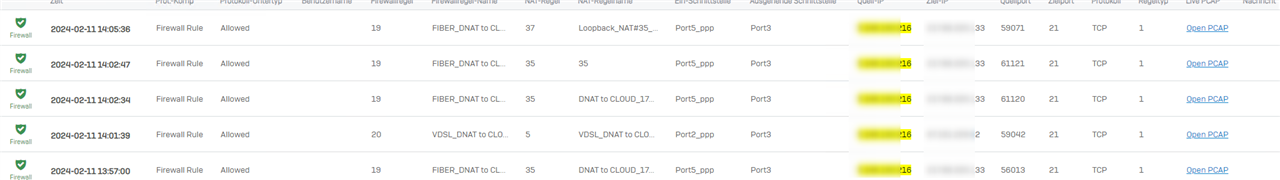

Da habe ich schon bereits schon für den Ausgangstraffic das SD-WAN Routing eingerichtet, damit z.B. das Surfen über die Glasfaser geht, soweit geht das auch.

Nur wie kann ich Eingangsregeln so erstelllen, das z.B. der interne Exchange-Server oder oder auch der SSL VPN-Client über beide Leitungen von außen erreichbar ist?

Wir möchten ein automatisches Failover der externen Dienste durch einen Traffic Manager im Azure (DNS-Proxy) vorschalten und der gibt dann quasi die IP von dem jeweiligen Anschluss zurück.

Bei einer Watchguard lässt sich das problemlos in der Eingangsregeln definieren auf welcher externen IP bzw. Anschluss gehört wird und entsprechend der Forward duchgeführt, so bin ich eigentlich von einer Sophos auch ausgegangen.

Ich hoffe, ihr konntet mein Problem verstehen und könnt mir helfen.

Vielen dank, Heinrich

This thread was automatically locked due to age.