Hallo zusammen,

wir haben nun von UTM auf XGS migriert. An für sich eine tolle Sache wäre da nicht der erhöhte Konfigurationsaufwand.

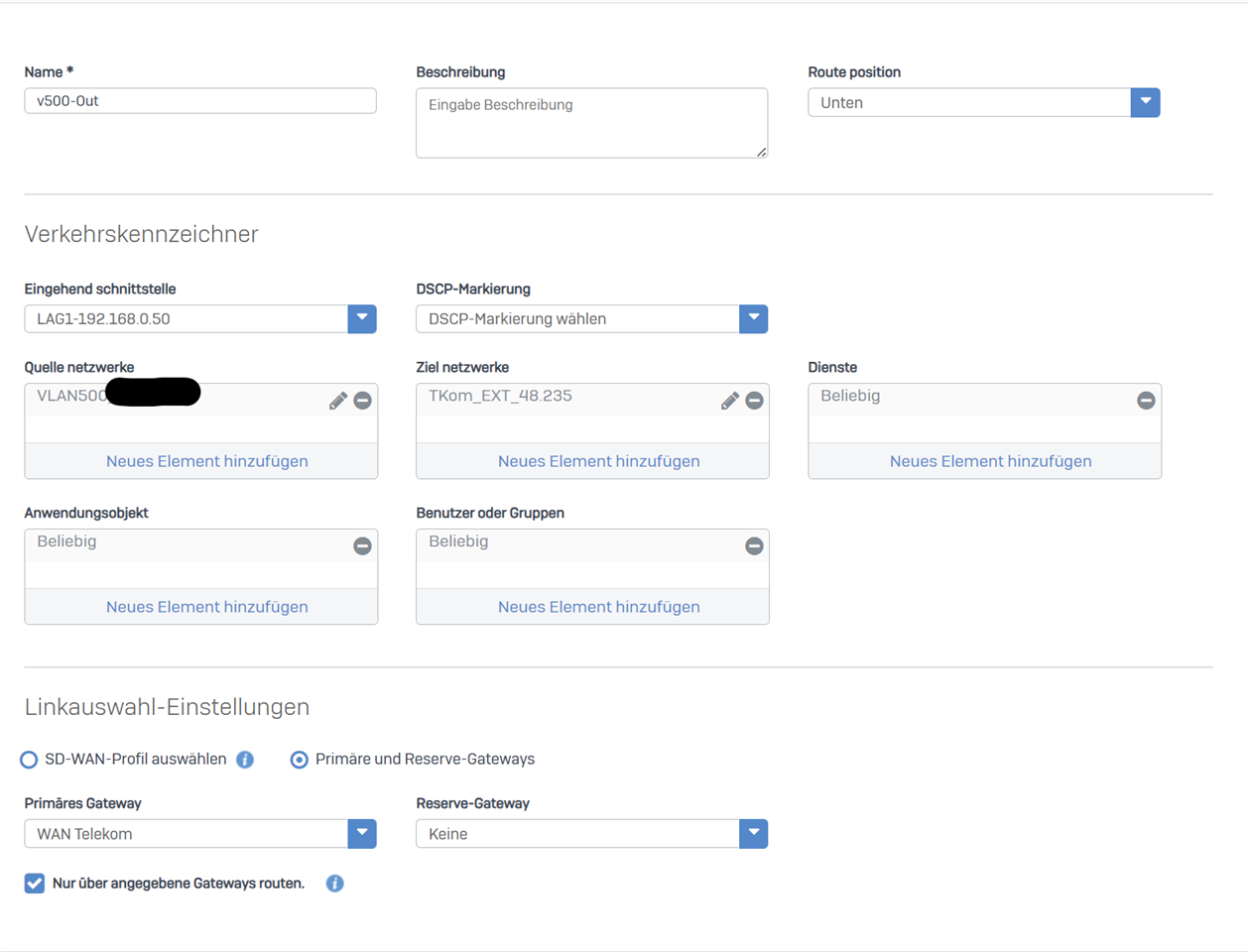

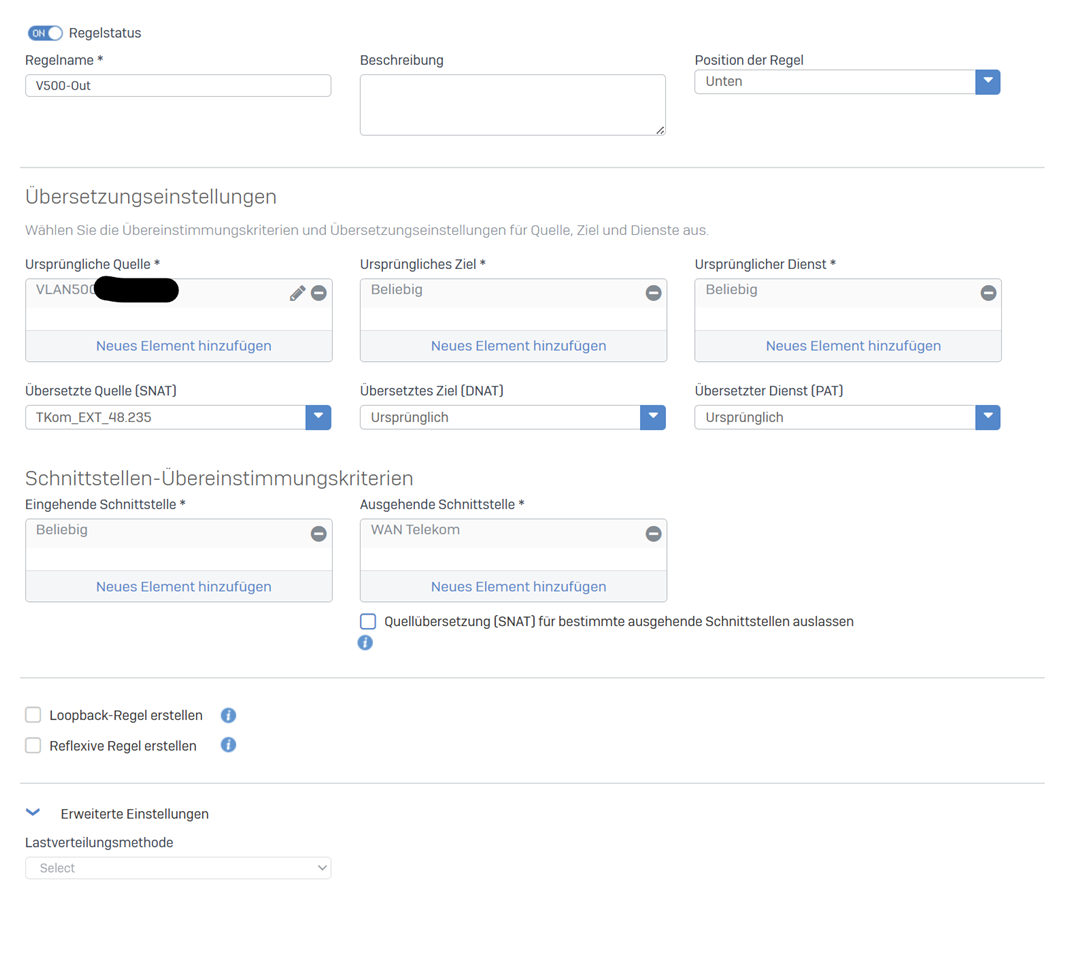

Bei der UTM konnte ich über die "Multipath Rules" je nach Verwendungszweck eigen Ip´s pro Netz festlegen.

Irgendwie fehlt mir das ganze nun auf der XGS. Sicherlich muss ich hier und da umdenken brauche aber einen gedanklichen Anstoß.

Derzeit:

WAN1 -> 2 Subnetze (externe IPs)

WAN2 -> 1 Subnetz (externe IPs)

Ziel:

Userportal -> WAN1 -> xx.xx.xx.xx/32

VLANxx -> WAN1 -> xx.xx.xx.yy/32

VPN -> WAN1 -> xx.xx.xx.xy/32

Irgendwie komme ich nicht zu meinem Ziel.

Habe schon einiges durchgelesen: SNAT, DNAT über CLI, usw.

OS: SFOS19.5

Kann jemand helfen um mein Verständnis diesbezüglich zu erweitern?

Danke und LG

This thread was automatically locked due to age.