Hallo zusammen,

leider komme ich mit dem Sophos Support hier nicht oder nur schleppend weiter.

Folgende Situatiion:

Wir haben eine XGS3100 beim Kunden am Main Office in Betrieb genommen. Daran angebunden sind diverse Standorte hinter einem Site2Site Tunnel. Sämtliche Standorte haben noch eine Sophos UTM, wie zuvor auch im Main Office.

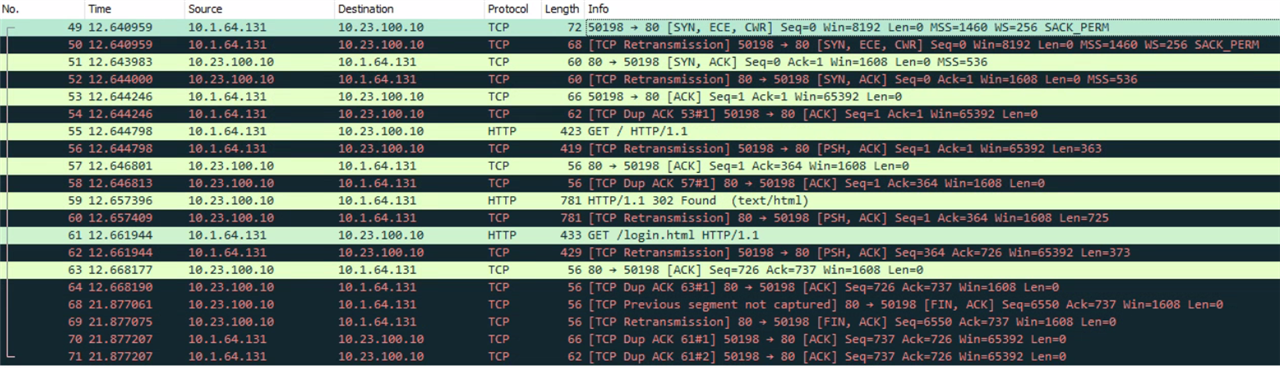

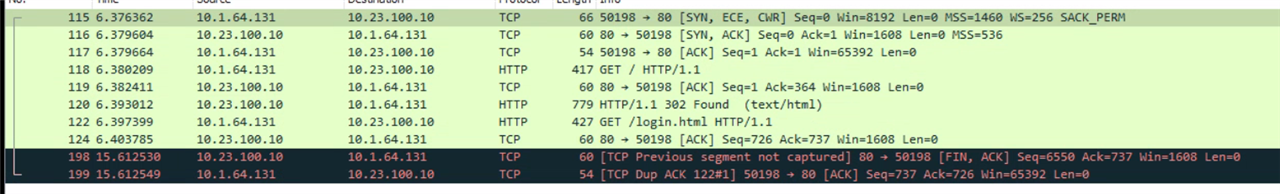

Seit Umstellung auf die XGS haben wir Probleme beim Zugriff auf verschiedene Web Services hinter dem Tunnel. Beispielhaft komme ich vom Main Office nicht per HTTP auf unsere Gigaset DECT Basen. Das gleiche Problem hatten wir damals mit der UTM auch, hier war allerdings der Webfilter schuld. Das Subnetz des entfernten Standorts haben wir damals aus dem Webfilter ausgenommen und eine eigene Firewall-Regel erstellt.

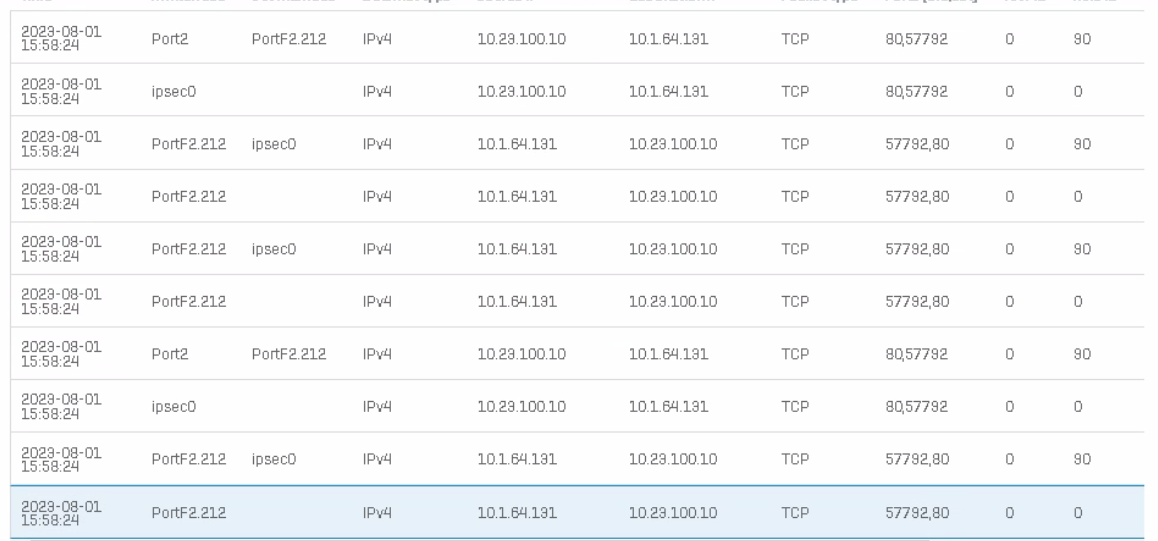

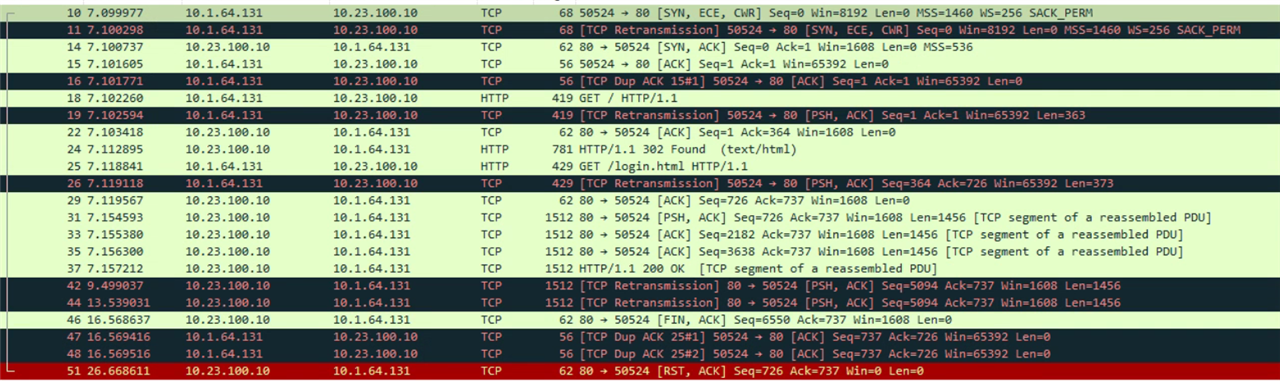

Ich habe für diesen Fall eine Regel völlig ohne Webfilter oder andere aktive Schutzkomponenten erstellt. SSL/TLS inspection ist global deaktiviert. Ich sehe, dass der Traffic erlaubt wird (auch auf UTM Seite), das Webinterface lädt sich aber tot und läuft dann in einen Timeout.

ipsec-acceleration und firewall-acceleration wurden deaktiviert, ohne Erfolg

Die DECT Basen sind nicht das einzige Problem, auch andere HTTP/HTTPS Anfragen die über den Tunnel gehen funktionieren nicht.

Sobald die XGS nicht mehr das VPN übernimmt, ist der Zugriff wieder möglich

Jemand noch eine Idee?

Für die Site2Sites nutze ich eine Policy:

IKEv1

Main Mode

Phase1:

Key life: 28800

Re-Key Margin: 120

Randomize rekeying margin by: 0

DH group: 14

Encryption: AES256

Authentication: SHA2 256

Phase2:

PFS group: same as phase 1

Key life: 3600

Encryption: AES256

Authentication: SHA2 256

Dead Peer Detection:

Check peer after every: 30 seconds

Wait for response up to: 120 Seconds

When peer unreachable: Re-initiate

Vielen Dank im Voraus

This thread was automatically locked due to age.