Hi zusammen,

seit genau einem Monat haben wir eine XGS 2300 im Einsatz und haben derzeit Probleme mit den NAT Regeln. Hier brauche ich einen Denkanstoß oder Hinweise an welcher Stelle es klemmen könnte.

Kurz zum Aufbau.

Wir haben einen IPsec Tunnel mit einem Rechenzentrum. Dort werden für uns verschiedene Dienste bereitgestellt. Mit der neuen Firewall hat sich auch unser Netzwerk etwas verändert. Der Tunnel ist derzeit mit mehreren IP Adressen eingerichtet. Unter anderem:

192.168.10.0/24 <-> 172.30.30.100/32

Soweit funktioniert das. 192.168.10.0/24 ist eines unserer alten Netze in dem aber noch Geräte stehen und verwendet werden. Das Rechenzentrum kann diesen Bereich auch nicht ändern oder erweitern, da er fest vergeben ist.

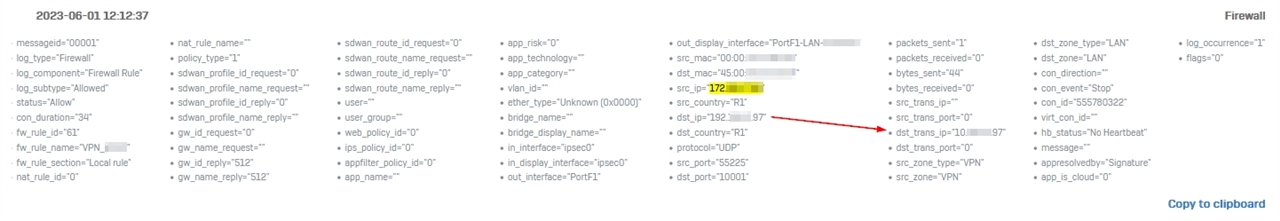

Jetzt möchten wir aus dem Netz 10.10.1.0/24 ebenfalls auf die oben genannte Adresse zugreifen. In unserer XG230 hatten wir für so Fälle einfach über die GUI ein SNAT angelegt. In der XGS scheint das nicht mehr ganz so einfach möglich zu sein. Neben der NAT Regel haben wir noch entsprechende Firewall Regeln erstellt, die den Verkehr dem Log nach auch erlauben. Aber es wird keine Verbindung aufgebaut.

Das SNAT haben wir derzeit so angelegt:

Original Source: 10.10.1.0/24

Original Destination: 172.30.30.100/32

Original Service: 419

Translated Source: 192.168.10.10

Translated Destination: Original

Translated Service: Original

Inbound Interface: Any

Outbound Interface: Any

An der Stelle haben wir schon mehrere Kombinationen ausprobiert. So wie die Regel jetzt erstellt ist, greift sie auch wenn man nach dem Usage Counter und dem Log geht. Aber wie gesagt, die Verbindung kommt aus dem Netz 10.10.1.0/24 nicht zustande.

Die Firewall Regel:

10.10.1.0/24 -> 419 -> 172.30.30.100/32

Ich hatte hier in dem Forum gesehen dass man noch eine IPsec Route anlegen muss. Grundsätzlich wäre das kein Problem, aber ich verstehe an der Stelle nicht warum das nötig ist. Der Tunnel an sich funktioniert und es fehlt eigentlich nur eine Adressübersetzung.

Gruß

Chris

This thread was automatically locked due to age.