Hallo zusammen,

ich habe folgendes Konstrukt.

LAN (192.168.1.0/24) <-> Sophos XGS 126 (192.168.1.2) <-> FritzBox (192.168.10.1) <-> Glasfaser (z. B. 80.80.80.80)

Der lokale Internetzugriff aus dem LAN funktioniert einwandfrei.

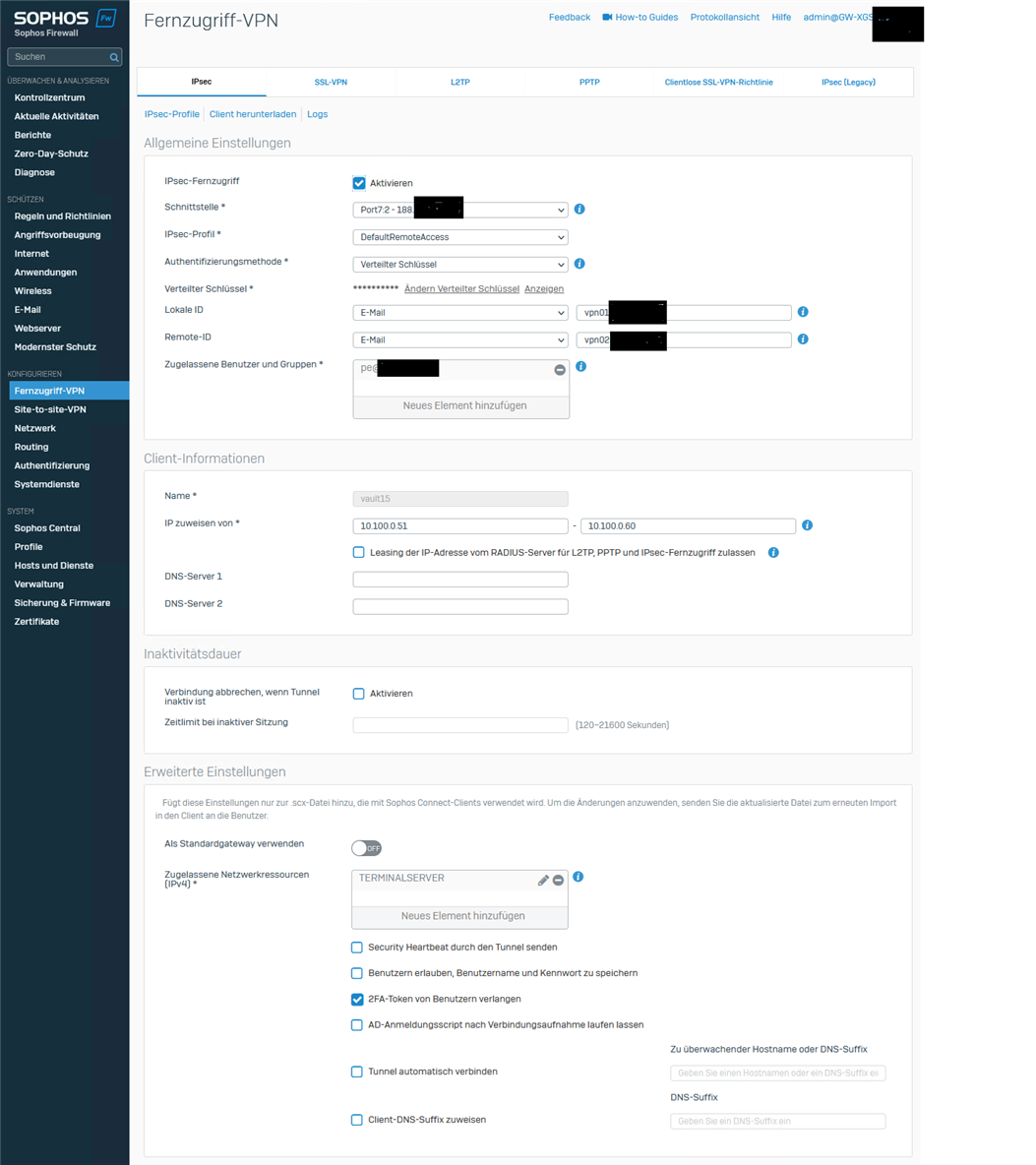

Nun will ich eine Remote VPN über IPSec aufbauen. Daran scheitere ich aber aktuell. Lokales Zertifikat ist soweit erstellt, VPN konfiguriert und der Sophos Client auf dem Endgerät installiert. Wenn ich die Verbindung importiere findet kein Aufbau der Leitung statt, da als Gateway im Importfile die lokale Fritzbox IP aus dem 192.*er Netz steht. Kann nicht gehen ist mir klar.

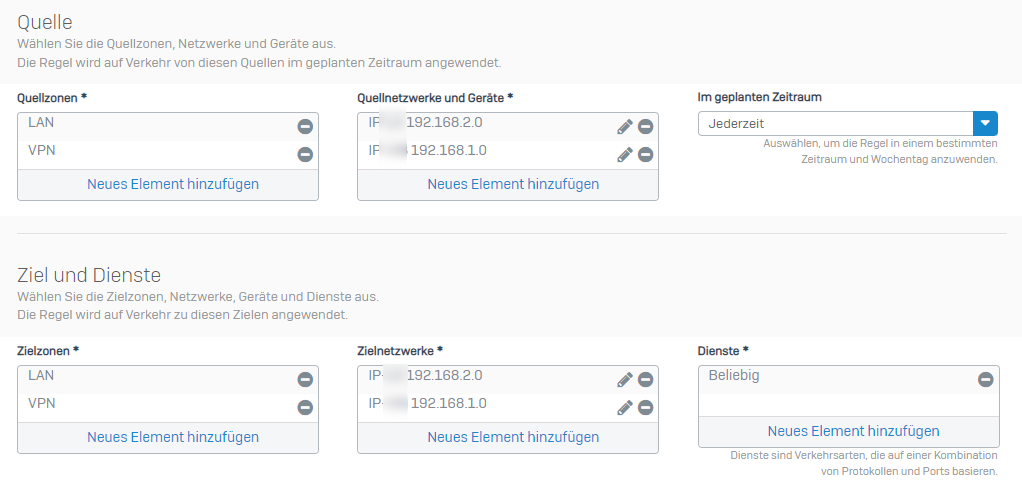

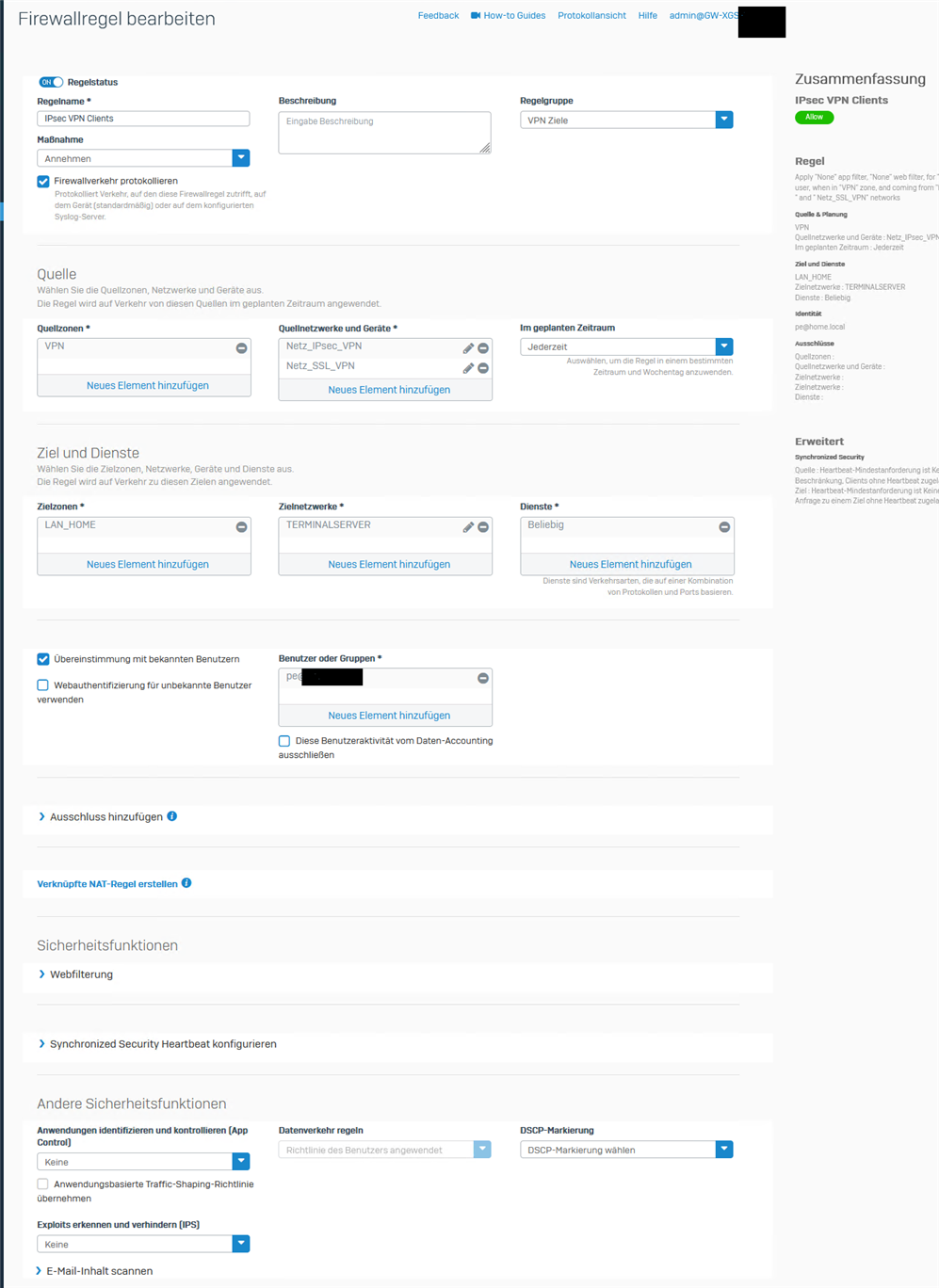

Ändere ich jedoch im Importfile die 192.* Adresse in die feste IP der Glasfaserleitung 80.80.80.80, kann ich mich Authentifizieren und auch anmelden. Die Sophos meldet auch einen aufgebauten Tunnel. Das Problem ist, ich komme nicht weiter, auf keinen weiteren Rechner im Netz. In den erweiterten Einstellungen der VPN Konfig ist das Netz jedoch zugelassen.

Kann mir jemand einen Tipp geben, wo der Fehler noch liegen könnte.

Vielen lieben Dank.

This thread was automatically locked due to age.