Hi Leute,

ich hoffe Ihr könnt mir weiter helfen. Bin echt schon am verzweifeln.

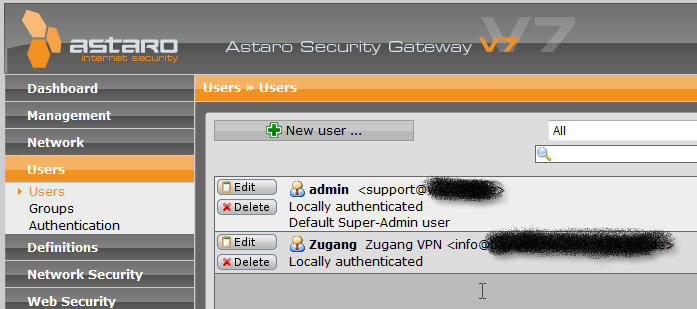

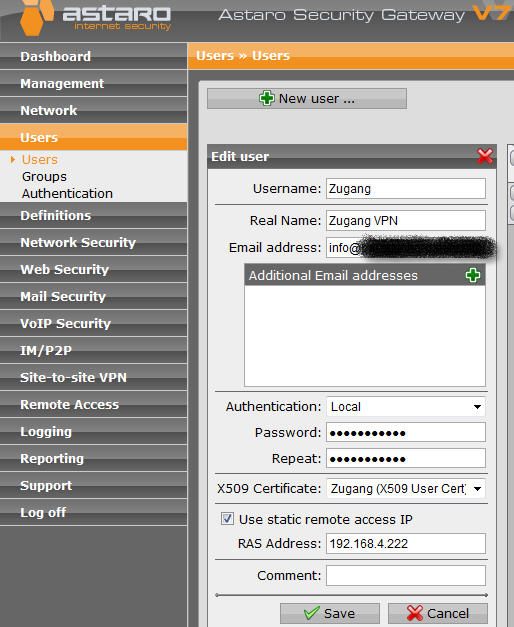

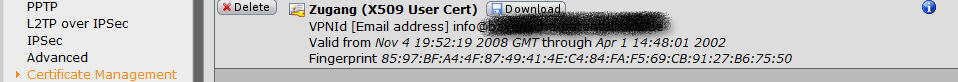

Wir haben eine Astaro Security Gateway V7 und möchten Homeoffice Usern die Arbeit über einen VPN/IPSEC Tunnel ermöglichen.

Die Einwahl erfolgt über den NCP Secure Entry Client. Das ist der selbe Client wie von Astaro nur direkt vom Hersteller NCP.

Nun zum Problem:

Wenn Homeuser im Heimischen Netzwerk sich per Router in das WWW einwählen, geht es nicht.

PC -> Router -> WWW -> Astaro -> Firmennetz

Wenn ich jedoch im VPN Client die IP Adresse Manuell zuweise und die Offizielle Internet IP des Routers eingebe, geht es. Nur kann man nicht von jedem User verlangen, die Internet IP heraus zu finden und jedes mal in den VPN Client ein zu tragen.

Wie kann ich eine VPN/IPSEC Connection in der Astaro eintragen, bei der es egal ist, mit welcher IP der Client ankommt ?? Im remote Gateway von IPSEC habe ich bereits "Respond only" eingetragen. Auch ohne Erfolg.

Eingenartig ist auch, wenn ich mich per VPN/IPSEC einwähle, wird mir weder eine aktive Site2Site VPN noch ein remote Acces als Aktiv angezeigt.

Ich hoffe auf gute und konstruktive Antworten die mir weiter helfen könnten.

Grüße....

This thread was automatically locked due to age.

Important note about SSL VPN compatibility for 20.0 MR1 with EoL SFOS versions and UTM9 OS. Learn more in the release notes.