Servus ....

ich versuche gerade die Mailverschlüsselung der UTM so ans laufen zu bekommen das auch Nutzer ohne ein Firewall E-Mails verschlüsselt empfangen können. Hierzu habe ich die ein oder andere Verständnisfrage.

Ich aktiviere in der UTM unter Mail-Protrection - E-Mail Encryption die Mailverschlüsselung, das Zertifikat besteht. Danach aktiviere ich unter die Optionen das ausgehenden Mails signiert und verschlüsselt werden und unter interne Benutzer erstelle ich die Benutzer dessen Mails verschlüsselt werden sollen. Danach werden alle Mails automatisch verschlüsselt, korrekt?

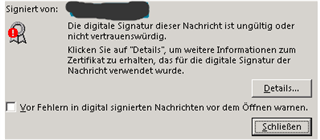

Wenn ich jetzt an einen Empfänger eine Mail sende, sieht dieser in Outlook eine rote Linie mit einem gelben Ausrufezeichen.

Wenn ich darauf klicke, öffnet sich eine Meldung "Signatur ungültig. Ein Klick auf "Details" öffnet sich folgendes Fenster:

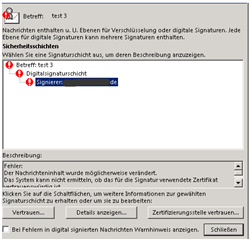

Ein Klick auf Details....

Meine Vermutung ist jetzt, dass ich mit einem Klick auf "Vertrauen" diesem Zertifikat vertraue und zukünftig alle Mails mit diesem Versender verschlüsselt werden, richtig? Und mit einem Klick auf "Zertifizierungsstelle vertrauen" würde der Zertifizierungsstelle vertraut und alle Mails, die mein Zertifikat dieser Zertifizierungsstelle enthalten sind verschlüsselt, richtig?

Wenn ich auf Details klicke sehe ich folgende Meldung:

Fehler: Der Nachrichteninhalt wurde möglicherweise verändert. Das System kann nicht ermitteln, ob das für die Signatur verwendete Zertifikat vertrauenswürdig ist. Beim Überprüfen des Zertifikats, das zum Erstellen dieser Signatur verwendet wurde, sind Probleme aufgetreten.

Das Problem ist, auch wenn ich dem Zertifikat vertraue, die Warnmeldung im Outlook bleibt. Auch im Trust-Center wird nirgends das Zertifikat angezeigt....

Was mache ich falsch?

This thread was automatically locked due to age.