Hallo zusammen

Ich habe ein spezielles Phänomen, aus welchem ich nicht schlau werden.

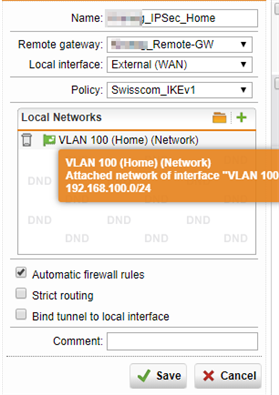

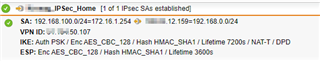

Ich habe ein Site-to-Site VPN zwischen 192.168.0.0/24 und 192.168.100.0/24. Dabei ist auf dem 100er Subnetz Seite NAT-T aktiv.

Die IPSec Verbindung steht

Ich kann von beiden Seiten auf die andere Seite per SSH oder RDP verbinden, somit scheint die Verbindung in Ordnung zu sein.

- Greife ich von 192.168.0.0/24 auf einen Webservice im 192.168.100.0/24 er Netz zu, so funktioniert der Zugriff.

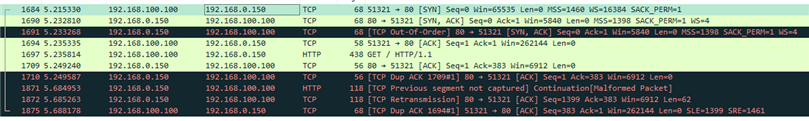

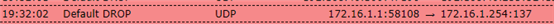

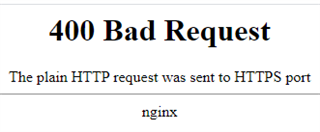

- Greife ich vom 192.168.100.0/24 Netz auf ein Webservice im 192.168.0.0/24 Netz zu, so erhalte ich ein Timeout. Die Firewall ist aber grundsätzlich offen, eine Verbindung mittels telnet auf Port 80 des Webservices funktioniert zum Beispiel.

TCPDump zeigt mir folgendes an:

Ich vermute ein Problem im Zusammenhang mit NAT, habe aber keine Ahnung wo ich suchen muss.

Danke für eure Hilfe.

This thread was automatically locked due to age.