Moin zusammen,

aufgrund der aktuellen Lage ist es nun so, dass es vermehrt Homeoffice gibt.

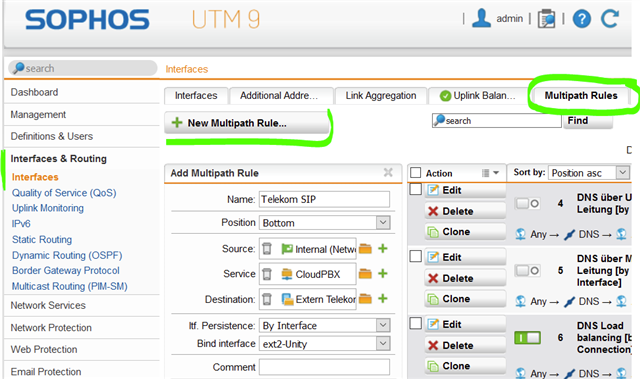

Wir haben mitten in der Coronaphase eine Migration zu CloudPBX durchgeführt (Telekom).

Wir haben natürlich für einige unserer Netze und Rechner routen bzw. allowed networks/clients festgelegt.

Nun ist es aber so, dass der CloudPBX Client keine Verbindung aufbauen kann, sofern der SSL-VPN Tunnel aktiv ist. Wenn der Tunnel nicht aktiv ist, funktioniert alles Prima.

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.178.1 192.168.178.42 35

10.1.10.11 255.255.255.255 10.242.2.1 10.242.2.7 257

10.1.23.94 255.255.255.255 10.242.2.1 10.242.2.7 257

10.242.2.0 255.255.255.0 Auf Verbindung 10.242.2.7 257

10.242.2.7 255.255.255.255 Auf Verbindung 10.242.2.7 257

10.242.2.255 255.255.255.255 Auf Verbindung 10.242.2.7 257

xx.xx.xx.xx 255.255.255.255 192.168.178.1 192.168.178.42 291

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

172.16.250.9 255.255.255.255 10.242.2.1 10.242.2.7 257

172.16.250.13 255.255.255.255 10.242.2.1 10.242.2.7 257

172.16.250.250 255.255.255.255 10.242.2.1 10.242.2.7 257

192.168.1.0 255.255.255.0 10.242.2.1 10.242.2.7 257

192.168.6.0 255.255.255.0 10.242.2.1 10.242.2.7 257

192.168.8.0 255.255.255.0 10.242.2.1 10.242.2.7 257

192.168.10.0 255.255.255.0 10.242.2.1 10.242.2.7 257

192.168.56.0 255.255.255.0 Auf Verbindung 192.168.56.1 281

192.168.56.1 255.255.255.255 Auf Verbindung 192.168.56.1 281

192.168.56.255 255.255.255.255 Auf Verbindung 192.168.56.1 281

192.168.178.0 255.255.255.0 Auf Verbindung 192.168.178.42 291

192.168.178.42 255.255.255.255 Auf Verbindung 192.168.178.42 291

192.168.178.255 255.255.255.255 Auf Verbindung 192.168.178.42 291

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 331

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.56.1 281

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.178.42 291

224.0.0.0 240.0.0.0 Auf Verbindung 10.242.2.7 257

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.56.1 281

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.178.42 291

255.255.255.255 255.255.255.255 Auf Verbindung 10.242.2.7 257

===========================================================================

Kann mir einer Erklären, was hier passiert?

Grüße

This thread was automatically locked due to age.