Hallo,

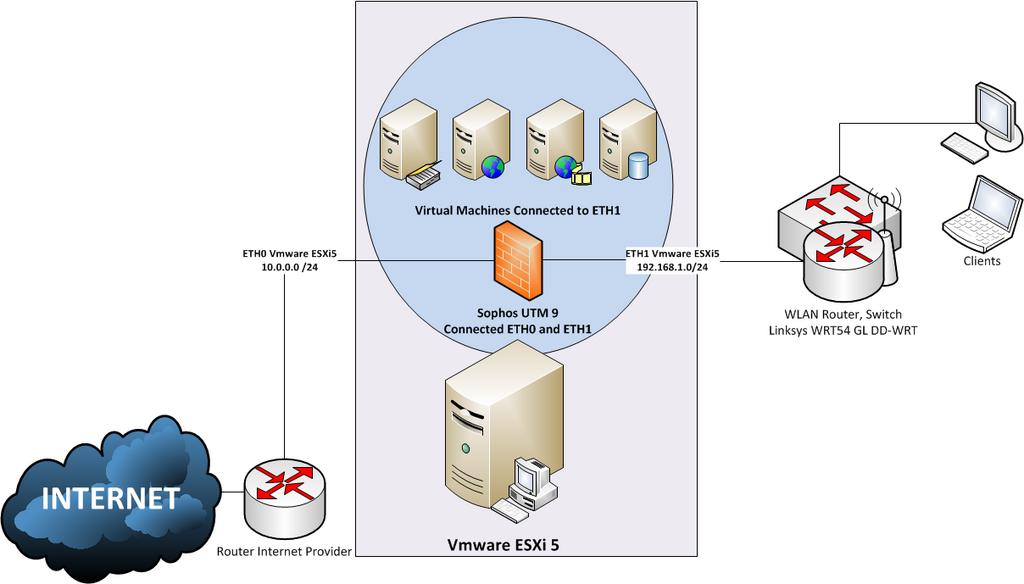

ich habe zuhause einen normalen Telekom router, der die Verbindung zum Internet herstellt. An den Switchports des Routers hängt auch gleich der ESXi Server und der WLAN Access Point. Mein ESXi 5 Server besitzt 2 Netzwerkkarten. Nun habe ich auf meinem ESXi 5 Server Sophos UTM 9 Home ... installiert und würde gerne diesen verwenden als Firewall und VPN und andere Sicherheits feature anstatt die komische Firewall die in dem Telekom Router implementiert wurde.

Hat jemand ein ähnliches Szenario? Wie kann ich das ganze lösen damit der Telekom Router noch die Internet Einwahl und alles macht und dann der Traffic an den ESX weiterschickt durch die Astaro und dann ins restliche LAN.

Auf dem ESX Server laufen jedoch noch weitere VMs

Kann mir jemand sagen wie ich das am geschicktesten mache ?

Was ich dabei beachten muss usw.. ?

This thread was automatically locked due to age.

Important note about SSL VPN compatibility for 20.0 MR1 with EoL SFOS versions and UTM9 OS. Learn more in the release notes.