Wir haben hier ein Problem mit einem HA Cluster.

Kurz gefasst: wenn ich einen Sophos HA Node, egal ob Master oder Slave, über Webadmin herunterfahre, führt dies dazu, dass uns das einen Port am Extreme Networks Core Switch abschaltet. Im Switchlog sehen wir einen BPDU shutdown.

Da an diesem Port ein ganzer Switch hängt, ist das ganze LAN-Segment an diesem Port dann offline.

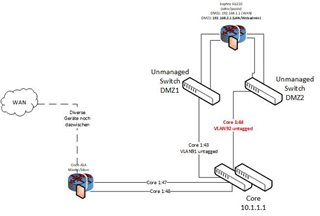

Netzwerkschema anbei. Das rotmarkierte Core-Interface schaltet sich ab. Ich habe noch nirgends gelesen, dass die Sophos mittels STP Ports lahm legt.

Wenn ich den ausgeschalteten sophos Node wieder einschalte und dieser die Clusterverbindung hergestellt hat, wird der Switchport auch wieder aktiviert.

In den meisten Setups ist die Sophos vermutlich die erste Firewall/Router im LAN, hier befindet sich die Sophos in zwei DMZ Zonen hinter einer Cisco ASA. Sie kann also beide DMZ Zonen als Router miteinander verbinden, da sie in jeder DMZ Zone ein Bein hat.

Dieses Verhalten ist beliebig nachstellbar.

This thread was automatically locked due to age.