Hallo,

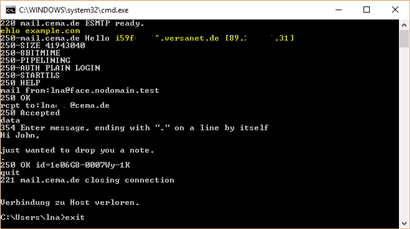

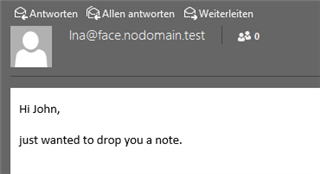

es kommen ab und zu Spam Mails von "Fake" Absendern durch, hier ein Beispiel mit Wormly SMTP Tool https://www.wormly.com/test-smtp-server :

1e05hs-0001T1-0c <= Gunnar.Neise@Fake.newscom H=tools.wormly.com [96.126.113.160]:43482 P=esmtps X=TLSv1:DHE-RSA-AES256-SHA:256 S=832 id=856c19122bb6de94e6e917d583ca04fc@blog.wormly.com

SMTP connection from tools.wormly.com [96.126.113.160]:43482 closed by QUIT

1e05hs-0001T1-0c moved to work queue

1e05i0-0001TL-58 <= gunnar.neise@fake.newscom R=1e05hs-0001T1-0c P=INPUT S=203

id="1000" severity="info" sys="SecureMail" sub="smtp" name="email passed" srcip="96.126.113.160" from="gunnar.neise@fake.newscom" to="H*****@neise.de" subject="Wormly SMTP Test Message" queueid="1e05i0-0001TL-58" size="203"

1e05hs-0001T1-0c => work R=SCANNER T=SCANNER

1e05hs-0001T1-0c Completed

1e05i0-0001TL-58 => H*****@neise.de P=<gunnar.neise@fake.newscom> R=static_route_hostlist T=static_smtp H=172.16.40.22 [172.16.40.22]:25 C="250 2.6.0 <856c19122bb6de94e6e917d583ca04fc@blog.wormly.com> [InternalId=43546673414210, Hostname=S-"

1e05i0-0001TL-58 Completed

Bei der Abfrage des SPF bekommt die Sophos diese Meldung:

Host gunnar.neise@fake.newscom not found: 3(NXDOMAIN)

Trotzdem gehen solche Mails durch, kann man das irgendwie verhindern?

VG Gunnar

This thread was automatically locked due to age.