Hi Forum,

ich habe einen VDSL-Anschluß mit fester IP über ein Modem am eth0-Interface (eth0) einer UTM angeschlossen.

An eth1 hängt mein internes Netzwerk 172.17.0.x. An eth4 hängt das interne Netzwerk 172.16.0.x eines Büropartners. Wir teilen uns den VDSL-Anschluß. Alles routet soweit prima. Alle haben Internetzugriff usw.

Nun habe ich einen AP50 in mein Netz gehängt und diesem die IP 172.16.0.205 gegeben und dort ein WLAN1 aufgespannt, welches ins AP-LAN bridged. Dazu einen DHCP-Server, der dem WLAN1 dient. Regeln erzeugt und alles funktioniert prima.

Dazu habe ich ein weiteres WLAN2 für Gäste aufgespannt mit eigener Zone 192.168.254.x. Die daraus resultierende Schnittstelle wlan1 hat die IP 192.168.254.1. Ein weiterer DHCP-Server weist auch diesem WLAN2 IP-Adressen zu. Regeln erzeugt und alles funktioniert prima.

Nun kommts:

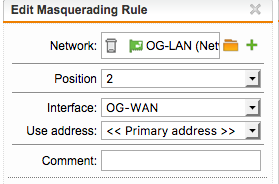

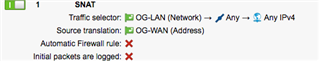

Der Büropartner möchte auch gerne WLAN haben, aber aus seinem eigenen IP-Bereich. Nun habe ich das WLAN aufgespannt, die resultierende Schnittstelle wlan2 hat die IP 172.16.0.189 bekommen. Ein DHCP-Server verteilt Adressen aus dem Bereich .230 - .252, die Gateway-Adresse .1 und die DNS-Adresse .20 (das ist sein Windows Server).

Dazu habe ich zunächst eine Regel angelegt, daß sein wlan2 (Network) any auf any darf.

Den Clients werden saubere Adressen zugeteilt, ich komme aber nicht mit diesen Geräten ins Internet.

Wo ist hier der Denkfehler?

Vielen Dank im voraus.

Gruß

Christoph

This thread was automatically locked due to age.