Hallo liebe Sophos Community,

ich verzweifelt hier noch an folgender Konfiguration:

Wir haben über die Sophos Wireless Protektion bereits einige WLAN mit separaterer Zone und eigenem DHCP Server auf der UTM konfiguriert. Das funktioniert soweit auch wunderbar.

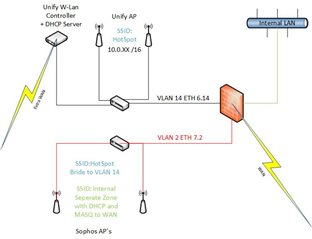

Jetzt möchten wir gerne ein Fremd W-LAN (eigener DSL-Anschluss, eigener W-LAN Controller und zum Teil auch eigene AP´s ) über unsere vorhandenen Sophos AP´s ausstrahlen.

Der Hintergedanke ist, dass in Besprechungsräumen in denen bereits ein Sophos AP installiert ist, nicht noch zusätzlich ein Unify Accesspoint benötigt wird.

Ich habe dazu ein VLAN Ethernet Interface (ETH6.14) auf der UTM angelegt.

Dieses bekommt auch eine DHCP Adresse vom Unify DHCP Server.

Dann habe ich ein weiteres WLAN mit der Option Bridge to VLAN angelegt und diesem die VLAN ID 14 zugewiesen.

Die Sophos Accesspoint befinden sich in VLAN2

Es kommt aber nach dem Verbinden mit dem W-LAN keine Kommunikation zwischen Client und dem Netzwerk zustande. Ich bekomme weder eine IP-Adresse vom Unify DHCP Server, noch kann ich diesen pingen bei manueller IP Vergabe am Client.

Eine Firewallregel, DHCP Forword oder MASQ. Benötige ich doch eigentlich nicht, da sich alles innerhalb von VLAN 14 bewegen sollte.

Habe ich etwas übersehen? Oder funktioniert mein Vorhaben mit Bridge to VLAN so nicht?

Anbei noch die Konfiguration:

Danke Euch!

This thread was automatically locked due to age.