Hallo,

ein Host im öffentlichen Inet, ein anderer hinter der UTM. Beide hosts sind über IPv6 gegenseitig erreichbar, es kann bidirektional z.B. ein ssh gemacht werden. Nun soll ein wireguard Tunnel zwischen diesen beiden hosts etabliert werden und die Probleme fangen an.

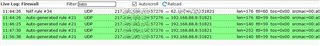

Es ist im Logging kein einziges Paket zu sehen dass den Verbindungsaufbau oder Versuch anzeigt, egal ob nach der externen, internen IP oder dem genutzten Port gesucht wird!

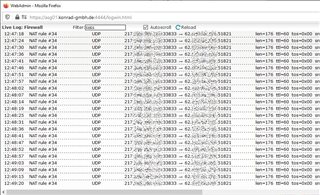

Testweise wurde versucht das ganze auch über IPv4 zu realisieren, der Tunnel wird aufgebaut wenn man eine NAT Rule mit automatischer FW-Regelerstellung einbaut, ABER auch hier kein einziges Paket bzgl. des Tunnels zu sehen obwohl die Logging Option gewählt wurde.

Erzeugt man eine Kopie der oben automatisch erstellten Firewallregel und entfernt beim NAT-Eintrag die automatische Erzeugung der Regel, dann ist der Tunnel sofort tot. Abermals keinerlei Eintrag im Log.

Irgendwie werde ich den Eindruck nicht los dass meine UTM nicht alles anzeigt.

Werden da noch zusätzliche Regeln erzeugt und nicht angezeigt?

Warum bekomme ich gar nichts bzgl. dieser Verbindung im Log angezeigt?

Warum geht das nur im automatischen Modus?

Und warum geht das mit IPv6 gar nicht?

Hmmm, vielleicht hat ja jemand eine Idee dazu, danke und Grüße,

Stefan

This thread was automatically locked due to age.