Hallo Zusammen,

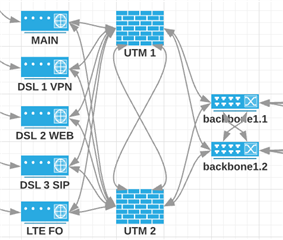

Ich habe aktuell 2 Standorte und je 2x230 UTM im HA im Einsatz.

Verbunden sind diese per IPSEC. Gestern habe ich eine Backupleitung am 2ten Standort bekommen.

Nun habe ich die Back-up-Leitung als Standby Interface konfiguriert, und diese dann zusätzlich bei Remote Gateway eingetragen.

Nun meine Frage, sobald das Hauptinterface ausfällt, geht mir sofort der link beim Backup ein.

Soweit so gut. Sollte sich nun der IPSEC nicht mit der Back-up-Leitung aufbauen, wenn diese auch als Remotegateway eingetragen ist?

Sorry für die Frage, aber stehe gerade etwas auf der Leitung.

SG Bernd

This thread was automatically locked due to age.