Guten Tag meine Damen und Herren,

bitte entschuldigen Sie falls diese Frage unnötig ist, jedoch habe ich daran herum gewerkelt und komme zu keinem Ergebniss.

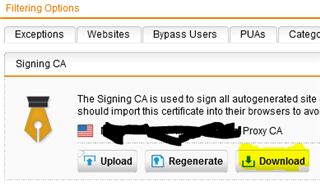

Ich habe das Root-Zertifikat unserer Windows PKI in Web Protection -> Filteroptionen -> HTTPS-CAs hochgeladen.

Somit werden auch die automatisch generierten Websites Zertifiziert. Jedoch aber nur geblockte Seiten also "https://www.verboteneseite.de" oder "http://www.verboteneseite.de"

So funktioniert es auch bei http Seiten die nicht gefunden werden wie "http://www.hirn.de".

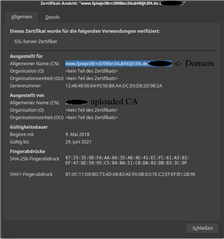

Sobald ich aber versuche "https://www.hirn.de" aufzurufen ("www.hirn.de" ist nicht findbar) bei komme ich von meinem Browser eine Zertifikats Warnung.

Natürlich habe ich mir dieses angesehen und mit den anderen verglichen, aber für mein ungeschultes Auge sehen diese erstmal gleich aus.

Die Sophos wirft mir das ins log:

utm-sophos httpproxy[11646]: id="0002" severity="info" sys="SecureWeb" sub="http" name="web request blocked" action="block" method="CONNECT" srcip="172.16.240.10" dstip="" user="user" group="u_group" ad_domain="domain" statuscode="502" cached="0" profile="REF_DefaultHTTPProfile (Default Web Filter Profile)" filteraction="REF_HttCffSchler (u_group)" size="0" request="0xc74c2600" url="https://www.hirn.de/" referer="" error="Host not found" authtime="39" dnstime="83115" cattime="47604" avscantime="0" fullreqtime="359561" device="1" auth="2" ua="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0" exceptions="" category="9998" reputation="unverified" categoryname="Uncategorized"

Über hilfe würde ich mich sehr freuen.

MfG

Rorscha

This thread was automatically locked due to age.